इस तकनीकी जानकारी वाले दस्तावेज़ में, Android ओपन सोर्स प्रोजेक्ट (AOSP) में लागू किए जाने वाले ओडीपी के बारे में बताया गया है. इसमें ओडीपी को लागू करने के पीछे की वजह, इसके डेवलपमेंट में इस्तेमाल किए गए डिज़ाइन के सिद्धांत, निजता बनाए रखने के लिए इस्तेमाल किया गया कॉन्फ़िडेंशियलिटी मॉडल, और यह पुष्टि करने में ओडीपी की भूमिका के बारे में बताया गया है कि उपयोगकर्ता की निजता सुरक्षित है.

हमारा प्लान है कि हम इसे इन तरीकों से हासिल करें: डेटा ऐक्सेस मॉडल को आसान बनाकर और यह पक्का करके कि सुरक्षा सीमा से बाहर जाने वाला सभी उपयोगकर्ता डेटा, हर (उपयोगकर्ता, अडॉप्टर, model_instance) लेवल पर अलग-अलग तौर पर निजी हो. इस दस्तावेज़ में इसे कभी-कभी उपयोगकर्ता-लेवल भी कहा जाता है.

उपयोगकर्ताओं के डिवाइसों से संभावित उपयोगकर्ता डेटा के बाहर निकलने से जुड़ा सारा कोड ओपन सोर्स होगा. साथ ही, बाहरी इकाइयां इसकी पुष्टि कर सकेंगी. हमारा मकसद, इस प्रस्ताव के शुरुआती चरणों में लोगों की दिलचस्पी बढ़ाना है. साथ ही, ऐसे प्लैटफ़ॉर्म के लिए सुझाव/राय पाना है जो डिवाइस पर ही लोगों की दिलचस्पी के हिसाब से अनुभव देने की सुविधा देता है. हम निजता विशेषज्ञों, डेटा विश्लेषकों, और सुरक्षा विशेषज्ञों जैसे स्टेकहोल्डर को हमारे साथ जुड़ने का न्योता देते हैं.

Vision

ऑन-डिवाइस पर्सनलाइज़ेशन को इस तरह से डिज़ाइन किया गया है कि यह असली उपयोगकर्ताओं की जानकारी को उन कारोबारों से सुरक्षित रखता है जिनके साथ उन्होंने इंटरैक्ट नहीं किया है. कारोबार, असली उपयोगकर्ताओं के लिए अपने प्रॉडक्ट और सेवाओं को पसंद के मुताबिक बनाना जारी रख सकते हैं. उदाहरण के लिए, पहचान छिपाकर और अलग-अलग निजता वाले मशीन लर्निंग मॉडल का इस्तेमाल करके. हालांकि, वे किसी असली उपयोगकर्ता के लिए किए गए सटीक बदलावों को नहीं देख पाएंगे. ऐसा इसलिए, क्योंकि ये बदलाव सिर्फ़ कारोबार के मालिक की ओर से जनरेट किए गए बदलाव के नियम पर ही निर्भर नहीं करते, बल्कि असली उपयोगकर्ता की पसंद पर भी निर्भर करते हैं. ऐसा तब तक नहीं होगा, जब तक कारोबार और असली उपयोगकर्ता के बीच सीधे तौर पर इंटरैक्शन न हो. अगर कोई कारोबार मशीन लर्निंग मॉडल या आंकड़ों का विश्लेषण करता है, तो ओडीपी यह पक्का करेगा कि डेटा की पहचान छिपाई गई हो. इसके लिए, डिफ़रेंशियल प्राइवसी के सही तरीकों का इस्तेमाल किया जाएगा.

हमारा मौजूदा प्लान, ओडीपी को कई चरणों में एक्सप्लोर करना है. इसमें ये सुविधाएँ और फ़ंक्शन शामिल हैं. हम उन सभी पक्षों को भी न्योता देते हैं जो इस सुविधा में दिलचस्पी रखते हैं. वे इस सुविधा को बेहतर बनाने के लिए, कोई अन्य सुविधा या वर्कफ़्लो सुझा सकते हैं:

- सैंडबॉक्स किया गया ऐसा एनवायरमेंट जिसमें सभी कारोबारी लॉजिक शामिल होते हैं और उन्हें लागू किया जाता है. इससे असली उपयोगकर्ता के कई सिग्नल सैंडबॉक्स में भेजे जा सकते हैं, जबकि आउटपुट सीमित होते हैं.

इनके लिए पूरी तरह सुरक्षित (E2EE) डेटा स्टोर:

- उपयोगकर्ता के कंट्रोल और उपयोगकर्ता से जुड़ा अन्य डेटा. यह जानकारी, उपयोगकर्ता दे सकता है या कारोबार इसे इकट्ठा कर सकते हैं और इसका अनुमान लगा सकते हैं. साथ ही, इसमें टाइम टू लिव (टीटीएल) कंट्रोल, डेटा मिटाने की नीतियां, निजता नीतियां वगैरह शामिल हो सकती हैं.

- कारोबार के कॉन्फ़िगरेशन. ODP, इस डेटा को कंप्रेस या अस्पष्ट करने के लिए एल्गोरिदम उपलब्ध कराता है.

- कारोबार की प्रोसेस के नतीजे. ये नतीजे इस तरह के हो सकते हैं:

- इन्हें प्रोसेसिंग के बाद के राउंड में इनपुट के तौर पर इस्तेमाल किया जाता है,

- डिफ़रेंशियल प्राइवसी के सही तरीकों के हिसाब से, डेटा में नॉइज़ जोड़ा गया हो और उसे ज़रूरी शर्तों को पूरा करने वाले एंडपॉइंट पर अपलोड किया गया हो.

- इस डेटा को, भरोसेमंद अपलोडिंग फ़्लो का इस्तेमाल करके अपलोड किया गया है. इसे ट्रस्टेड एक्ज़ीक्यूशन एनवायरमेंट (टीईई) में अपलोड किया गया है. टीईई, ओपन सोर्स वर्कलोड को सही सेंट्रल डिफ़रेंशियल प्राइवसी मेकेनिज़्म के साथ चलाता है

- असली उपयोगकर्ताओं को दिखाया जाता है.

इन एपीआई को इन कामों के लिए डिज़ाइन किया गया है:

- 2(a) को बैच या इंक्रीमेंटल तरीके से अपडेट करें.

- समय-समय पर अपडेट 2(b) को बैच या इंक्रीमेंटल तरीके से अपडेट करें.

- भरोसेमंद एग्रीगेशन एनवायरमेंट में, नॉइज़िंग के सही तरीकों के साथ 2(c) अपलोड करें. ऐसे नतीजे, प्रोसेसिंग के अगले राउंड में 2(b) के तौर पर दिख सकते हैं.

टाइमलाइन

यह बीटा वर्शन में ओडीपी की टेस्टिंग के लिए मौजूदा प्लान है. टाइमलाइन में बदलाव किया जा सकता है.

| सुविधा | पहली छमाही 2025 | 2025 की तीसरी तिमाही |

|---|---|---|

| डिवाइस पर ट्रेनिंग + अनुमान | इस समयावधि के दौरान, पायलट के तौर पर इस्तेमाल किए जा सकने वाले संभावित विकल्पों के बारे में जानने के लिए, Privacy Sandbox की टीम से संपर्क करें. | ज़रूरी शर्तें पूरी करने वाले Android T+ डिवाइसों पर रोल आउट करना शुरू करें. |

डिज़ाइन से जुड़े सिद्धांत

ODP के तीन मुख्य सिद्धांत हैं: निजता, निष्पक्षता, और उपयोगिता.

निजता की बेहतर सुरक्षा के लिए, टावर वाला डेटा मॉडल

ODP, निजता को ध्यान में रखकर डिज़ाइन किए गए सिद्धांत का पालन करता है. साथ ही, इसे इस तरह से डिज़ाइन किया गया है कि यह डिफ़ॉल्ट रूप से, उपयोगकर्ता की निजता की सुरक्षा करता है.

ODP, असली उपयोगकर्ता के डिवाइस पर, मनमुताबिक अनुभव देने की प्रोसेस को बेहतर बनाने के तरीके खोजता है. इस तरीके से, निजता और काम की जानकारी के बीच संतुलन बनाए रखा जाता है. इसके लिए, डेटा को ज़्यादा से ज़्यादा समय तक डिवाइस पर रखा जाता है और सिर्फ़ ज़रूरी होने पर ही उसे डिवाइस से बाहर प्रोसेस किया जाता है. ओडीपी इन पर फ़ोकस करता है:

- असली उपयोगकर्ता के डेटा को डिवाइस से हटाने के बाद भी, उसे कंट्रोल करने की सुविधा. डेस्टिनेशन को, सार्वजनिक क्लाउड सेवा देने वाली कंपनियों की ओर से उपलब्ध कराए गए भरोसेमंद एक्ज़ीक्यूशन एनवायरमेंट (टीईई) की पुष्टि करनी होगी. ये कंपनियां, ओडीपी के लिखे गए कोड को चलाती हैं.

- डिवाइस पर यह पुष्टि करने की सुविधा होनी चाहिए कि अगर असली उपयोगकर्ता का डेटा डिवाइस से बाहर जाता है, तो उसका क्या होता है. ODP, ओपन सोर्स और फ़ेडरेटेड कंप्यूट वर्कलोड उपलब्ध कराता है. इससे, अपनाने वाले लोगों या कंपनियों को अलग-अलग डिवाइसों पर मशीन लर्निंग और आंकड़ों के विश्लेषण में मदद मिलती है. असली उपयोगकर्ता का डिवाइस यह पुष्टि करेगा कि इस तरह के वर्कलोड, ट्रस्टेड एक्ज़ीक्यूशन एनवायरमेंट में बिना किसी बदलाव के लागू किए गए हैं.

- डिवाइस के कंट्रोल में रहने वाले/पुष्टि किए जा सकने वाले दायरे से बाहर जाने वाले आउटपुट की तकनीकी निजता की गारंटी (उदाहरण के लिए, एग्रीगेशन, नॉइज़, डिफ़रेंशियल प्राइवसी).

इसलिए, दिलचस्पी के मुताबिक विज्ञापन दिखाने की सुविधा, डिवाइस के हिसाब से काम करेगी.

इसके अलावा, कारोबारों को निजता बनाए रखने के लिए भी कुछ ज़रूरी कदम उठाने होते हैं. प्लैटफ़ॉर्म को इन बातों का ध्यान रखना चाहिए. इसके लिए, कारोबार के रॉ डेटा को उनके सर्वर में सेव करना ज़रूरी है. इसके लिए, ODP इस डेटा मॉडल का इस्तेमाल करता है:

- हर रॉ डेटा सोर्स को डिवाइस या सर्वर-साइड पर सेव किया जाएगा. इससे स्थानीय लर्निंग और अनुमान लगाने की सुविधा चालू हो जाएगी.

- हम कई डेटा सोर्स के आधार पर फ़ैसले लेने में मदद करने वाले एल्गोरिदम उपलब्ध कराएंगे. जैसे, दो अलग-अलग डेटा लोकेशन के बीच फ़िल्टर करना या अलग-अलग सोर्स से ट्रेनिंग या अनुमान लगाना.

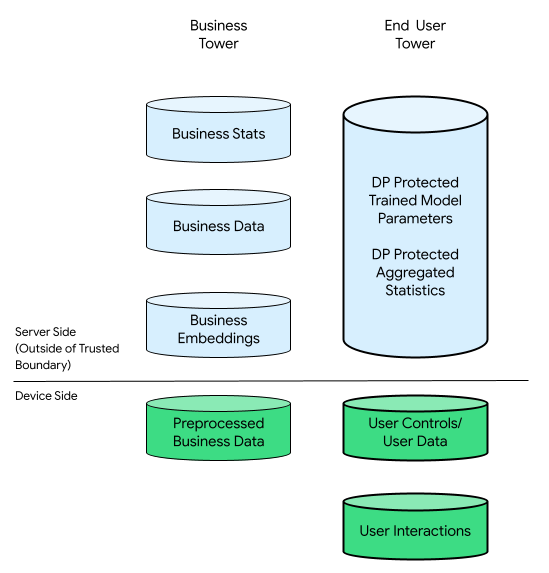

इस संदर्भ में, एक बिज़नेस टावर और एक एंड-यूज़र टावर हो सकता है:

असली उपयोगकर्ता के टावर में, असली उपयोगकर्ता से मिला डेटा शामिल होता है. उदाहरण के लिए, खाते की जानकारी और कंट्रोल. इसमें, असली उपयोगकर्ता के डिवाइस के साथ इंटरैक्शन से जुड़ा इकट्ठा किया गया डेटा और कारोबार से मिला डेरिवेटिव डेटा भी शामिल होता है. उदाहरण के लिए, दिलचस्पी और प्राथमिकताएं. अनुमानित डेटा, किसी भी उपयोगकर्ता के सीधे तौर पर किए गए एलान को नहीं बदलता.

तुलना के लिए, क्लाउड-सेंट्रिक इन्फ़्रास्ट्रक्चर में, एंड-यूज़र टावर से मिले सभी रॉ डेटा को कारोबारों के सर्वर पर ट्रांसफ़र किया जाता है. इसके उलट, डिवाइस पर आधारित इंफ़्रास्ट्रक्चर में, असली उपयोगकर्ता के टावर से मिला पूरा डेटा, उसके ओरिजनल सोर्स पर ही रहता है. वहीं, कारोबार का डेटा सर्वर पर सेव रहता है.

डिवाइस पर मनमुताबिक बनाने की सुविधा, दोनों दुनिया की सबसे अच्छी सुविधाओं को एक साथ लाती है. यह सिर्फ़ पुष्टि किए गए, ओपन सोर्स कोड को ऐसे डेटा को प्रोसेस करने की अनुमति देती है जो टीईई में असली उपयोगकर्ताओं से जुड़ा हो सकता है. इसके लिए, ज़्यादा निजी आउटपुट चैनलों का इस्तेमाल किया जाता है.

सभी को साथ लेकर, निष्पक्ष समाधानों के लिए सार्वजनिक जुड़ाव

ओडीपी का मकसद, अलग-अलग तरह के इकोसिस्टम में शामिल सभी लोगों के लिए, एक जैसा माहौल उपलब्ध कराना है. हम इस नेटवर्क की जटिलता को समझते हैं. इसमें अलग-अलग कंपनियां, अलग-अलग सेवाएं और प्रॉडक्ट उपलब्ध कराती हैं.

नयापन लाने के लिए, ODP ऐसे एपीआई उपलब्ध कराता है जिन्हें डेवलपर और उनके कारोबार लागू कर सकते हैं. ऑन-डिवाइस पर पसंद के मुताबिक अनुभव देने की सुविधा, इन सुविधाओं को आसानी से इंटिग्रेट करने में मदद करती है. साथ ही, रिलीज़ मैनेज करने, निगरानी करने, डेवलपर टूल, और सुझाव/राय देने या शिकायत करने वाले टूल को मैनेज करने में भी मदद करती है. डिवाइस पर मनमुताबिक बनाने की सुविधा, कारोबार के लिए कोई खास लॉजिक नहीं बनाती. इसके बजाय, यह क्रिएटिविटी को बढ़ावा देती है.

ODP, समय के साथ ज़्यादा एल्गोरिदम उपलब्ध करा सकता है. इकोसिस्टम के साथ मिलकर काम करना ज़रूरी है. इससे सुविधाओं का सही लेवल तय करने में मदद मिलती है. साथ ही, इससे हर कारोबार के लिए डिवाइस के संसाधनों की एक तय सीमा तय की जा सकती है. हमें उम्मीद है कि इकोसिस्टम से मिलने वाले सुझावों से, हमें इस्तेमाल के नए मामलों को पहचानने और उन्हें प्राथमिकता देने में मदद मिलेगी.

उपयोगकर्ताओं को बेहतर अनुभव देने के लिए डेवलपर टूल

ओडीपी की मदद से, इवेंट डेटा का नुकसान नहीं होता. साथ ही, इवेंट को मेज़र करने में देरी भी नहीं होती, क्योंकि सभी इवेंट डिवाइस लेवल पर स्थानीय तौर पर रिकॉर्ड किए जाते हैं. शामिल होने से जुड़ी कोई गड़बड़ी नहीं है और सभी इवेंट किसी डिवाइस से जुड़े हैं. इस वजह से, सभी इवेंट एक क्रम में दिखते हैं. इससे उपयोगकर्ता के इंटरैक्शन का पता चलता है.

इस आसान प्रोसेस में, डेटा को जोड़ने या फिर से व्यवस्थित करने की ज़रूरत नहीं होती. इससे उपयोगकर्ता के डेटा को रीयल टाइम में ऐक्सेस किया जा सकता है. साथ ही, डेटा के नुकसान से भी बचा जा सकता है. इससे, डेटा पर आधारित प्रॉडक्ट और सेवाओं का इस्तेमाल करने वाले लोगों को बेहतर अनुभव मिल सकता है. साथ ही, इससे उन्हें ज़्यादा संतुष्टि मिल सकती है और वे ज़्यादा बेहतर तरीके से इन प्रॉडक्ट और सेवाओं का इस्तेमाल कर सकते हैं. ओडीपी की मदद से, कारोबार अपने उपयोगकर्ताओं की ज़रूरतों के हिसाब से खुद को बेहतर तरीके से ढाल सकते हैं.

निजता मॉडल: गोपनीयता के ज़रिए निजता

यहां दिए गए सेक्शन में, निजता से जुड़े इस विश्लेषण के आधार के तौर पर, उपभोक्ता-निर्माता मॉडल के बारे में बताया गया है. साथ ही, कंप्यूटेशन एनवायरमेंट की निजता बनाम आउटपुट की सटीक जानकारी के बारे में बताया गया है.

निजता के विश्लेषण के आधार पर उपभोक्ता-निर्माता मॉडल

हम उपभोक्ता-निर्माता मॉडल का इस्तेमाल करके, निजता की सुरक्षा से जुड़ी बातों की जांच करेंगे. इस मॉडल में कंप्यूटेशन को नोड के तौर पर दिखाया जाता है. ये नोड, डायरेक्टेड एसाइक्लिक ग्राफ़ (डीएजी) में होते हैं. डीएजी में नोड और सबग्राफ़ होते हैं. हर कंप्यूटेशन नोड में तीन कॉम्पोनेंट होते हैं: इस्तेमाल किए गए इनपुट, जनरेट किए गए आउटपुट, और इनपुट को आउटपुट से मैप करने वाला कंप्यूटेशन.

इस मॉडल में, निजता सुरक्षा की सुविधा इन तीनों कॉम्पोनेंट पर लागू होती है:

- इनपुट की निजता. नोड में दो तरह के इनपुट हो सकते हैं. अगर किसी इनपुट को पहले वाले नोड ने जनरेट किया है, तो उसमें पहले से ही उस नोड के आउटपुट की निजता की गारंटी होती है. इसके अलावा, इनपुट को नीति इंजन का इस्तेमाल करके, डेटा इनग्रेस की नीतियों का पालन करना होगा.

- आउटपुट की निजता. आउटपुट को निजी बनाए जाने की ज़रूरत पड़ सकती है. जैसे, डिफ़रेंशियल प्राइवसी (डीपी) की सुविधा से मिले डेटा को निजी बनाया जाता है.

- कंप्यूटेशन एनवायरमेंट की गोपनीयता. कैलकुलेशन, सुरक्षित तरीके से सील किए गए एनवायरमेंट में होनी चाहिए. इससे यह पक्का होता है कि किसी भी व्यक्ति के पास नोड में इंटरमीडियरी स्टेट का ऐक्सेस नहीं है. इस सुविधा को चालू करने वाली टेक्नोलॉजी में फ़ेडरेटेड कंप्यूटेशन (एफ़सी), हार्डवेयर पर आधारित ट्रस्टेड एक्ज़ीक्यूशन एनवायरमेंट (टीईई), सुरक्षित मल्टी-पार्टी कंप्यूटेशन (एसएमपीसी), होमॉमॉर्फ़िक एन्क्रिप्शन (एचपीई) वगैरह शामिल हैं. यह ध्यान देने वाली बात है कि निजता को सुरक्षित रखने के लिए, कॉन्फ़िडेंशियलिटी से जुड़ी सुरक्षा सुविधाओं के ज़रिए इंटरमीडियरी स्टेट और कॉन्फ़िडेंशलिटी बाउंड्री से बाहर निकलने वाले सभी आउटपुट को, डिफ़रेंशियल प्राइवसी के तरीकों से सुरक्षित रखना ज़रूरी है. दो ज़रूरी दावे ये हैं:

- एनवायरमेंट की गोपनीयता बनाए रखना. यह पक्का करना कि सिर्फ़ बताए गए आउटपुट ही एनवायरमेंट से बाहर जाएं और

- इनपुट निजता दावों से आउटपुट निजता दावों को सटीक तरीके से घटाने की सुविधा. साउंडनेस की मदद से, निजता की प्रॉपर्टी को डीएजी में नीचे की ओर भेजा जा सकता है.

एक निजी सिस्टम, इनपुट की निजता, कंप्यूटेशन एनवायरमेंट की गोपनीयता, और आउटपुट की निजता बनाए रखता है. हालांकि, गोपनीय कंप्यूटिंग एनवायरमेंट में ज़्यादा प्रोसेसिंग करके, डिफ़रेंशियल प्राइवसी के तरीकों के इस्तेमाल को कम किया जा सकता है.

इस मॉडल के दो मुख्य फ़ायदे हैं. पहला, छोटे और बड़े, दोनों तरह के सिस्टम को डीएजी के तौर पर दिखाया जा सकता है. दूसरा, डीपी के पोस्ट-प्रोसेसिंग [सेक्शन 2.1] और कंपोज़िशन The Complexity of Differential Privacy में लेम्मा 2.4 प्रॉपर्टी, पूरे ग्राफ़ के लिए निजता और सटीक होने के बीच (सबसे खराब स्थिति में) ट्रेडऑफ़ का विश्लेषण करने के लिए बेहतरीन टूल उपलब्ध कराती हैं:

- पोस्ट-प्रोसेसिंग से यह पक्का किया जाता है कि किसी मात्रा को निजी बनाने के बाद, उसे "सार्वजनिक" नहीं किया जा सकता. हालांकि, ऐसा तब होता है, जब मूल डेटा का फिर से इस्तेमाल न किया गया हो. जब तक किसी नोड के सभी इनपुट निजी होते हैं, तब तक उसका आउटपुट निजी होता है. भले ही, उसकी कंप्यूटिंग कुछ भी हो.

- एडवांस कंपोज़िशन से यह पक्का होता है कि अगर ग्राफ़ का हर हिस्सा डीपी है, तो पूरा ग्राफ़ भी डीपी होगा. इससे ग्राफ़ के फ़ाइनल आउटपुट के ε और δ को ε√κ से बाउंड किया जा सकता है. हालांकि, इसके लिए यह ज़रूरी है कि ग्राफ़ में κ यूनिट हों और हर यूनिट का आउटपुट (ε, δ)-DP हो.

इन दो प्रॉपर्टी के आधार पर, हर नोड के लिए डिज़ाइन के दो सिद्धांत तय किए जाते हैं:

- प्रॉपर्टी 1 (पोस्ट-प्रोसेसिंग से) अगर किसी नोड के सभी इनपुट डीपी हैं, तो उसका आउटपुट डीपी होता है. इससे नोड में लागू किए गए किसी भी बिज़नेस लॉजिक को शामिल किया जा सकता है. साथ ही, इससे कारोबारों के "सीक्रेट सॉस" को भी सपोर्ट किया जा सकता है.

- प्रॉपर्टी 2 (एडवांस कंपोज़िशन से): अगर किसी नोड के सभी इनपुट डीपी नहीं हैं, तो उसके आउटपुट को डीपी के मुताबिक होना चाहिए. अगर कोई कंप्यूटेशन नोड, भरोसेमंद एक्ज़ीक्यूशन एनवायरमेंट पर काम करता है और ओपन सोर्स किए गए, डिवाइस पर निजीकरण की सुविधा के लिए उपलब्ध कराए गए वर्कलोड और कॉन्फ़िगरेशन को लागू करता है, तो डीपी की सीमाएं तय की जा सकती हैं. ऐसा न होने पर, डिवाइस पर मनमुताबिक अनुभव देने की सुविधा को डीपी के सबसे खराब बाउंड का इस्तेमाल करना पड़ सकता है. संसाधन की कमी की वजह से, सार्वजनिक क्लाउड सेवा देने वाली कंपनी के भरोसेमंद एक्ज़ीक्यूशन एनवायरमेंट को शुरुआत में प्राथमिकता दी जाएगी.

कंप्यूटेशन एनवायरमेंट की निजता बनाम आउटपुट की सटीकता

इसलिए, अब On-Device Personalization का फ़ोकस, कॉन्फ़िडेंशियल कंप्यूटेशन एनवायरमेंट की सुरक्षा को बेहतर बनाने पर होगा. साथ ही, यह पक्का किया जाएगा कि इंटरमीडिएट स्टेट को ऐक्सेस न किया जा सके. सुरक्षा की इस प्रोसेस को सीलिंग कहा जाता है. इसे सबग्राफ़ लेवल पर लागू किया जाएगा. इससे एक साथ कई नोड को डीपी के मुताबिक बनाया जा सकेगा. इसका मतलब है कि ऊपर बताई गई प्रॉपर्टी 1 और प्रॉपर्टी 2, सबग्राफ़ लेवल पर लागू होती हैं.

बेशक, फ़ाइनल ग्राफ़ आउटपुट, आउटपुट 7 को कंपोज़िशन के हिसाब से डीपी किया जाता है. इसका मतलब है कि इस ग्राफ़ के लिए कुल दो डीपी होंगे. अगर सीलिंग का इस्तेमाल नहीं किया गया, तो कुल तीन (स्थानीय) डीपी होंगे.

असल में, कंप्यूटेशन एनवायरमेंट को सुरक्षित करके और विरोधियों के लिए किसी ग्राफ़ या सबग्राफ़ के इनपुट और इंटरमीडिएट स्टेट को ऐक्सेस करने के अवसरों को खत्म करके, सेंट्रल डीपी को लागू किया जा सकता है. इसका मतलब है कि सील किए गए एनवायरमेंट का आउटपुट, डीपी के मुताबिक होता है. इससे लोकल डीपी की तुलना में ज़्यादा सटीक नतीजे मिल सकते हैं. इसका मतलब है कि अलग-अलग इनपुट, डीपी के मुताबिक होते हैं. इस सिद्धांत के तहत, निजता बनाए रखने वाली टेक्नोलॉजी के तौर पर, एफसी, टीईई, एसएमपीसी, और एचपीई पर विचार किया जाता है. The Complexity of Differential Privacy में चैप्टर 10 पढ़ें.

मॉडल ट्रेनिंग और अनुमान लगाने की प्रोसेस, इसका एक अच्छा और व्यावहारिक उदाहरण है. नीचे दी गई चर्चा में यह माना गया है कि (1) ट्रेनिंग के लिए इस्तेमाल की गई आबादी और अनुमान लगाने के लिए इस्तेमाल की गई आबादी एक जैसी है और (2) सुविधाओं और लेबल, दोनों में उपयोगकर्ता का निजी डेटा शामिल है. हम सभी इनपुट पर डीपी लागू कर सकते हैं:

डिवाइस पर मनमुताबिक बनाने की सुविधा, उपयोगकर्ता के लेबल और सुविधाओं पर लोकल डीपी लागू कर सकती है. इसके बाद, उन्हें सर्वर पर भेज सकती है. इस तरीके से, सर्वर के एक्ज़ीक्यूशन एनवायरमेंट या उसके बिज़नेस लॉजिक पर कोई शर्त नहीं लगाई जाती.

यह उपयोगकर्ता के डिवाइस पर सेव किए गए डेटा के हिसाब से काम करने की सुविधा का मौजूदा डिज़ाइन है.

पूरी तरह सुरक्षित

On-Device Personalization का मकसद, यह पक्का करना है कि आपकी निजता की सुरक्षा की जा रही हो. यह उपयोगकर्ता के डिवाइसों से बाहर होने वाली गतिविधियों की पुष्टि करने पर फ़ोकस करता है. ODP, ऐसा कोड लिखेगा जो असली उपयोगकर्ताओं के डिवाइसों से मिलने वाले डेटा को प्रोसेस करेगा. साथ ही, वह NIST के RFC 9334 Remote ATtestation procedureS (RATS) Architecture का इस्तेमाल करेगा. इससे यह पुष्टि की जा सकेगी कि यह कोड, Confidential Computing Consortium के नियमों का पालन करने वाले, इंस्टेंस एडमिन के कम विशेषाधिकार वाले सर्वर पर बिना किसी बदलाव के चल रहा है. ये कोड ओपन सोर्स होंगे और पारदर्शी तरीके से पुष्टि करने के लिए उपलब्ध होंगे, ताकि लोगों का भरोसा जीता जा सके. इन उपायों से लोगों को यह भरोसा मिल सकता है कि उनका डेटा सुरक्षित है. साथ ही, कारोबार निजता की सुरक्षा के भरोसेमंद आधार पर अपनी प्रतिष्ठा बना सकते हैं.

डिवाइस पर मनमुताबिक बनाने की सुविधा का एक और अहम पहलू यह है कि कम से कम निजी डेटा इकट्ठा और सेव किया जाए. यह सिद्धांत, फ़ेडरेटेड कंप्यूट और डिफ़रेंशियल निजता जैसी टेक्नोलॉजी का इस्तेमाल करके लागू किया जाता है. इससे, संवेदनशील व्यक्तिगत जानकारी या पहचान ज़ाहिर करने वाली जानकारी को दिखाए बिना, डेटा के अहम पैटर्न का पता चलता है.

डेटा प्रोसेसिंग और शेयर करने से जुड़ी गतिविधियों को लॉग करने वाले ऑडिट ट्रेल को बनाए रखना, पुष्टि की जा सकने वाली निजता का एक और अहम पहलू है. इससे ऑडिट रिपोर्ट बनाने और कमियों की पहचान करने में मदद मिलती है. इससे निजता के लिए हमारी प्रतिबद्धता का पता चलता है.

हम निजता के विशेषज्ञों, अधिकारियों, उद्योगों, और लोगों से अनुरोध करते हैं कि वे हमारे साथ मिलकर काम करें. इससे हमें डिज़ाइन और सुविधाओं को लगातार बेहतर बनाने में मदद मिलेगी.

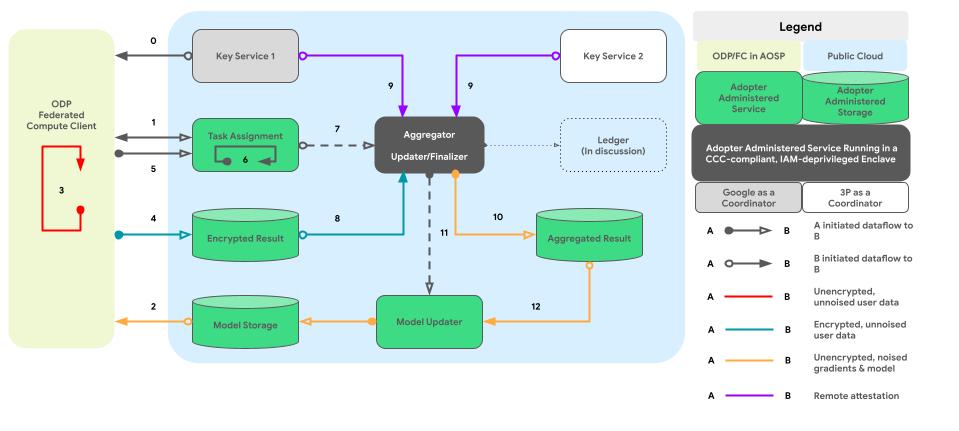

इस ग्राफ़ में, अंतर वाली निजता के हिसाब से, अलग-अलग डिवाइसों से डेटा इकट्ठा करने और उसमें नॉइज़ जोड़ने का कोड पाथ दिखाया गया है.

हाई-लेवल डिज़ाइन

गोपनीयता के ज़रिए निजता को कैसे लागू किया जा सकता है? ओडीपी की बनाई गई नीति इंजन, सीलबंद एनवायरमेंट में काम करता है. यह हर नोड/सबग्राफ़ की निगरानी करने वाले मुख्य कॉम्पोनेंट के तौर पर काम करता है. साथ ही, यह उनके इनपुट और आउटपुट के डीपी स्टेटस को ट्रैक करता है:

- नीति इंजन के हिसाब से, डिवाइसों और सर्वर को एक जैसा माना जाता है. एक ही नीति इंजन का इस्तेमाल करने वाले डिवाइसों और सर्वर को तार्किक रूप से एक जैसा माना जाता है. हालांकि, ऐसा तब होता है, जब उनके नीति इंजन की पुष्टि हो चुकी हो.

- डिवाइसों पर, आइसोलेशन को AOSP की आइसोलेटेड प्रोसेस के ज़रिए हासिल किया जाता है. इसके अलावा, pKVM का इस्तेमाल भी किया जा सकता है. हालांकि, इसके लिए ज़रूरी है कि यह सुविधा ज़्यादा से ज़्यादा डिवाइसों पर उपलब्ध हो. सर्वर पर, आइसोलेशन "भरोसेमंद पार्टी" पर निर्भर करता है. यह टीईई के साथ-साथ अन्य तकनीकी सीलिंग समाधान हो सकता है. यह एक कानूनी समझौता या दोनों हो सकते हैं.

दूसरे शब्दों में कहें, तो ऐसे सभी सीलबंद एनवायरमेंट जो प्लैटफ़ॉर्म की नीति लागू करने वाले इंजन को इंस्टॉल और रन करते हैं उन्हें हमारे ट्रस्टेड कंप्यूटिंग बेस (टीसीबी) का हिस्सा माना जाता है. टीसीबी की मदद से, डेटा को बिना किसी अतिरिक्त नॉइज़ के ट्रांसफ़र किया जा सकता है. जब डेटा टीसीबी से बाहर जाता है, तब डीपी लागू करना ज़रूरी होता है.

ऑन-डिवाइस पर अपनी पसंद के मुताबिक अनुभव पाने की सुविधा के डिज़ाइन में, दो ज़रूरी एलिमेंट को बेहतर तरीके से इंटिग्रेट किया गया है:

- कारोबारी नियमों को लागू करने के लिए, पेयर की गई प्रोसेस वाला आर्किटेक्चर

- डेटा को मैनेज करने के लिए नीतियां और नीति इंजन. जैसे, डेटा को इनग्र्रेस, इग्रेस, और अनुमत कार्रवाइयां.

इस डिज़ाइन से कारोबारों को एक जैसा प्लैटफ़ॉर्म मिलता है. यहां वे ट्रस्टेड एक्ज़ीक्यूशन एनवायरमेंट में अपना मालिकाना हक वाला कोड चला सकते हैं. साथ ही, ऐसे उपयोगकर्ता डेटा को ऐक्सेस कर सकते हैं जो नीति से जुड़े ज़रूरी चेक पास कर चुका है.

यहां दिए गए सेक्शन में, इन दो मुख्य पहलुओं के बारे में ज़्यादा जानकारी दी गई है.

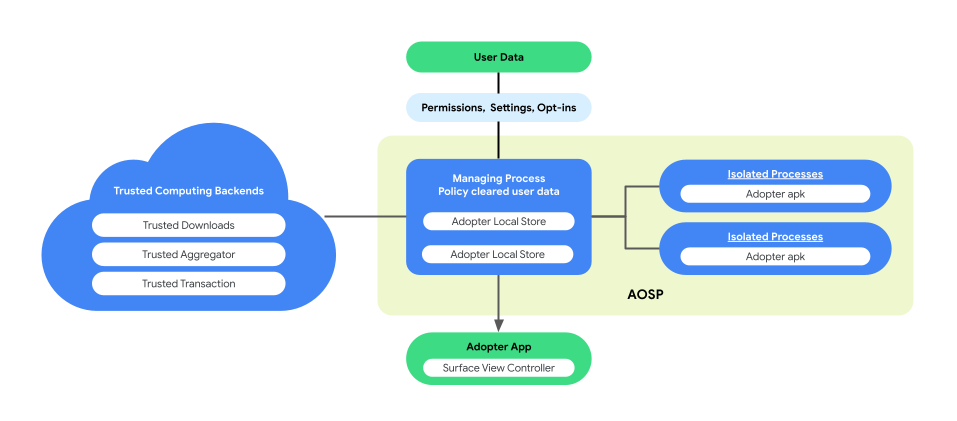

कारोबारी नियमों को लागू करने के लिए, पेयर की गई प्रोसेस वाला आर्किटेक्चर

ऑन-डिवाइस पर्सनलाइज़ेशन, AOSP में पेयर की गई प्रोसेस वाला आर्किटेक्चर पेश करता है. इससे, कारोबार के लॉजिक को लागू करने के दौरान, उपयोगकर्ता की निजता और डेटा की सुरक्षा को बेहतर बनाया जा सकता है. इस आर्किटेक्चर में ये शामिल हैं:

ManagingProcess. इस प्रोसेस से IsolatedProcesses बनाए और मैनेज किए जाते हैं. इससे यह पक्का किया जाता है कि वे प्रोसेस-लेवल पर अलग-अलग रहें. साथ ही, उन्हें सिर्फ़ अनुमति वाली सूची में शामिल एपीआई का ऐक्सेस मिले. इसके अलावा, उन्हें नेटवर्क या डिस्क की अनुमतियां न मिलें. ManagingProcess, कारोबार के सभी डेटा, असली उपयोगकर्ताओं के सभी डेटा, और नीति से जुड़े सभी डेटा को इकट्ठा करता है. इसके बाद, कारोबार के कोड के लिए उन्हें साफ़ करता है और उन्हें IsolatedProcesses में भेजता है, ताकि उन्हें लागू किया जा सके. इसके अलावा, यह IsolatedProcesses और अन्य प्रोसेस, जैसे कि system_server के बीच इंटरैक्शन को मैनेज करता है.

IsolatedProcess. इसे अलग किया गया है (

isolatedprocess=trueमेनिफ़ेस्ट में), इस प्रोसेस को ManagingProcess से कारोबार का डेटा, नीति का पालन करने वाले असली उपयोगकर्ता का डेटा, और कारोबार का कोड मिलता है. ये कुकी, कारोबार के कोड को उसके डेटा और नीति के मुताबिक इस्तेमाल किए जा सकने वाले एंड-यूज़र के डेटा पर काम करने की अनुमति देती हैं. IsolatedProcess, सिर्फ़ ManagingProcess के साथ कम्यूनिकेट करता है. यह कम्यूनिकेशन, इनग्रेस और इग्रेस, दोनों के लिए होता है. इसके लिए, किसी अतिरिक्त अनुमति की ज़रूरत नहीं होती.

पेयर्ड-प्रोसेस आर्किटेक्चर, कारोबारों को यह सुविधा देता है कि वे अपने कारोबार के लॉजिक या कोड को ओपन-सोर्स किए बिना, उपयोगकर्ता के डेटा की निजता से जुड़ी नीतियों की स्वतंत्र रूप से पुष्टि कर सकें. इस आर्किटेक्चर में, ManagingProcess, IsolatedProcesses की स्वतंत्रता को बनाए रखता है. साथ ही, IsolatedProcesses, कारोबार के लॉजिक को असरदार तरीके से लागू करता है. इससे, यह आर्किटेक्चर, उपयोगकर्ताओं की निजता को बनाए रखने के लिए ज़्यादा सुरक्षित और असरदार समाधान उपलब्ध कराता है.

इस इमेज में, पेयर की गई प्रोसेस के आर्किटेक्चर को दिखाया गया है.

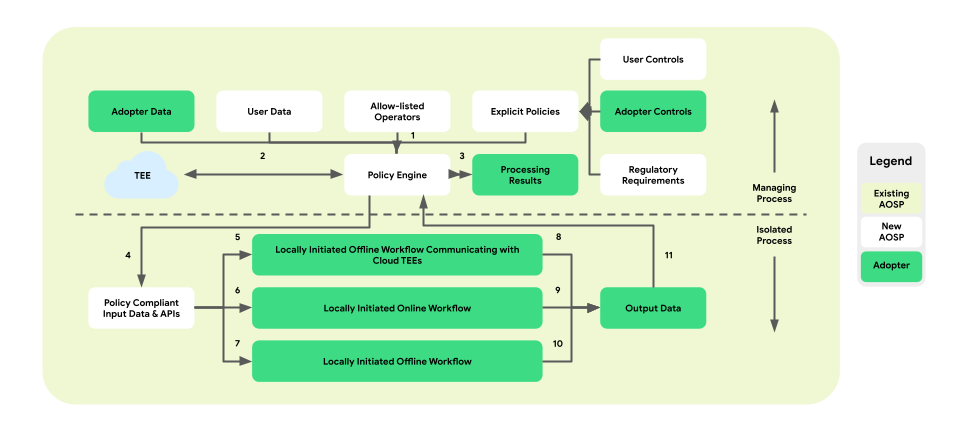

डेटा ऑपरेशन के लिए नीतियां और नीति इंजन

डिवाइस पर उपयोगकर्ता के हिसाब से कॉन्टेंट बनाने की सुविधा, प्लैटफ़ॉर्म और कारोबार के लॉजिक के बीच नीति लागू करने की लेयर जोड़ती है. इसका मकसद ऐसे टूल उपलब्ध कराना है जो एंड-यूज़र और कारोबार के कंट्रोल को, नीति से जुड़े फ़ैसलों में शामिल कर सकें. इसके बाद, इन नीतियों को सभी फ़्लो और कारोबारों पर पूरी तरह से और भरोसेमंद तरीके से लागू किया जाता है.

पेयर्ड-प्रोसेस आर्किटेक्चर में, नीति इंजन ManagingProcess में मौजूद होता है. यह एंड-यूज़र और कारोबार के डेटा के इनग्रैस और इग्रैस की निगरानी करता है. यह अनुमति वाली कार्रवाइयों को IsolatedProcess को भी उपलब्ध कराएगा. सैंपल कवरेज में ये चीज़ें शामिल हैं: उपयोगकर्ता के कंट्रोल का सम्मान करना, बच्चों की सुरक्षा, बिना सहमति के डेटा शेयर करने से रोकना, और कारोबार की निजता.

नीति उल्लंघन ठीक करने के इस आर्किटेक्चर में, तीन तरह के वर्कफ़्लो शामिल हैं. इनका इस्तेमाल किया जा सकता है:

- ट्रस्टेड एक्ज़ीक्यूशन एनवायरमेंट (टीईई) के साथ, स्थानीय तौर पर शुरू किए गए ऑफ़लाइन वर्कफ़्लो के लिए कम्यूनिकेशन:

- डेटा डाउनलोड करने के फ़्लो: भरोसेमंद डाउनलोड

- डेटा अपलोड करने की प्रोसेस: भरोसेमंद लेन-देन

- स्थानीय तौर पर शुरू किए गए ऑनलाइन वर्कफ़्लो:

- रीयल-टाइम में विज्ञापन दिखाने से जुड़े फ़्लो

- अनुमान लगाने वाले फ़्लो

- स्थानीय तौर पर शुरू किए गए, ऑफ़लाइन वर्कफ़्लो:

- ऑप्टिमाइज़ेशन फ़्लो: फ़ेडरेटेड लर्निंग (एफ़एल) के ज़रिए, डिवाइस पर मॉडल ट्रेनिंग लागू की जाती है

- रिपोर्टिंग फ़्लो: फ़ेडरेटेड Analytics (FA) के ज़रिए लागू किया गया क्रॉस-डिवाइस एग्रीगेशन

नीचे दिए गए डायग्राम में, नीतियों और नीति इंजन के हिसाब से आर्किटेक्चर दिखाया गया है.

- डाउनलोड: 1 -> 2 -> 4 -> 7 -> 10 -> 11 -> 3

- सर्विंग: 1 + 3 -> 4 -> 6 -> 9 -> 11 -> 3

- ऑप्टिमाइज़ेशन: 2 (ट्रेनिंग प्लान उपलब्ध कराता है) -> 1 + 3 -> 4 -> 5 -> 8 -> 11 -> 2

- रिपोर्टिंग: 3 (एग्रीगेशन प्लान उपलब्ध कराता है) -> 1 + 3 -> 4 -> 5 -> 8 -> 11 -> 2

कुल मिलाकर, डिवाइस पर उपलब्ध निजी डेटा के आधार पर अनुभव को बेहतर बनाने की सुविधा के लिए, नीति लागू करने वाली लेयर और नीति इंजन को जोड़ा गया है. इससे यह पक्का किया जाता है कि बिज़नेस लॉजिक को लागू करने के लिए, अलग और निजता बनाए रखने वाला एनवायरमेंट उपलब्ध कराया जाए. साथ ही, ज़रूरी डेटा और ऑपरेशनों का ऐक्सेस कंट्रोल किया जाए.

लेयर्ड एपीआई सर्फ़ेस

On-Device Personalization, दिलचस्पी दिखाने वाले कारोबारों के लिए लेयर वाला एपीआई आर्किटेक्चर उपलब्ध कराता है. सबसे ऊपर की लेयर में, इस्तेमाल के खास उदाहरणों के लिए बनाए गए ऐप्लिकेशन होते हैं. संभावित कारोबार, अपने डेटा को इन ऐप्लिकेशन से कनेक्ट कर सकते हैं. इन्हें टॉप-लेयर एपीआई कहा जाता है. टॉप-लेयर वाले एपीआई, मिड-लेयर वाले एपीआई पर बनाए जाते हैं.

हमें उम्मीद है कि आने वाले समय में, हम टॉप-लेयर वाले और एपीआई जोड़ेंगे. जब किसी खास इस्तेमाल के लिए टॉप-लेयर एपीआई उपलब्ध नहीं होता या जब मौजूदा टॉप-लेयर एपीआई का इस्तेमाल आसानी से नहीं किया जा सकता, तो कारोबार सीधे तौर पर मिड-लेयर एपीआई लागू कर सकते हैं. ये एपीआई, प्रोग्रामिंग प्रिमिटिव के ज़रिए बेहतर परफ़ॉर्मेंस और आसानी से इस्तेमाल करने की सुविधा देते हैं.

नतीजा

On-Device Personalization, रिसर्च के शुरुआती चरण का एक सुझाव है. इसका मकसद, लंबे समय तक काम करने वाले ऐसे समाधान में दिलचस्पी और सुझाव पाना है जो असली उपयोगकर्ता की निजता से जुड़ी चिंताओं को दूर कर सके. इसके लिए, ऐसी नई और बेहतरीन टेक्नोलॉजी का इस्तेमाल किया जाएगा जो उपयोगकर्ताओं के लिए बहुत काम की होंगी.

हम निजता विशेषज्ञों, डेटा विश्लेषकों, और संभावित असली उपयोगकर्ताओं जैसे हितधारकों के साथ मिलकर काम करना चाहते हैं. इससे यह पक्का किया जा सकेगा कि ओडीपी उनकी ज़रूरतों को पूरा करता है और उनकी चिंताओं को दूर करता है.