इस तकनीकी जानकारी में, Android Open Source Project (AOSP) में लागू किए जाने वाले डिवाइस पर उपयोगकर्ता के हिसाब से बनाने की सुविधा (ODP) के बारे में बताया गया है. साथ ही, इस सुविधा को डिज़ाइन करने के सिद्धांतों, गोपनीयता मॉडल के ज़रिए निजता बनाए रखने के तरीके, और पुष्टि की जा सकने वाली निजता का अनुभव देने में इस सुविधा की मदद करने के तरीके के बारे में भी बताया गया है.

हम डेटा ऐक्सेस मॉडल को आसान बनाकर और यह पक्का करके ऐसा करने की कोशिश करेंगे कि सुरक्षा की सीमा से बाहर निकलने वाले उपयोगकर्ता के सभी डेटा को हर (उपयोगकर्ता, उपयोगकर्ता, model_instance) लेवल पर अलग-अलग निजी रखा जाए. कभी-कभी, इस दस्तावेज़ में इसे उपयोगकर्ता-लेवल के तौर पर छोटा किया जाता है.

असली उपयोगकर्ताओं के डिवाइसों से, उनके डेटा को बाहर भेजने से जुड़ा सारा कोड ओपन सोर्स होगा. साथ ही, बाहरी इकाइयां इसकी पुष्टि कर सकेंगी. अपने प्रस्ताव के शुरुआती चरणों में, हम ऐसे प्लैटफ़ॉर्म के लिए दिलचस्पी पैदा करना चाहते हैं जो डिवाइस पर उपयोगकर्ताओं के हिसाब से अनुभव देने की सुविधा देता है. साथ ही, हम इस प्लैटफ़ॉर्म के बारे में सुझाव, राय या शिकायत भी इकट्ठा करना चाहते हैं. हम निजता विशेषज्ञों, डेटा विश्लेषकों, और सुरक्षा विशेषज्ञों जैसे हिस्सेदारों को हमारे साथ जुड़ने का न्योता देते हैं.

Vision

उपयोगकर्ता के डिवाइस पर दिलचस्पी के मुताबिक कॉन्टेंट दिखाने की सुविधा को, असली उपयोगकर्ताओं की जानकारी को उन कारोबारों से सुरक्षित रखने के लिए डिज़ाइन किया गया है जिनसे उन्होंने इंटरैक्ट नहीं किया है. कारोबार, असली उपयोगकर्ताओं के लिए अपने प्रॉडक्ट और सेवाओं को पसंद के मुताबिक बनाना जारी रख सकते हैं. उदाहरण के लिए, सही तरीके से पहचान छिपाने वाले और अलग-अलग निजता वाले मशीन लर्निंग मॉडल का इस्तेमाल करके. हालांकि, जब तक कारोबार और असली उपयोगकर्ता के बीच सीधे इंटरैक्शन नहीं होता, तब तक वे असली उपयोगकर्ता के लिए किए गए पसंद के मुताबिक बदलावों को नहीं देख पाएंगे. यह बदलाव, कारोबार के मालिक के बनाए गए पसंद के मुताबिक बदलाव के नियम के साथ-साथ, असली उपयोगकर्ता की प्राथमिकता पर भी निर्भर करता है. अगर कोई कारोबार मशीन लर्निंग मॉडल या आंकड़ों के आधार पर विश्लेषण करता है, तो ओडीपी यह पक्का करेगा कि डिफ़रेंशियल प्राइवसी के सही तरीकों का इस्तेमाल करके, डेटा की पहचान छिपाई गई हो.

हमारा मौजूदा प्लान, ओडीपी को कई माइलस्टोन में एक्सप्लोर करने का है. इसमें ये सुविधाएं और फ़ंक्शन शामिल हैं. हम इस एक्सप्लोरेशन को आगे बढ़ाने के लिए, दिलचस्पी रखने वाले लोगों को, किसी भी अतिरिक्त सुविधा या वर्कफ़्लो के सुझाव देने का न्योता भी देते हैं:

- सैंडबॉक्स वाला ऐसा एनवायरमेंट जिसमें कारोबार का पूरा लॉजिक शामिल होता है और उसे लागू किया जाता है. इससे, आउटपुट को सीमित करते हुए, असली उपयोगकर्ता के कई सिग्नल को सैंडबॉक्स में शामिल करने की अनुमति मिलती है.

एंड-टू-एंड एन्क्रिप्ट (E2EE) किया गया डेटा, इनके लिए सेव किया जाता है:

- उपयोगकर्ता कंट्रोल और उपयोगकर्ता से जुड़ा अन्य डेटा. यह डेटा, उपयोगकर्ता से मिल सकता है या कारोबारों के इकट्ठा किए गए डेटा से अनुमान लगाया जा सकता है. साथ ही, इसमें डेटा के सेव रहने की समयसीमा (टीटीएल) कंट्रोल, मिटाने की नीतियां, निजता नीतियां वगैरह शामिल हो सकती हैं.

- कारोबार के कॉन्फ़िगरेशन. ODP, इन डेटा को संपीड़ित करने या छिपाने के लिए एल्गोरिदम उपलब्ध कराता है.

- कारोबार की प्रोसेसिंग के नतीजे. ये नतीजे इनमें से कोई भी हो सकते हैं:

- प्रोसेसिंग के बाद के दौर में इनपुट के तौर पर इस्तेमाल किया जाता है,

- डिफ़रेंशियल प्राइवसी के सही तरीकों के हिसाब से गड़बड़ी की जानकारी को हटा दिया जाता है और ज़रूरी शर्तें पूरी करने वाले एंडपॉइंट पर अपलोड किया जाता है.

- ट्रस्टेड एक्ज़ीक्यूशन एनवायरमेंट (टीईई) में, अपलोड करने के ट्रस्टेड फ़्लो का इस्तेमाल करके अपलोड किया गया हो. साथ ही, इसमें ओपन सोर्स वाले वर्कलोड चल रहे हों और डिफ़रेंशियल प्राइवसी के सही केंद्रीय तरीके इस्तेमाल किए जा रहे हों

- असली उपयोगकर्ताओं को दिखाया जाता है.

इन कामों के लिए डिज़ाइन किए गए एपीआई:

- 2(a) को अपडेट करें. इसके लिए, एक साथ कई आइटम या धीरे-धीरे अपडेट करें.

- 2(b) को समय-समय पर अपडेट करें. इसे एक साथ या धीरे-धीरे अपडेट किया जा सकता है.

- भरोसेमंद एग्रीगेशन एनवायरमेंट में, शोर को कम करने के सही तरीकों के साथ 2(c) अपलोड करें. ऐसे नतीजे, प्रोसेसिंग के अगले राउंड के लिए 2(b) हो सकते हैं.

टाइमलाइन

यह, बीटा वर्शन में ओडीपी की टेस्टिंग के लिए मौजूदा प्लान है. टाइमलाइन में बदलाव किया जा सकता है.

| सुविधा | H1 2025 | 2025 की तीसरी तिमाही |

|---|---|---|

| डिवाइस पर ट्रेनिंग + अनुमान लगाना | इस समयावधि के दौरान पायलट कार्यक्रम के संभावित विकल्पों के बारे में बातचीत करने के लिए, प्राइवसी सैंडबॉक्स की टीम से संपर्क करें. | ज़रूरी शर्तें पूरी करने वाले Android T+ डिवाइसों पर रोल आउट करना शुरू करें. |

डिज़ाइन से जुड़े सिद्धांत

ओडीपी के तीन मुख्य लक्ष्य हैं: निजता, निष्पक्षता, और उपयोगिता.

निजता की बेहतर सुरक्षा के लिए टावर वाला डेटा मॉडल

ओडीपी, डिज़ाइन के दौरान निजता को ध्यान में रखना के सिद्धांत का पालन करता है. साथ ही, इसे डिफ़ॉल्ट रूप से, असली उपयोगकर्ता की निजता की सुरक्षा के लिए डिज़ाइन किया गया है.

ओडीपी, उपयोगकर्ता के मनमुताबिक बनाने की प्रोसेस को असली उपयोगकर्ता के डिवाइस पर ले जाने की सुविधा देता है. इस तरीके से, ज़्यादा से ज़्यादा डेटा को डिवाइस पर सेव किया जाता है और ज़रूरत पड़ने पर ही उसे डिवाइस से बाहर प्रोसेस किया जाता है. इससे निजता और काम की सुविधाओं के बीच संतुलन बना रहता है. ओडीपी इन पर फ़ोकस करता है:

- असली उपयोगकर्ता के डेटा को डिवाइस से हटाने के बाद भी, उसे कंट्रोल करना. डेस्टिनेशन, भरोसेमंद एक्सीक्यूशन एनवायरमेंट (टीईई) होने चाहिए. ये ऐसे एनवायरमेंट होते हैं जिन्हें ओडीपी के लेखक का कोड चलाने वाली, सार्वजनिक क्लाउड सेवा देने वाली कंपनियां उपलब्ध कराती हैं.

- डिवाइस पर यह पुष्टि की जा सकती है कि असली उपयोगकर्ता के डेटा का क्या होता है, अगर वह डिवाइस से बाहर जाता है. ODP, ओपन सोर्स और फ़ेडरेटेड कंप्यूट वर्कलोड उपलब्ध कराता है, ताकि इसका इस्तेमाल करने वाले लोग, अलग-अलग डिवाइसों पर मशीन लर्निंग और आंकड़ों के विश्लेषण को मैनेज कर सकें. असली उपयोगकर्ता का डिवाइस इस बात की पुष्टि करेगा कि ऐसे वर्कलोड, ट्रस्टेड एक्ज़ीक्यूशन एनवायरमेंट में बिना किसी बदलाव के चलाए गए हैं.

- डिवाइस से कंट्रोल किए जा सकने वाले/पुष्टि किए जा सकने वाले डेटा से बाहर निकलने वाले आउटपुट की तकनीकी निजता की गारंटी (उदाहरण के लिए, एग्रीगेशन, नॉइज़, डिफ़रेंशियल प्राइवसी).

इसलिए, आपके हिसाब से अनुभव देने की सुविधा, डिवाइस के हिसाब से होगी.

इसके अलावा, कारोबारों को निजता से जुड़े उपाय भी चाहिए, जिन्हें प्लैटफ़ॉर्म को ठीक करना चाहिए. इसके लिए, कारोबार का रॉ डेटा अपने सर्वर में सेव करना ज़रूरी है. ऐसा करने के लिए, ODP इस डेटा मॉडल का इस्तेमाल करता है:

- हर रॉ डेटा सोर्स को डिवाइस या सर्वर-साइड पर सेव किया जाएगा. इससे, लोकल लर्निंग और अनुमान लगाने की सुविधा चालू हो पाएगी.

- हम कई डेटा सोर्स के लिए, फ़ैसले लेने में मदद करने के लिए एल्गोरिदम उपलब्ध कराएंगे. जैसे, डेटा की दो अलग-अलग जगहों के बीच फ़िल्टर करना या अलग-अलग सोर्स के लिए ट्रेनिंग या अनुमान लगाना.

इस संदर्भ में, कारोबार टावर और असली उपयोगकर्ता टावर हो सकते हैं:

असली उपयोगकर्ता टावर में, असली उपयोगकर्ता से मिले डेटा (उदाहरण के लिए, खाते की जानकारी और कंट्रोल), असली उपयोगकर्ता के डिवाइस के साथ इंटरैक्शन से जुड़ा इकट्ठा किया गया डेटा, और कारोबार से मिला डेरिवेटिव डेटा (उदाहरण के लिए, दिलचस्पी और प्राथमिकताएं) शामिल होता है. अनुमानित डेटा, उपयोगकर्ता के सीधे तौर पर किए गए एलान को ओवरराइट नहीं करता.

तुलना के लिए, क्लाउड-सेंट्रिक इन्फ़्रास्ट्रक्चर में, एंड-यूज़र टावर का सारा रॉ डेटा, कारोबारों के सर्वर पर ट्रांसफ़र किया जाता है. इसके उलट, डिवाइस-केंद्रित इन्फ़्रास्ट्रक्चर में, असली उपयोगकर्ता के टावर का सारा रॉ डेटा, ऑरिजिन पर ही रहता है. वहीं, कारोबार का डेटा सर्वर पर सेव रहता है.

डिवाइस पर उपयोगकर्ताओं के हिसाब से कॉन्टेंट दिखाने की सुविधा, दोनों तरीकों के फ़ायदे देती है. इसके लिए, सिर्फ़ पुष्टि किए गए और ओपन सोर्स वाले कोड को चालू किया जाता है, ताकि ज़्यादा निजी आउटपुट चैनलों का इस्तेमाल करके, टीईई में असली उपयोगकर्ताओं से जुड़े डेटा को प्रोसेस किया जा सके.

सभी के लिए समाधान ढूंढने के लिए, लोगों की ज़रूरतों को ध्यान में रखना

ओडीपी का मकसद, अलग-अलग तरह के पारिस्थितिक तंत्र में हिस्सा लेने वाले सभी लोगों के लिए एक संतुलित माहौल बनाना है. हम इस नेटवर्क की जटिलता को समझते हैं. इसमें अलग-अलग सेवाएं और प्रॉडक्ट देने वाले कई प्लेयर शामिल हैं.

नई चीज़ें बनाने के लिए, ODP ऐसे एपीआई उपलब्ध कराता है जिन्हें डेवलपर और उनके प्रतिनिधि कारोबार लागू कर सकते हैं. डिवाइस पर उपयोगकर्ताओं के हिसाब से कॉन्टेंट दिखाने की सुविधा, रिलीज़, मॉनिटरिंग, डेवलपर टूल, और सुझाव/राय देने वाले टूल को मैनेज करने के साथ-साथ, इन सुविधाओं को आसानी से इंटिग्रेट करने में मदद करती है. उपयोगकर्ताओं के हिसाब से डिवाइस पर कॉन्टेंट दिखाने की सुविधा, कारोबार के लिए कोई खास लॉजिक नहीं बनाती. इसके बजाय, यह क्रिएटिविटी को बढ़ावा देने में मदद करती है.

समय के साथ, ODP में ज़्यादा एल्गोरिदम उपलब्ध हो सकते हैं. सुविधाओं के सही लेवल का पता लगाने और इसमें हिस्सा लेने वाले हर कारोबार के लिए, डिवाइस के संसाधनों की तय सीमा तय करने के लिए, ईकोसिस्टम के साथ मिलकर काम करना ज़रूरी है. हमें उम्मीद है कि इस बारे में, नेटवर्क से हमें सुझाव मिलेंगे. इससे हमें इस्तेमाल के नए उदाहरणों को पहचानने और उन्हें प्राथमिकता देने में मदद मिलेगी.

उपयोगकर्ता अनुभव को बेहतर बनाने के लिए डेवलपर की सुविधा

ओडीपी की मदद से, इवेंट डेटा या निगरानी में देरी नहीं होती. ऐसा इसलिए होता है, क्योंकि सभी इवेंट डिवाइस लेवल पर लोकल तौर पर रिकॉर्ड किए जाते हैं. मीटिंग में शामिल होने से जुड़ी कोई गड़बड़ी न हो और सभी इवेंट किसी एक डिवाइस से जुड़े हों. इस वजह से, निगरानी में रखे गए सभी इवेंट, समय के हिसाब से अपने-आप क्रम में बन जाते हैं. इनसे उपयोगकर्ता के इंटरैक्शन के बारे में पता चलता है.

इस आसान प्रोसेस से, डेटा को जॉइन करने या फिर से व्यवस्थित करने की ज़रूरत नहीं पड़ती. इससे, उपयोगकर्ता के डेटा को रीयल-टाइम में ऐक्सेस किया जा सकता है और डेटा में कोई बदलाव नहीं होता. इससे, डेटा-ड्रिवन प्रॉडक्ट और सेवाओं का इस्तेमाल करने पर, असली उपयोगकर्ताओं को ज़्यादा फ़ायदा मिल सकता है. इससे, उपयोगकर्ताओं की संतुष्टि का स्तर बढ़ सकता है और उन्हें बेहतर अनुभव मिल सकता है. ओडीपी की मदद से, कारोबार अपने उपयोगकर्ताओं की ज़रूरतों के मुताबिक काम कर सकते हैं.

निजता मॉडल: गोपनीयता के ज़रिए निजता बनाए रखना

नीचे दिए गए सेक्शन में, निजता के इस विश्लेषण के आधार के तौर पर उपभोक्ता-उत्पादक मॉडल के बारे में बताया गया है. साथ ही, कंप्यूटेशन एनवायरमेंट की निजता बनाम आउटपुट की सटीक जानकारी के बारे में भी बताया गया है.

निजता के इस विश्लेषण के आधार के तौर पर, उपभोक्ता-उत्पादक मॉडल

हम उपभोक्ता-उत्पादक मॉडल का इस्तेमाल करेंगे, ताकि गोपनीयता के ज़रिए निजता की सुरक्षा के भरोसे की जांच की जा सके. इस मॉडल में, कैलकुलेशन को डायरेक्टेड ऐसाइक्लिक ग्राफ़ (डीएजी) में नोड के तौर पर दिखाया जाता है. इसमें नोड और सबग्राफ़ होते हैं. हर कैलकुलेशन नोड में तीन कॉम्पोनेंट होते हैं: इस्तेमाल किए गए इनपुट, जनरेट किए गए आउटपुट, और इनपुट को आउटपुट में मैप करने की प्रोसेस.

इस मॉडल में, निजता की सुरक्षा तीनों कॉम्पोनेंट पर लागू होती है:

- इनपुट की निजता. नोड में दो तरह के इनपुट हो सकते हैं. अगर कोई इनपुट, किसी पिछले नोड से जनरेट होता है, तो उसमें पहले से ही उस पिछले नोड के आउटपुट की निजता की गारंटी होती है. ऐसा न होने पर, इनपुट को नीति इंजन का इस्तेमाल करके, डेटा इनग्रेस की नीतियों को मंज़ूरी देनी होगी.

- आउटपुट की निजता. आउटपुट को निजी बनाने की ज़रूरत पड़ सकती है. जैसे, डिफ़रेंशियल प्राइवसी (डीपी) की सुविधा से मिलने वाला आउटपुट.

- कंप्यूटेशन एनवायरमेंट की गोपनीयता. कैलकुलेशन, सुरक्षित तरीके से सील किए गए एनवायरमेंट में होनी चाहिए. इससे यह पक्का होता है कि किसी के पास भी किसी नोड में इंटरमीडियरी स्टेट का ऐक्सेस न हो. इस सुविधा को चालू करने वाली टेक्नोलॉजी में, फ़ेडरेटेड कंप्यूटेशन (एफ़सी), हार्डवेयर पर आधारित ट्रस्टेड एक्ज़ीक्यूशन एनवायरमेंट (टीईई), सुरक्षित मल्टी-पार्टी कंप्यूटेशन (एसएमपीसी), होमोमॉर्फ़िक एन्क्रिप्शन (एचपीई), और अन्य टेक्नोलॉजी शामिल हैं. ध्यान दें कि गोपनीयता की सुरक्षा के ज़रिए, मध्यस्थ राज्यों और गोपनीयता की सीमा से बाहर निकलने वाले सभी आउटपुट को अब भी अलग-अलग निजता मशीनरी से सुरक्षित रखना ज़रूरी है. दो ज़रूरी दावे ये हैं:

- एनवायरमेंट की गोपनीयता, यह पक्का करना कि सिर्फ़ एलान किए गए आउटपुट ही एनवायरमेंट से बाहर जाएं और

- साउंडनेस, जो इनपुट निजता दावों से आउटपुट निजता दावों को सटीक तरीके से घटाने की सुविधा देता है. साउंडनेस की मदद से, डीएजी में निजता प्रॉपर्टी को डिफ़ॉल्ट रूप से लागू किया जा सकता है.

निजी सिस्टम, इनपुट की निजता, कैलकुलेशन एनवायरमेंट की गोपनीयता, और आउटपुट की निजता बनाए रखता है. हालांकि, गोपनीय कंप्यूटेशन वाले माहौल में ज़्यादा प्रोसेसिंग को सील करके, अलग-अलग निजता मशीनरी के ऐप्लिकेशन की संख्या कम की जा सकती है.

इस मॉडल के दो मुख्य फ़ायदे हैं. पहला, ज़्यादातर सिस्टम, छोटे और बड़े, दोनों को डीएजी के तौर पर दिखाया जा सकता है. दूसरा, डीपी के पोस्ट-प्रोसेसिंग [सेक्शन 2.1] और कॉम्पोज़िशन डीफ़रेंशियल प्राइवसी की जटिलता में लेम्मा 2.4 प्रॉपर्टी, पूरे ग्राफ़ के लिए निजता और सटीक जानकारी के बीच के (सबसे खराब स्थिति) समझौते का विश्लेषण करने के लिए ज़बरदस्त टूल देती हैं:

- डेटा को प्रोसेस करने के बाद, यह पक्का किया जाता है कि अगर मूल डेटा का फिर से इस्तेमाल नहीं किया जाता है, तो किसी डेटा को "निजी नहीं किया जा सकता". जब तक किसी नोड के सभी इनपुट निजी होते हैं, तब तक उसका आउटपुट भी निजी होता है. भले ही, उसमें कोई भी कैलकुलेशन किया गया हो.

- बेहतर कॉम्पोज़िशन की सुविधा से यह पक्का होता है कि अगर ग्राफ़ का हर हिस्सा डीपी है, तो ग्राफ़ भी डीपी है. साथ ही, यह ग्राफ़ के फ़ाइनल आउटपुट के ε और δ को ε√κ के हिसाब से सीमित करता है. ऐसा तब माना जाता है, जब ग्राफ़ में κ यूनिट हों और हर यूनिट का आउटपुट (ε, δ)-DP हो.

ये दोनों प्रॉपर्टी, हर नोड के लिए दो डिज़ाइन सिद्धांतों में बदल जाती हैं:

- प्रॉपर्टी 1 (पोस्ट-प्रोसेसिंग से) अगर किसी नोड के इनपुट सभी डीपी हैं, तो उसका आउटपुट डीपी है. साथ ही, नोड में किसी भी तरह के कारोबारी लॉजिक को लागू किया जा सकता है और कारोबारों के "सीक्रेट सॉस" का इस्तेमाल किया जा सकता है.

- प्रॉपर्टी 2 (ऐडवांस कॉम्पोज़िशन से): अगर किसी नोड के सभी इनपुट डीपी नहीं हैं, तो उसका आउटपुट डीपी के मुताबिक होना चाहिए. अगर कोई कंप्यूटेशन नोड, ट्रस्टेड एक्ज़ीक्यूशन एनवायरमेंट पर चलता है और वह डिवाइस पर उपयोगकर्ता के हिसाब से बनाए गए, ओपन सोर्स वाले वर्कलोड और कॉन्फ़िगरेशन को लागू करता है, तो डीपी के ज़्यादा सख्त सीमाएं लागू की जा सकती हैं. ऐसा न करने पर, डिवाइस पर दिलचस्पी के मुताबिक कॉन्टेंट दिखाने की सुविधा को, डीपी के सबसे खराब सीमाओं का इस्तेमाल करना पड़ सकता है. संसाधनों की कमी की वजह से, शुरुआत में सार्वजनिक क्लाउड सेवा देने वाली कंपनी के भरोसेमंद एक्सीक्यूशन एनवायरमेंट को प्राथमिकता दी जाएगी.

कैलकुलेशन एनवायरमेंट की निजता बनाम आउटपुट की सटीक जानकारी

अब से, डिवाइस पर उपयोगकर्ता के हिसाब से कॉन्टेंट दिखाने की सुविधा, गोपनीय डेटा प्रोसेस करने वाले प्लैटफ़ॉर्म की सुरक्षा को बेहतर बनाने पर फ़ोकस करेगी. साथ ही, यह पक्का करेगी कि डेटा के बीच के स्टेटस को ऐक्सेस न किया जा सके. सुरक्षा से जुड़ी इस प्रोसेस को सीलिंग कहा जाता है. इसे सबग्राफ़ लेवल पर लागू किया जाएगा. इससे एक साथ कई नोड को डीपी के मुताबिक बनाया जा सकेगा. इसका मतलब है कि पहले बताई गई प्रॉपर्टी 1 और प्रॉपर्टी 2, सबग्राफ लेवल पर लागू होती हैं.

बेशक, हर कंपोजिशन के लिए फ़ाइनल ग्राफ़ आउटपुट, आउटपुट 7 को डीपी किया जाता है. इसका मतलब है कि इस ग्राफ़ के लिए कुल दो डीपी होंगे. अगर सीलिंग का इस्तेमाल नहीं किया गया था, तो कुल तीन (स्थानीय) डीपी होंगे.

मुख्य रूप से, कंप्यूटेशन एनवायरमेंट को सुरक्षित करके और ग्राफ़ या सबग्राफ़ के इनपुट और इंटरमीडिएट स्टेटस को ऐक्सेस करने के लिए, विपक्षों के अवसरों को खत्म करके, सेंट्रल डीपी को लागू किया जा सकता है. इसका मतलब है कि सील किए गए एनवायरमेंट का आउटपुट, डीपी के मुताबिक है. इससे लोकल डीपी की तुलना में सटीक जानकारी मिल सकती है. इसका मतलब है कि अलग-अलग इनपुट, डीपी के मुताबिक हैं. इस सिद्धांत के आधार पर, एफ़सी, टीईई, एसएमपीसी, और एचपीई को निजता टेक्नोलॉजी माना जाता है. डिफ़रेंशियल प्राइवसी की जटिलता में, दसवां अध्याय देखें.

मॉडल ट्रेनिंग और अनुमान लगाने का उदाहरण एक अच्छा और काम का उदाहरण है. यहां दी गई चर्चाओं में यह माना गया है कि (1) ट्रेनिंग पॉप्युलेशन और अनुमान लगाने के लिए इस्तेमाल होने वाली पॉप्युलेशन ओवरलैप होती है और (2) सुविधाओं और लेबल, दोनों में उपयोगकर्ता का निजी डेटा शामिल होता है. हम सभी इनपुट पर डीपी का इस्तेमाल कर सकते हैं:

डिवाइस पर उपयोगकर्ता के मनमुताबिक बनाने की सुविधा, उपयोगकर्ता लेबल और सुविधाओं को सर्वर पर भेजने से पहले, उन पर लोकल डीपी लागू कर सकती है. इस तरीके से, सर्वर के एक्सीक्यूशन एनवायरमेंट या उसके कारोबारी लॉजिक पर कोई ज़रूरी शर्त नहीं लागू होती.

यह, उपयोगकर्ता के मनमुताबिक बनाने के लिए, डिवाइस पर सेव किए गए मॉडल का मौजूदा डिज़ाइन है.

निजी होने की पुष्टि की जा सकती है

डिवाइस पर अनुभव को मनमुताबिक बनाने की सुविधा, पूरी तरह से निजी होनी चाहिए. इसमें, उपयोगकर्ता के डिवाइसों पर होने वाली गतिविधियों की पुष्टि करने पर फ़ोकस किया जाता है. ओडीपी, असली उपयोगकर्ताओं के डिवाइसों से मिलने वाले डेटा को प्रोसेस करने वाला कोड लिखेगा. साथ ही, यह पुष्टि करने के लिए NIST के आरएफ़सी 9334 रिमोट एटेस्टेशन प्रोसेस (आरएटीएस) आर्किटेक्चर का इस्तेमाल करेगा कि ऐसा कोड, गोपनीय कंप्यूटिंग कंसोर्टियम के मुताबिक, इंस्टेंस एडमिन के विशेष अधिकारों वाले सर्वर में बिना किसी बदलाव के चल रहा है. ये कोड ओपन सोर्स होंगे और इन्हें ऐक्सेस किया जा सकेगा, ताकि भरोसा बढ़ाने के लिए साफ़ तौर पर पुष्टि की जा सके. इन उपायों से लोगों को भरोसा मिलता है कि उनका डेटा सुरक्षित है. साथ ही, निजता की सुरक्षा के भरोसेमंद आधार पर कारोबार अपनी साख बना सकते हैं.

डिवाइस को मनमुताबिक बनाने की सुविधा के लिए, इकट्ठा और सेव किए गए निजी डेटा की मात्रा कम करना भी एक अहम पहलू है. यह इस सिद्धांत का पालन करने के लिए, फ़ेडरेटेड कंप्यूट और डिफ़रेंशियल निजता जैसी टेक्नोलॉजी का इस्तेमाल करता है. इससे, किसी व्यक्ति की संवेदनशील जानकारी या पहचान ज़ाहिर किए बिना, अहम डेटा पैटर्न का पता चलता है.

निजता की पुष्टि करने का एक और अहम पहलू, ऑडिट ट्रेल को बनाए रखना है. इससे डेटा प्रोसेस करने और शेयर करने से जुड़ी गतिविधियों को लॉग किया जाता है. इससे ऑडिट रिपोर्ट बनाई जा सकती हैं और कमजोरियों की पहचान की जा सकती है. इससे पता चलता है कि हम निजता को लेकर कितने संवेदनशील हैं.

हम निजता विशेषज्ञों, सरकारी विभागों, इंडस्ट्री, और लोगों से सहयोग करने का अनुरोध करते हैं, ताकि हम डिज़ाइन और लागू करने की प्रोसेस को लगातार बेहतर बना सकें.

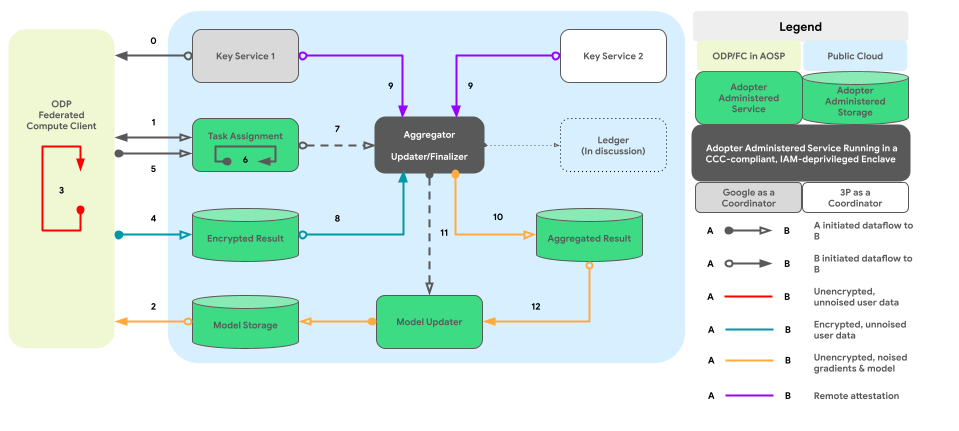

नीचे दिया गया ग्राफ़, अलग-अलग डिवाइसों पर डेटा इकट्ठा करने और अलग-अलग निजता के हिसाब से गड़बड़ी करने के लिए कोड पाथ दिखाता है.

हाई-लेवल डिज़ाइन

गोपनीयता के ज़रिए निजता को कैसे लागू किया जा सकता है? हाई लेवल पर, ODP का लिखा गया नीति इंजन, सील किए गए एनवायरमेंट में चलता है. यह हर नोड/सबग्राफ़ की निगरानी करने वाले मुख्य कॉम्पोनेंट के तौर पर काम करता है. साथ ही, इनपुट और आउटपुट के डीपी स्टेटस को ट्रैक करता है:

- नीति इंजन के हिसाब से, डिवाइसों और सर्वर को एक जैसा माना जाता है. एक जैसे नीति इंजन का इस्तेमाल करने वाले डिवाइसों और सर्वर को, एक जैसे माना जाता है. ऐसा तब होता है, जब उनके नीति इंजन की आपस में पुष्टि हो चुकी हो.

- डिवाइसों पर, अलग-अलग प्रोसेस को अलग-अलग रखने की सुविधा, AOSP की अलग-अलग प्रोसेस की मदद से मिलती है. इसके अलावा, pKVM की मदद से भी यह सुविधा मिल सकती है. हालांकि, इसके लिए ज़रूरी है कि pKVM की उपलब्धता ज़्यादा हो. सर्वर पर, डेटा को अलग रखने की सुविधा,"भरोसेमंद पक्ष" पर निर्भर करती है. यह पक्ष, टीईई के साथ-साथ, डेटा को सुरक्षित रखने के लिए उपलब्ध अन्य तकनीकी समाधानों में से किसी एक या दोनों का इस्तेमाल करता है.

दूसरे शब्दों में, प्लैटफ़ॉर्म नीति इंजन को इंस्टॉल और चलाने वाले सभी सील किए गए एनवायरमेंट को, हमारे भरोसेमंद कंप्यूटिंग बेस (टीसीबी) का हिस्सा माना जाता है. टीसीबी की मदद से, डेटा को बिना किसी अतिरिक्त शोर के प्रोपेगेट किया जा सकता है. जब डेटा, टीसीबी से बाहर जाता है, तो डीपी लागू करना ज़रूरी होता है.

डिवाइस पर उपयोगकर्ताओं के हिसाब से कॉन्टेंट दिखाने की सुविधा के बेहतर डिज़ाइन में, ये दो ज़रूरी एलिमेंट बेहतर तरीके से इंटिग्रेट किए गए हैं:

- कारोबारी नियमों को लागू करने के लिए, पेयर की गई प्रोसेस का आर्किटेक्चर

- डेटा इनग्रेस, आउटग्रेस, और अनुमति वाले ऑपरेशन को मैनेज करने के लिए नीतियां और नीति इंजन.

इस बेहतर डिज़ाइन की मदद से, कारोबारों को एक ऐसा प्लैटफ़ॉर्म मिलता है जहां वे अपने मालिकाना कोड को ट्रस्टेड एक्ज़ीक्यूशन एनवायरमेंट में चला सकते हैं. साथ ही, नीति से जुड़ी ज़रूरी शर्तें पूरी करने वाले उपयोगकर्ता के डेटा को ऐक्सेस कर सकते हैं.

नीचे दिए गए सेक्शन में, इन दो अहम पहलुओं के बारे में ज़्यादा जानकारी दी गई है.

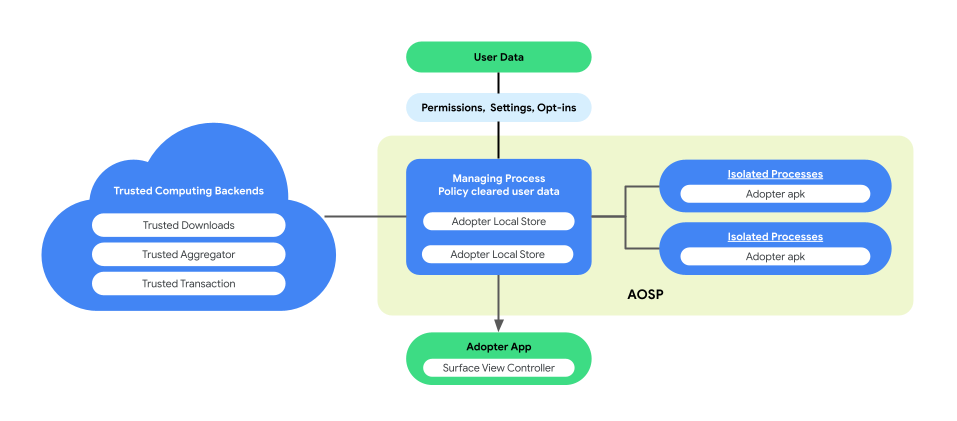

कारोबारी नियमों को लागू करने के लिए, पेयर की गई प्रोसेस का आर्किटेक्चर

डिवाइस पर उपयोगकर्ता के हिसाब से कॉन्टेंट दिखाने की सुविधा, AOSP में पेयर की गई प्रोसेस के आर्किटेक्चर को शामिल करती है. इससे, कारोबार के लॉजिक को लागू करने के दौरान, उपयोगकर्ता की निजता और डेटा की सुरक्षा को बेहतर बनाया जा सकता है. इस आर्किटेक्चर में ये शामिल हैं:

ManagingProcess. यह प्रोसेस, IsolatedProcesses बनाती है और उन्हें मैनेज करती है. इससे यह पक्का होता है कि वे प्रोसेस-लेवल पर अलग-अलग रहें. साथ ही, इनका ऐक्सेस, अनुमति वाली सूची में शामिल एपीआई तक सीमित हो. इनमें नेटवर्क या डिस्क की अनुमतियां नहीं होतीं. ManagingProcess, कारोबार के सभी डेटा और असली उपयोगकर्ता के सभी डेटा को इकट्ठा करता है. साथ ही, कारोबार कोड के लिए नीति से जुड़ी शर्तों को पूरा करने के बाद, उन्हें IsolatedProcesses में भेजता है, ताकि उन्हें लागू किया जा सके. इसके अलावा, यह IsolatedProcesses और system_server जैसी अन्य प्रोसेस के बीच इंटरैक्शन को भी मैनेज करता है.

IsolatedProcess. इस प्रोसेस को अलग (मेनिफ़ेस्ट में

isolatedprocess=true) के तौर पर दिखाया जाता है. इसमें, मैनेजिंग प्रोसेस से कारोबार का डेटा, नीति के मुताबिक अनुमति पा चुके असली उपयोगकर्ता का डेटा, और कारोबार कोड मिलता है. ये अनुमतियां, कारोबार के कोड को उसके डेटा और नीति के मुताबिक, असली उपयोगकर्ता के डेटा पर काम करने की अनुमति देती हैं. IsolatedProcess, इनग्रेस और एग्ज़िट, दोनों के लिए सिर्फ़ ManagingProcess के साथ कम्यूनिकेट करता है. इसके लिए, उसे कोई अतिरिक्त अनुमति नहीं चाहिए.

पेयर की गई प्रोसेस के आर्किटेक्चर की मदद से, असली उपयोगकर्ता के डेटा की निजता से जुड़ी नीतियों की स्वतंत्र पुष्टि की जा सकती है. इसके लिए, कारोबारों को अपने कारोबार के लॉजिक या कोड को ओपन-सोर्स करने की ज़रूरत नहीं होती. इस आर्किटेक्चर में, मैनेजिंग प्रोसेस, अलग-अलग प्रोसेस को अलग-अलग रखती है और अलग-अलग प्रोसेस, कारोबार के लॉजिक को बेहतर तरीके से लागू करती हैं. इससे, उपयोगकर्ताओं के हिसाब से कॉन्टेंट दिखाने के दौरान उनकी निजता को बनाए रखने के लिए, ज़्यादा सुरक्षित और असरदार समाधान मिलता है.

यहां दिए गए फ़िगर में, इस प्रोसेस के आर्किटेक्चर को दिखाया गया है.

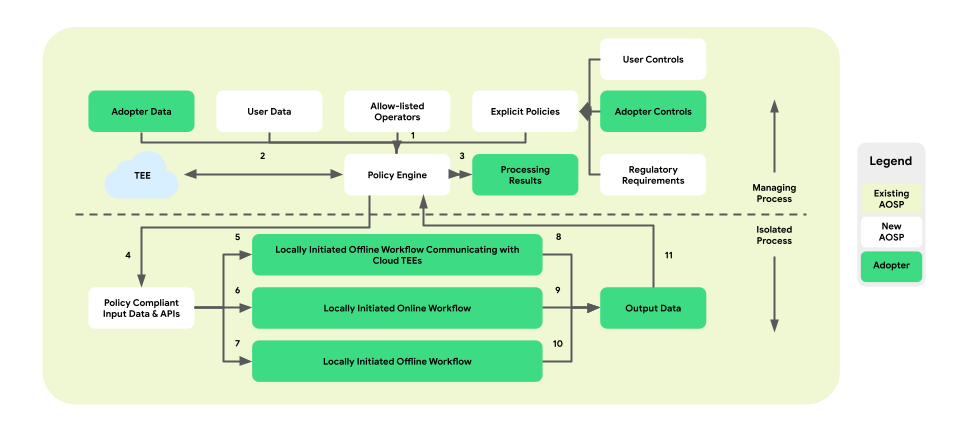

डेटा ऑपरेशन के लिए नीतियां और नीति इंजन

डिवाइस पर कॉन्टेंट को उपयोगकर्ता के हिसाब से बनाने की सुविधा, प्लैटफ़ॉर्म और कारोबार के लॉजिक के बीच नीति लागू करने की लेयर जोड़ती है. इसका मकसद, ऐसे टूल उपलब्ध कराना है जो उपयोगकर्ता और कारोबार के कंट्रोल को एक ही जगह पर इकट्ठा करके, नीति से जुड़े फ़ैसले लेने में मदद करते हैं. इसके बाद, इन नीतियों को सभी फ़्लो और कारोबारों पर पूरी तरह से और भरोसेमंद तरीके से लागू किया जाता है.

पेयर की गई प्रोसेस के आर्किटेक्चर में, नीति इंजन, मैनेजिंग प्रोसेस में मौजूद होता है. यह आखिरी उपयोगकर्ता और कारोबार के डेटा के इनग्रेज़ और इग्रेस को मॉनिटर करता है. यह, अनुमति वाली सूची में शामिल ऑपरेशन को IsolatedProcess को भी भेजेगा. कवरेज के कुछ उदाहरणों में, उपयोगकर्ता के कंट्रोल का सम्मान करना, बच्चों की सुरक्षा, बिना सहमति के डेटा शेयर होने से रोकना, और कारोबार की निजता शामिल है.

नीति लागू करने के इस तरीके में तीन तरह के वर्कफ़्लो शामिल हैं, जिनका इस्तेमाल किया जा सकता है:

- ट्रस्टेड एक्ज़ीक्यूशन एनवायरमेंट (टीईई) कम्यूनिकेशन की मदद से, स्थानीय तौर पर शुरू किए गए ऑफ़लाइन वर्कफ़्लो:

- डेटा डाउनलोड करने के फ़्लो: भरोसेमंद डाउनलोड

- डेटा अपलोड करने के फ़्लो: भरोसेमंद लेन-देन

- स्थानीय तौर पर शुरू किए गए, ऑनलाइन वर्कफ़्लो:

- रीयल-टाइम में विज्ञापन दिखाने के फ़्लो

- अनुमान लगाने वाले फ़्लो

- स्थानीय तौर पर शुरू किए गए, ऑफ़लाइन वर्कफ़्लो:

- ऑप्टिमाइज़ेशन फ़्लो: उपयोगकर्ता के डिवाइस पर मॉडल को ट्रेनिंग देने की सुविधा, फ़ेडरेटेड लर्निंग (FL) की मदद से लागू की गई

- रिपोर्टिंग फ़्लो: फ़ेडरेटेड Analytics (FA) की मदद से, क्रॉस-डिवाइस एग्रीगेशन लागू किया गया

नीचे दी गई इमेज में, नीतियों और नीति इंजन के हिसाब से आर्किटेक्चर दिखाया गया है.

- डाउनलोड करें: 1 -> 2 -> 4 -> 7 -> 10 -> 11 -> 3

- दिखाया जा रहा है: 1 + 3 -> 4 -> 6 -> 9 -> 11 -> 3

- ऑप्टिमाइज़ेशन: 2 (ट्रेनिंग प्लान उपलब्ध कराता है) -> 1 + 3 -> 4 -> 5 -> 8 -> 11 -> 2

- रिपोर्टिंग: 3 (एग्रीगेशन प्लान उपलब्ध कराता है) -> 1 + 3 -> 4 -> 5 -> 8 -> 11 -> 2

कुल मिलाकर, डिवाइस पर उपयोगकर्ताओं के हिसाब से कॉन्टेंट दिखाने की सुविधा के पेयर की गई प्रोसेस के आर्किटेक्चर में, नीति लागू करने वाली लेयर और नीति इंजन को शामिल करने से, कारोबार के लॉजिक को लागू करने के लिए अलग और निजता बनाए रखने वाला माहौल मिलता है. साथ ही, ज़रूरी डेटा और ऑपरेशंस को कंट्रोल किया जा सकता है.

लेयर वाले एपीआई प्लैटफ़ॉर्म

उपयोगकर्ता के डिवाइस पर दिलचस्पी के मुताबिक कॉन्टेंट दिखाने की सुविधा, दिलचस्पी रखने वाले कारोबारों के लिए लेयर वाला एपीआई आर्किटेक्चर उपलब्ध कराती है. सबसे ऊपर वाली लेयर में, इस्तेमाल के खास उदाहरणों के लिए बनाए गए ऐप्लिकेशन होते हैं. संभावित कारोबार अपने डेटा को इन ऐप्लिकेशन से कनेक्ट कर सकते हैं. इन्हें टॉप-लेयर एपीआई कहा जाता है. टॉप-लेयर एपीआई, मिड-लेयर एपीआई पर बनाए जाते हैं.

आने वाले समय में, हम और भी टॉप-लेयर एपीआई जोड़ेंगे. जब किसी खास इस्तेमाल के उदाहरण के लिए, टॉप लेयर एपीआई उपलब्ध नहीं होता है या जब मौजूदा टॉप लेयर एपीआई ज़रूरत के मुताबिक नहीं होते, तो कारोबार सीधे मिड लेयर एपीआई लागू कर सकते हैं. ये एपीआई, प्रोग्रामिंग प्राइमिटिव की मदद से बेहतर और आसान सुविधाएं देते हैं.

नतीजा

डिवाइस पर उपयोगकर्ताओं के हिसाब से कॉन्टेंट दिखाने की सुविधा, रिसर्च के शुरुआती चरण में है. इसका मकसद, लंबे समय तक काम करने वाले ऐसे समाधान के लिए दिलचस्पी और सुझाव/राय/शिकायत पाना है जो असली उपयोगकर्ता की निजता से जुड़ी चिंताओं को हल करता हो. इसके लिए, नई और बेहतर टेक्नोलॉजी का इस्तेमाल किया जाएगा.

हम निजता विशेषज्ञों, डेटा विश्लेषकों, और संभावित असली उपयोगकर्ताओं जैसे हिस्सेदारों के साथ काम करना चाहते हैं. इससे हमें यह पक्का करने में मदद मिलेगी कि ओडीपी उनकी ज़रूरतों को पूरा करता है और उनकी समस्याओं को हल करता है.