คำอธิบายทางเทคนิคนี้มีจุดประสงค์เพื่อนำไปใช้ในโครงการโอเพนซอร์ส Android (AOSP) โดยจะกล่าวถึงแรงจูงใจเบื้องหลังการปรับเปลี่ยนในอุปกรณ์ให้เป็นแบบส่วนตัว (ODP), หลักการออกแบบ ที่เป็นแนวทางในการพัฒนา, ความเป็นส่วนตัวผ่านโมเดลการรักษาความลับ และวิธีที่ ODP ช่วยให้มั่นใจได้ถึงประสบการณ์การใช้งานที่เป็นส่วนตัวอย่างตรวจสอบได้

เราวางแผนที่จะดำเนินการนี้โดย ลดความซับซ้อนของโมเดลการเข้าถึงข้อมูลและตรวจสอบว่าข้อมูลผู้ใช้ทั้งหมดที่ อยู่นอกขอบเขตด้านความปลอดภัยเป็นแบบส่วนตัวเชิงอนุพันธ์ที่ระดับต่อ (ผู้ใช้ ผู้นำไปใช้ อินสแตนซ์ของโมเดล) (บางครั้งอาจย่อเป็นระดับผู้ใช้ในเอกสารนี้)

โค้ดทั้งหมดที่เกี่ยวข้องกับการส่งออกข้อมูลผู้ใช้ปลายทางที่อาจเกิดขึ้นจากอุปกรณ์ของผู้ใช้ปลายทางจะเป็นโอเพนซอร์สและตรวจสอบได้โดยหน่วยงานภายนอก ใน ช่วงแรกๆ ของข้อเสนอ เราต้องการสร้างความสนใจและรวบรวม ความคิดเห็นสำหรับแพลตฟอร์มที่อำนวยความสะดวกในโอกาสในการปรับเปลี่ยนในแบบของผู้ใช้บนอุปกรณ์ เราขอเชิญผู้มีส่วนเกี่ยวข้อง เช่น ผู้เชี่ยวชาญด้านความเป็นส่วนตัว นักวิเคราะห์ข้อมูล และผู้เชี่ยวชาญด้านความปลอดภัย ให้มีส่วนร่วมกับเรา

Vision

การปรับเปลี่ยนในอุปกรณ์ตามโปรไฟล์ของผู้ใช้ได้รับการออกแบบมาเพื่อปกป้องข้อมูลของผู้ใช้ปลายทางจาก ธุรกิจที่ผู้ใช้ไม่ได้โต้ตอบด้วย ธุรกิจอาจปรับแต่งผลิตภัณฑ์และบริการสำหรับผู้ใช้ปลายทางต่อไปได้ (เช่น ใช้โมเดลแมชชีนเลิร์นนิงที่ลบข้อมูลระบุตัวบุคคลอย่างเหมาะสมและมีความเป็นส่วนตัวเชิงอนุพันธ์) แต่จะไม่สามารถดูการปรับแต่งที่แน่นอนซึ่งทำขึ้นสำหรับผู้ใช้ปลายทาง (ซึ่งขึ้นอยู่กับไม่เพียงแต่กฎการปรับแต่งที่เจ้าของธุรกิจสร้างขึ้น แต่ยังขึ้นอยู่กับค่ากำหนดของผู้ใช้ปลายทางแต่ละรายด้วย) เว้นแต่จะมีการโต้ตอบโดยตรงระหว่างธุรกิจกับผู้ใช้ปลายทาง หากธุรกิจสร้างโมเดลแมชชีนเลิร์นนิงหรือการวิเคราะห์ทางสถิติ ODP จะพยายามตรวจสอบว่ามีการลบข้อมูลระบุตัวบุคคลที่อยู่ในโมเดลหรือการวิเคราะห์ดังกล่าวอย่างเหมาะสมโดยใช้กลไก Differential Privacy ที่เหมาะสม

แผนปัจจุบันของเราคือการสำรวจ ODP ในหลายๆ ขั้นตอน โดยครอบคลุมฟีเจอร์และฟังก์ชันต่อไปนี้ นอกจากนี้ เรายังขอเชิญผู้ที่สนใจให้คำแนะนำเพิ่มเติมเกี่ยวกับฟีเจอร์หรือเวิร์กโฟลว์อื่นๆ เพื่อต่อยอดการสำรวจนี้

- สภาพแวดล้อมแซนด์บ็อกซ์ที่มีตรรกะทางธุรกิจทั้งหมดอยู่และ ดำเนินการ ซึ่งอนุญาตให้สัญญาณของผู้ใช้ปลายทางจำนวนมากเข้าสู่แซนด์บ็อกซ์ ในขณะที่จำกัดเอาต์พุต

พื้นที่เก็บข้อมูลที่เข้ารหัสจากต้นทางถึงปลายทางสำหรับ

- การควบคุมของผู้ใช้และข้อมูลอื่นๆ ที่เกี่ยวข้องกับผู้ใช้ ซึ่งอาจเป็นข้อมูลที่ผู้ใช้ปลายทางระบุ หรือข้อมูลที่ธุรกิจรวบรวมและอนุมาน พร้อมด้วยการควบคุมเวลาในการใช้งาน (TTL), นโยบายการล้างข้อมูล, นโยบายความเป็นส่วนตัว และอื่นๆ

- การกำหนดค่าธุรกิจ ODP มีอัลกอริทึมสำหรับ บีบอัดหรือปกปิดข้อมูลเหล่านี้

- ผลลัพธ์การประมวลผลทางธุรกิจ ผลลัพธ์เหล่านี้อาจเป็นข้อมูลต่อไปนี้

- ใช้เป็นอินพุตในการประมวลผลรอบต่อๆ ไป

- มีการเพิ่มสัญญาณรบกวนตามกลไก Differential Privacy ที่เหมาะสม และอัปโหลดไปยังอุปกรณ์ปลายทางที่มีสิทธิ์

- อัปโหลดโดยใช้ขั้นตอนการอัปโหลดที่เชื่อถือได้ไปยังสภาพแวดล้อมการดำเนินการที่เชื่อถือได้ (TEE) ซึ่งเรียกใช้ภาระงานแบบโอเพนซอร์สพร้อมกลไกความเป็นส่วนตัวแบบดิฟเฟอเรนเชียลส่วนกลางที่เหมาะสม

- แสดงต่อผู้ใช้ปลายทาง

API ที่ออกแบบมาเพื่อ

- อัปเดต 2(a) แบบเป็นกลุ่มหรือทีละรายการ

- อัปเดต 2(b) เป็นระยะๆ ไม่ว่าจะแบบเป็นกลุ่มหรือแบบทีละรายการ

- อัปโหลด 2(ค) โดยมีกลไกการเพิ่มสัญญาณรบกวนที่เหมาะสมในสภาพแวดล้อมการรวบรวมที่เชื่อถือได้ ผลการค้นหาดังกล่าวอาจกลายเป็น 2(b) ในรอบการประมวลผลถัดไป

ไทม์ไลน์

นี่คือแพ็กเกจปัจจุบันที่บันทึกไว้สำหรับการทดสอบ ODP ในเวอร์ชันเบต้า ไทม์ไลน์อาจมีการเปลี่ยนแปลง

| ฟีเจอร์ | ครึ่งปีแรกของปี 2025 | ไตรมาส 3 ปี 2025 |

|---|---|---|

| การฝึก + การอนุมานในอุปกรณ์ | โปรดติดต่อทีม Privacy Sandbox เพื่อพูดคุยเกี่ยวกับตัวเลือกที่อาจเป็นไปได้ในการนำร่องในช่วงระยะเวลานี้ | เริ่มเปิดตัวในอุปกรณ์ Android T ขึ้นไปที่มีสิทธิ์ |

หลักการออกแบบ

ODP มีเสาหลัก 3 ประการที่ต้องการสร้างสมดุล ได้แก่ ความเป็นส่วนตัว ความเป็นธรรม และประโยชน์ใช้สอย

โมเดลข้อมูลแบบหอคอยเพื่อการปกป้องความเป็นส่วนตัวที่ดียิ่งขึ้น

ODP ปฏิบัติตาม ความเป็นส่วนตัวตั้งแต่การออกแบบ และได้รับการออกแบบโดยมีเป้าหมายเป็นการปกป้องความเป็นส่วนตัวของผู้ใช้ปลายทางเป็นค่าเริ่มต้น

ODP กำลังพิจารณาที่จะย้ายการประมวลผลการปรับเปลี่ยนในแบบของคุณไปยังอุปกรณ์ของผู้ใช้ปลายทาง แนวทางนี้ช่วยสร้างสมดุลระหว่างความเป็นส่วนตัวและประโยชน์ใช้สอยด้วยการเก็บข้อมูลไว้ในอุปกรณ์ให้มากที่สุดเท่าที่จะเป็นไปได้ และประมวลผลข้อมูลนอกอุปกรณ์เมื่อจำเป็นเท่านั้น ODP มุ่งเน้นที่

- การควบคุมข้อมูลผู้ใช้ปลายทางของอุปกรณ์ แม้ว่าข้อมูลจะออกจากอุปกรณ์ไปแล้วก็ตาม ปลายทางต้องเป็นสภาพแวดล้อมการดำเนินการที่เชื่อถือได้ซึ่งได้รับการรับรองจาก ผู้ให้บริการระบบคลาวด์สาธารณะที่เรียกใช้โค้ดที่เขียนด้วย ODP

- อุปกรณ์สามารถตรวจสอบได้ว่าจะเกิดอะไรขึ้นกับข้อมูลผู้ใช้ปลายทางหากข้อมูลออกจากอุปกรณ์ ODP มีเวิร์กโหลดการประมวลผลแบบรวมศูนย์และโอเพนซอร์สเพื่อ ประสานงานแมชชีนเลิร์นนิงและการวิเคราะห์ทางสถิติในอุปกรณ์ต่างๆ สำหรับผู้ นำไปใช้ อุปกรณ์ของผู้ใช้ปลายทางจะรับรองว่าเวิร์กโหลดดังกล่าวจะดำเนินการ ในสภาพแวดล้อมการดำเนินการที่เชื่อถือได้โดยไม่มีการแก้ไข

- ความเป็นส่วนตัวทางเทคนิคที่รับประกัน (เช่น การรวมข้อมูล สัญญาณรบกวน ความเป็นส่วนตัวเชิงอนุพันธ์) ของเอาต์พุตที่อยู่นอกขอบเขต ที่อุปกรณ์ควบคุม/ตรวจสอบได้

ดังนั้น การปรับเปลี่ยนในแบบของคุณจึงจะเฉพาะเจาะจงสำหรับอุปกรณ์

นอกจากนี้ ธุรกิจยังต้องการมาตรการด้านความเป็นส่วนตัว ซึ่งแพลตฟอร์มควร จัดการ ซึ่งหมายถึงการดูแลรักษาข้อมูลธุรกิจดิบในเซิร์ฟเวอร์ที่เกี่ยวข้อง ODP ใช้โมเดลข้อมูลต่อไปนี้เพื่อให้บรรลุเป้าหมายนี้

- ระบบจะจัดเก็บแหล่งข้อมูลดิบแต่ละแหล่งไว้ในอุปกรณ์หรือฝั่งเซิร์ฟเวอร์ ซึ่งจะช่วยให้สามารถทำการเรียนรู้และการอนุมานในเครื่องได้

- เราจะจัดเตรียมอัลกอริทึมเพื่ออำนวยความสะดวกในการตัดสินใจในแหล่งข้อมูลหลายแหล่ง เช่น การกรองระหว่างตำแหน่งข้อมูล 2 แห่งที่แตกต่างกัน หรือ การฝึกหรือการอนุมานในแหล่งที่มาต่างๆ

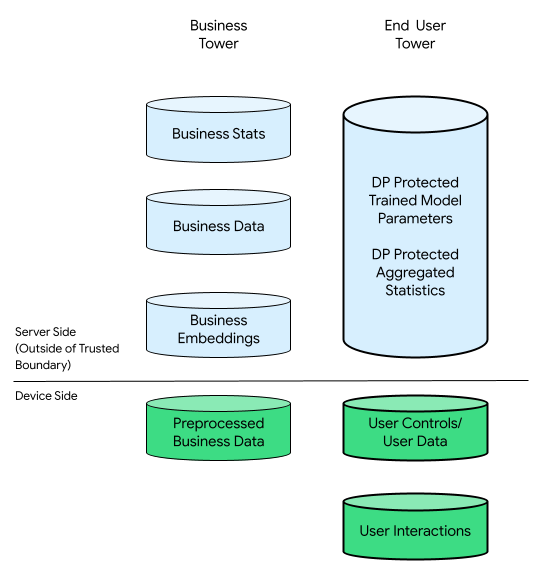

ในบริบทนี้ อาจมีหอคอยธุรกิจและหอคอยผู้ใช้ปลายทาง

หอคอยผู้ใช้ปลายทางประกอบด้วยข้อมูลที่ผู้ใช้ปลายทางให้ไว้ (เช่น ข้อมูลและการควบคุมบัญชี) ข้อมูลที่รวบรวมซึ่งเกี่ยวข้องกับการ โต้ตอบของผู้ใช้ปลายทางกับอุปกรณ์ และข้อมูลอนุพันธ์ (เช่น ความสนใจและความชอบ) ที่ธุรกิจอนุมาน ข้อมูลที่อนุมาน จะไม่เขียนทับการประกาศโดยตรงของผู้ใช้

สำหรับการเปรียบเทียบ ในโครงสร้างพื้นฐานที่เน้นระบบคลาวด์ ข้อมูลดิบทั้งหมดจาก หอคอยของผู้ใช้ปลายทางจะถูกโอนไปยังเซิร์ฟเวอร์ของธุรกิจ ในทางกลับกัน ในโครงสร้างพื้นฐานที่เน้นอุปกรณ์เป็นหลัก ข้อมูลดิบทั้งหมดจากหอคอยของผู้ใช้ปลายทางจะยังคงอยู่ที่ต้นทาง ในขณะที่ข้อมูลของธุรกิจจะยังคงจัดเก็บไว้ในเซิร์ฟเวอร์

การปรับเปลี่ยนในแบบส่วนตัวบนอุปกรณ์ผสานข้อดีของทั้ง 2 อย่างเข้าด้วยกันโดยการเปิดใช้เฉพาะโค้ดที่ได้รับการรับรองและเป็นโอเพนซอร์สเพื่อประมวลผลข้อมูลที่มีแนวโน้มที่จะเกี่ยวข้องกับผู้ใช้ปลายทางใน TEE โดยใช้ช่องเอาต์พุตที่เป็นส่วนตัวมากขึ้น

การมีส่วนร่วมของสาธารณชนอย่างครอบคลุมเพื่อโซลูชันที่เท่าเทียม

ODP มีเป้าหมายที่จะสร้างสภาพแวดล้อมที่สมดุลสำหรับผู้เข้าร่วมทุกคนภายในระบบนิเวศที่หลากหลาย เราตระหนักถึงความซับซ้อนของระบบนิเวศนี้ ซึ่งประกอบด้วย ผู้เล่นต่างๆ ที่นำเสนอบริการและผลิตภัณฑ์ที่แตกต่างกัน

ODP มี API ที่นักพัฒนาซอฟต์แวร์และธุรกิจที่นักพัฒนาซอฟต์แวร์เป็นตัวแทนสามารถนำไปใช้เพื่อสร้างแรงบันดาลใจในการสร้างสรรค์นวัตกรรม การปรับเปลี่ยนในอุปกรณ์ช่วยให้ผสานรวมการใช้งานเหล่านี้ได้อย่างราบรื่นขณะจัดการการเปิดตัว การตรวจสอบ เครื่องมือสำหรับนักพัฒนาแอป และเครื่องมือความคิดเห็น การปรับเปลี่ยนในอุปกรณ์ให้เหมาะกับแต่ละบุคคล ไม่ได้สร้างตรรกะทางธุรกิจที่ชัดเจน แต่เป็นตัวกระตุ้น ความคิดสร้างสรรค์

ODP อาจเสนออัลกอริทึมเพิ่มเติมในอนาคต การทำงานร่วมกันกับระบบนิเวศเป็นสิ่งสำคัญในการกำหนดระดับฟีเจอร์ที่เหมาะสมและอาจเป็นการกำหนดขีดจำกัดทรัพยากรของอุปกรณ์ที่สมเหตุสมผลสำหรับธุรกิจที่เข้าร่วมแต่ละราย เราคาดหวังที่จะได้รับความคิดเห็นจากระบบนิเวศเพื่อช่วยให้เราทราบและจัดลำดับความสำคัญของ กรณีการใช้งานใหม่ๆ

ยูทิลิตีสำหรับนักพัฒนาแอปเพื่อปรับปรุงประสบการณ์ของผู้ใช้

ODP จะไม่ทำให้ข้อมูลเหตุการณ์สูญหายหรือเกิดความล่าช้าในการสังเกตการณ์ เนื่องจากระบบจะบันทึกเหตุการณ์ทั้งหมดในเครื่องที่ระดับอุปกรณ์ ไม่มีข้อผิดพลาดในการเข้าร่วมและเหตุการณ์ทั้งหมด เชื่อมโยงกับอุปกรณ์ที่เฉพาะเจาะจง ด้วยเหตุนี้ เหตุการณ์ที่สังเกตได้ทั้งหมดจึง เรียงตามลําดับเวลาโดยอัตโนมัติ ซึ่งสะท้อนถึงการโต้ตอบของผู้ใช้

กระบวนการที่ง่ายขึ้นนี้ช่วยลดความจำเป็นในการรวมหรือจัดเรียงข้อมูลใหม่ ทำให้เข้าถึงข้อมูลผู้ใช้ได้แบบเรียลไทม์และไม่สูญเสีย ซึ่งจะช่วยเพิ่มประโยชน์ที่ผู้ใช้ปลายทางรับรู้เมื่อมีส่วนร่วมกับผลิตภัณฑ์และบริการที่อิงตามข้อมูล ซึ่งอาจนำไปสู่ระดับความพึงพอใจที่สูงขึ้นและประสบการณ์ที่มีความหมายมากขึ้น ODP ช่วยให้ธุรกิจปรับตัวให้เข้ากับความต้องการของผู้ใช้ได้อย่างมีประสิทธิภาพ

โมเดลความเป็นส่วนตัว: ความเป็นส่วนตัวผ่านการรักษาความลับ

ส่วนต่อไปนี้จะกล่าวถึงโมเดลผู้บริโภค-ผู้ผลิตเป็นพื้นฐานของการวิเคราะห์ความเป็นส่วนตัวนี้ และความเป็นส่วนตัวของสภาพแวดล้อมการประมวลผลเทียบกับความแม่นยำของเอาต์พุต

โมเดลผู้บริโภค-ผู้ผลิตเป็นพื้นฐานของการวิเคราะห์ความเป็นส่วนตัวนี้

เราจะใช้รูปแบบผู้บริโภค-ผู้ผลิตเพื่อตรวจสอบการรับประกันความเป็นส่วนตัวของ ความเป็นส่วนตัวผ่านการรักษาความลับ การคำนวณในโมเดลนี้แสดงเป็นโหนด ภายในกราฟแบบมีทิศทางและไม่มีวงจร (DAG) ซึ่งประกอบด้วยโหนดและกราฟย่อย โหนดการคำนวณแต่ละโหนดมี 3 องค์ประกอบ ได้แก่ อินพุตที่ใช้ เอาต์พุตที่สร้างขึ้น และ การแมปการคำนวณอินพุตกับเอาต์พุต

ในโมเดลนี้ การคุ้มครองความเป็นส่วนตัวจะมีผลกับทั้ง 3 องค์ประกอบ ดังนี้

- ความเป็นส่วนตัวของข้อมูลที่ป้อน โหนดมีอินพุตได้ 2 ประเภท หากอินพุตสร้างขึ้นโดยโหนดรุ่นก่อนหน้า อินพุตนั้นจะมี การรับประกันความเป็นส่วนตัวของเอาต์พุตของโหนดรุ่นก่อนหน้าอยู่แล้ว มิฉะนั้น อินพุตต้องเป็นไปตามนโยบายการรับข้อมูล โดยใช้เครื่องมือนโยบาย

- ความเป็นส่วนตัวของเอาต์พุต เอาต์พุตอาจต้องเป็นแบบส่วนตัว เช่น เอาต์พุตที่ Differential Privacy (DP) จัดหาให้

- การรักษาข้อมูลที่เป็นความลับของสภาพแวดล้อมการคำนวณ การคำนวณต้องเกิดขึ้นใน

สภาพแวดล้อมที่ปิดผนึกอย่างปลอดภัย เพื่อให้มั่นใจว่าไม่มีใครเข้าถึง

สถานะกลางภายในโหนดได้ เทคโนโลยีที่ช่วยให้ทำเช่นนี้ได้ ได้แก่

การประมวลผลแบบรวม (FC), สภาพแวดล้อมการดำเนินการที่เชื่อถือได้ (TEE) ที่อิงตามฮาร์ดแวร์

, การประมวลผลแบบหลายฝ่ายที่ปลอดภัย (sMPC), การเข้ารหัสแบบโฮโมมอร์ฟิก (HPE)

และอื่นๆ โปรดทราบว่าความเป็นส่วนตัวผ่านการรักษาความลับ

สถานะตัวกลางและเอาต์พุตทั้งหมดที่ออกจากขอบเขตการรักษาความลับ

ยังคงต้องได้รับการปกป้องโดยกลไก Differential Privacy โดยต้องระบุข้อมูลต่อไปนี้

- การรักษาความลับของสภาพแวดล้อม เพื่อให้มั่นใจว่าจะมีเพียงเอาต์พุตที่ประกาศเท่านั้น ที่ออกจากสภาพแวดล้อม และ

- ความสมเหตุสมผล ซึ่งช่วยให้สรุปการอ้างสิทธิ์ความเป็นส่วนตัวของเอาต์พุตได้อย่างถูกต้อง จากการอ้างสิทธิ์ความเป็นส่วนตัวของอินพุต ความสมบูรณ์ช่วยให้การเผยแพร่พร็อพเพอร์ตี้ความเป็นส่วนตัว ลงใน DAG

ระบบส่วนตัวจะรักษาความเป็นส่วนตัวของอินพุต ความลับของสภาพแวดล้อมการคำนวณ และความเป็นส่วนตัวของเอาต์พุต อย่างไรก็ตาม จำนวนการใช้งานกลไกความเป็นส่วนตัวเชิงอนุพันธ์สามารถลดลงได้โดยการปิดผนึกการประมวลผลเพิ่มเติมภายในสภาพแวดล้อมการคำนวณที่เป็นความลับ

โมเดลนี้มีข้อดีหลักๆ 2 ประการ ประการแรก ระบบส่วนใหญ่ไม่ว่าจะเล็กหรือใหญ่ สามารถแสดงเป็น DAG ได้ ประการที่สอง คุณสมบัติ การประมวลผลภายหลัง [ส่วนที่ 2.1]และองค์ประกอบ Lemma 2.4 ในความซับซ้อนของความเป็นส่วนตัวเชิงอนุพันธ์ ช่วยให้มีเครื่องมือที่มีประสิทธิภาพ ในการวิเคราะห์การแลกเปลี่ยนความเป็นส่วนตัวและความแม่นยำ (กรณีที่แย่ที่สุด) สำหรับกราฟทั้งหมด

- การประมวลผลภายหลังรับประกันว่าเมื่อมีการทำให้ปริมาณเป็นแบบส่วนตัวแล้ว จะไม่สามารถ "ยกเลิกการทำให้เป็นแบบส่วนตัว" ได้ หากไม่ได้ใช้ข้อมูลเดิมอีก ตราบใดที่อินพุตทั้งหมดของโหนดเป็นแบบส่วนตัว เอาต์พุตของโหนดจะเป็นแบบส่วนตัว ไม่ว่าการคำนวณจะเป็นอย่างไรก็ตาม

- การประกอบขั้นสูงรับประกันว่าหากแต่ละส่วนของกราฟเป็น DP กราฟโดยรวมก็จะเป็น DP ด้วยเช่นกัน ซึ่งจะจำกัด ε และ δ ของเอาต์พุตสุดท้ายของกราฟโดยประมาณ ε√κ ตามลำดับ โดยสมมติว่ากราฟมี κ หน่วยและเอาต์พุตของแต่ละหน่วยเป็น (ε, δ)-DP

คุณสมบัติทั้ง 2 นี้จะกลายเป็นหลักการออกแบบ 2 ข้อสำหรับแต่ละโหนด ดังนี้

- คุณสมบัติ 1 (จากการประมวลผลภายหลัง) หากอินพุตของโหนดทั้งหมดเป็น DP เอาต์พุตจะเป็น DP รองรับตรรกะทางธุรกิจที่กำหนดเองซึ่งดำเนินการในโหนด และ รองรับ "เคล็ดลับลับ" ของธุรกิจ

- พร็อพเพอร์ตี้ 2 (จากองค์ประกอบขั้นสูง) หากอินพุตของโหนด ไม่ใช่ DP ทั้งหมด เอาต์พุต ต้องเป็นไปตามข้อกำหนด DP หากโหนดการคำนวณเป็นโหนดที่ทำงานใน สภาพแวดล้อมการดำเนินการที่เชื่อถือได้และดำเนินการกับเวิร์กโหลดและการกำหนดค่าที่จัดหาโดยการปรับเปลี่ยนในอุปกรณ์แบบโอเพนซอร์ส ให้เหมาะกับแต่ละบุคคล ก็จะสามารถกำหนดขอบเขต DP ที่เข้มงวดมากขึ้นได้ ไม่เช่นนั้น การปรับเปลี่ยนในแบบของคุณบนอุปกรณ์อาจต้องใช้ขอบเขต DP ในกรณีที่แย่ที่สุด เนื่องจากข้อจำกัดด้านทรัพยากร เราจึงให้ความสำคัญกับ Trusted Execution Environments ที่ผู้ให้บริการระบบคลาวด์สาธารณะนำเสนอเป็นอันดับแรก

ความเป็นส่วนตัวของสภาพแวดล้อมการประมวลผลเทียบกับความแม่นยำของเอาต์พุต

นับจากนี้เป็นต้นไป การปรับเปลี่ยนในแบบของคุณในอุปกรณ์จะมุ่งเน้นที่การเพิ่มความปลอดภัยของ สภาพแวดล้อมการคำนวณที่เป็นความลับ และการตรวจสอบว่าสถานะกลาง ยังคงเข้าถึงไม่ได้ กระบวนการรักษาความปลอดภัยนี้เรียกว่าการปิดผนึก ซึ่งจะใช้ที่ระดับกราฟย่อยเพื่อให้โหนดหลายโหนดเป็นไปตามข้อกำหนด DP ร่วมกัน ซึ่งหมายความว่าพร็อพเพอร์ตี้ 1 และพร็อพเพอร์ตี้ 2 ที่กล่าวถึงก่อนหน้านี้จะมีผลที่ระดับกราฟย่อย

แน่นอนว่าเอาต์พุตของกราฟสุดท้าย ซึ่งก็คือเอาต์พุต 7 จะใช้ DP ตามการประกอบ ซึ่งหมายความว่ากราฟนี้จะมี DP ทั้งหมด 2 รายการ เมื่อเทียบกับ DP ทั้งหมด 3 รายการ (ในพื้นที่) หากไม่ได้ใช้การปิดผนึก

กล่าวโดยสรุป การรักษาความปลอดภัยของสภาพแวดล้อมการคำนวณและการกำจัดโอกาสที่ผู้ไม่ประสงค์ดีจะเข้าถึงอินพุตและสถานะกลางของกราฟหรือกราฟย่อย จะช่วยให้สามารถใช้ Central DP (นั่นคือเอาต์พุตของสภาพแวดล้อมที่ปิดผนึกเป็นไปตามข้อกำหนด DP) ซึ่งจะช่วยปรับปรุงความแม่นยำเมื่อเทียบกับ Local DP (นั่นคืออินพุตแต่ละรายการเป็นไปตามข้อกำหนด DP) หลักการนี้เป็นพื้นฐานของการพิจารณา FC, TEE, sMPC และ HPE เป็นเทคโนโลยีด้านความเป็นส่วนตัว ดูบทที่ 10 ในความซับซ้อนของ Differential Privacy

ตัวอย่างที่ดีและใช้งานได้จริงคือการฝึกโมเดลและการอนุมาน การอภิปรายด้านล่าง ถือว่า (1) ประชากรที่ใช้ฝึกและประชากรที่ใช้การอนุมานทับซ้อนกัน และ (2) ทั้งฟีเจอร์และป้ายกำกับประกอบด้วยข้อมูลส่วนตัวของผู้ใช้ เราสามารถใช้ DP กับอินพุตทั้งหมดได้ดังนี้

การปรับเปลี่ยนในอุปกรณ์ให้เหมาะกับแต่ละบุคคลสามารถใช้ DP ในเครื่องกับป้ายกำกับและฟีเจอร์ของผู้ใช้ก่อนที่จะส่งไปยังเซิร์ฟเวอร์ แนวทางนี้ไม่ได้กำหนดข้อกำหนดใดๆ เกี่ยวกับสภาพแวดล้อมการดำเนินการของเซิร์ฟเวอร์หรือตรรกะทางธุรกิจ

นี่คือการออกแบบการปรับเปลี่ยนในแบบของคุณในอุปกรณ์ในปัจจุบัน

เป็นส่วนตัวอย่างตรวจสอบได้

การปรับเปลี่ยนในแบบของคุณบนอุปกรณ์มีเป้าหมายที่จะเป็นส่วนตัวอย่างตรวจสอบได้ โดยจะมุ่งเน้นไปที่การยืนยันสิ่งที่เกิดขึ้นนอกอุปกรณ์ของผู้ใช้ ODP จะเขียนโค้ดที่ ประมวลผลข้อมูลที่ออกจากอุปกรณ์ของผู้ใช้ปลายทาง และจะใช้ สถาปัตยกรรมกระบวนการรับรองระยะไกล (RATS) ของ RFC 9334 ของ NIST เพื่อรับรองว่าโค้ดดังกล่าวทำงานโดยไม่มีการแก้ไขในเซิร์ฟเวอร์ที่ Confidential Computing Consortium เป็นไปตามข้อกำหนดของอินสแตนซ์ที่ผู้ดูแลระบบ ลดสิทธิ์ โค้ดเหล่านี้จะเป็นโอเพนซอร์สและเข้าถึงได้เพื่อ การยืนยันที่โปร่งใสเพื่อสร้างความน่าเชื่อถือ มาตรการดังกล่าวช่วยให้บุคคลทั่วไปมั่นใจได้ว่าข้อมูลของตนได้รับการปกป้อง และธุรกิจสามารถสร้างชื่อเสียงโดยอิงตามรากฐานที่แข็งแกร่งของการรับประกันความเป็นส่วนตัว

การลดปริมาณข้อมูลส่วนตัวที่รวบรวมและจัดเก็บเป็นอีกแง่มุมที่สำคัญ ของการปรับเปลี่ยนในอุปกรณ์ตามโปรไฟล์ของผู้ใช้ โดยยึดมั่นในหลักการนี้ด้วยการใช้เทคโนโลยีต่างๆ เช่น Federated Compute และ Differential Privacy ซึ่งช่วยให้สามารถเปิดเผยรูปแบบข้อมูลที่มีคุณค่าได้โดยไม่ต้องเปิดเผยรายละเอียดที่ละเอียดอ่อนของแต่ละบุคคลหรือข้อมูลที่ระบุตัวบุคคลนั้นได้

การรักษาบันทึกการตรวจสอบที่บันทึกกิจกรรมที่เกี่ยวข้องกับการประมวลผลและการแชร์ข้อมูลเป็นอีกแง่มุมที่สำคัญของความเป็นส่วนตัวที่ตรวจสอบได้ ซึ่งช่วยให้สร้างรายงานการตรวจสอบและระบุช่องโหว่ได้ ซึ่งแสดงให้เห็นถึงความมุ่งมั่นของเราในด้านความเป็นส่วนตัว

เราขอความร่วมมืออย่างสร้างสรรค์จากผู้เชี่ยวชาญด้านความเป็นส่วนตัว หน่วยงาน อุตสาหกรรม และบุคคลทั่วไปเพื่อช่วยเราปรับปรุง การออกแบบและการใช้งานอย่างต่อเนื่อง

กราฟต่อไปนี้แสดงเส้นทางโค้ดสำหรับการรวมข้อมูลข้ามอุปกรณ์และการเพิ่มสัญญาณรบกวนตามความเป็นส่วนตัวเชิงแตกต่าง

การออกแบบระดับสูง

จะใช้ความเป็นส่วนตัวผ่านการรักษาความลับได้อย่างไร ในระดับสูง เครื่องมือนโยบาย ที่ ODP สร้างขึ้นซึ่งทำงานในสภาพแวดล้อมที่ปิดสนิทจะทำหน้าที่เป็นคอมโพเนนต์หลัก ที่ดูแลแต่ละโหนด/กราฟย่อยขณะติดตามสถานะ DP ของอินพุตและเอาต์พุต

- ในมุมมองของเครื่องมือนโยบาย ระบบจะถือว่าอุปกรณ์และเซิร์ฟเวอร์ เหมือนกัน อุปกรณ์และเซิร์ฟเวอร์ที่ใช้เครื่องมือนโยบายเดียวกันจะถือว่าเหมือนกันในเชิงตรรกะเมื่อเครื่องมือนโยบายได้รับการรับรองร่วมกันแล้ว

- ในอุปกรณ์ การแยกจะทำผ่านกระบวนการที่แยกจากกันของ AOSP (หรือ pKVM ในระยะยาวเมื่อมีความพร้อมใช้งานสูง) ในเซิร์ฟเวอร์ การแยก จะขึ้นอยู่กับ "บุคคลที่เชื่อถือได้" ซึ่งอาจเป็น TEE บวกโซลูชันการ ปิดผนึกทางเทคนิคอื่นๆ ที่แนะนำ ข้อตกลงตามสัญญา หรือทั้ง 2 อย่าง

กล่าวคือ สภาพแวดล้อมที่ปิดผนึกทั้งหมดที่ติดตั้งและเรียกใช้เครื่องมือบังคับใช้นโยบายของแพลตฟอร์มถือเป็นส่วนหนึ่งของTrusted Computing Base (TCB) ข้อมูลสามารถ เผยแพร่ได้โดยไม่มีสัญญาณรบกวนเพิ่มเติมด้วย TCB ต้องใช้ DP เมื่อ ข้อมูลออกจาก TCB

การออกแบบการปรับเปลี่ยนในแบบของคุณบนอุปกรณ์ระดับสูงจะผสานรวมองค์ประกอบสำคัญ 2 อย่างได้อย่างมีประสิทธิภาพ ดังนี้

- สถาปัตยกรรมกระบวนการคู่สำหรับการดำเนินการตรรกะทางธุรกิจ

- นโยบายและเครื่องมือนโยบายสำหรับการจัดการการรับส่งข้อมูลเข้า การรับส่งข้อมูลออก และ การดำเนินการที่ได้รับอนุญาต

การออกแบบที่สอดคล้องกันนี้ช่วยให้ธุรกิจมีโอกาสที่เท่าเทียมกันในการเรียกใช้โค้ดที่เป็นกรรมสิทธิ์ในสภาพแวดล้อมการดำเนินการที่เชื่อถือได้ และเข้าถึงข้อมูลผู้ใช้ที่ผ่านการตรวจสอบนโยบายที่เหมาะสม

ส่วนต่อไปนี้จะอธิบายรายละเอียดเกี่ยวกับ 2 ด้านหลักนี้

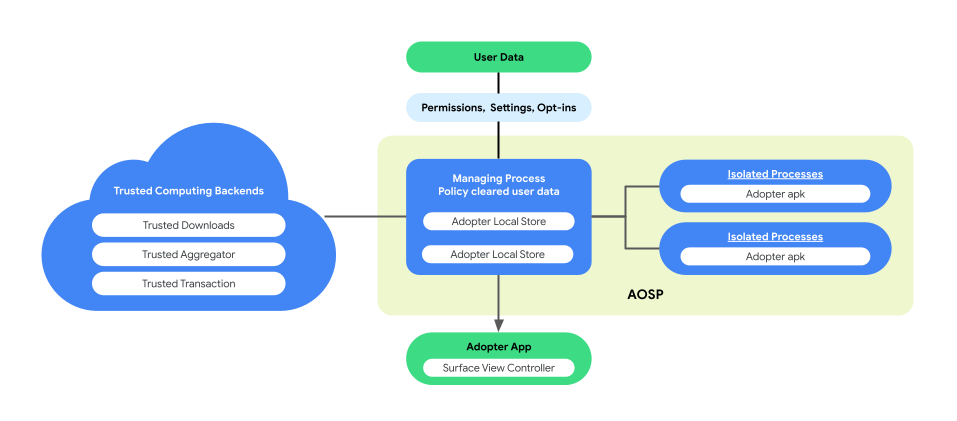

สถาปัตยกรรมกระบวนการคู่สำหรับการดำเนินการตรรกะทางธุรกิจ

การปรับเปลี่ยนในแบบของคุณบนอุปกรณ์จะเปิดตัวสถาปัตยกรรมกระบวนการคู่ใน AOSP เพื่อ เพิ่มความเป็นส่วนตัวของผู้ใช้และความปลอดภัยของข้อมูลในระหว่างการดำเนินการตรรกะทางธุรกิจ สถาปัตยกรรมนี้ประกอบด้วย

ManagingProcess กระบวนการนี้จะสร้างและจัดการ IsolatedProcess เพื่อให้มั่นใจว่ากระบวนการเหล่านี้จะยังคงแยกกันในระดับกระบวนการ โดยมีการจำกัดการเข้าถึงเฉพาะ API ในรายการที่อนุญาต และไม่มีสิทธิ์เข้าถึงเครือข่ายหรือดิสก์ ManagingProcess จะจัดการการรวบรวมข้อมูลทางธุรกิจทั้งหมด ข้อมูลผู้ใช้ปลายทางทั้งหมด และนโยบาย เพื่อล้างข้อมูลสำหรับโค้ดธุรกิจ แล้วส่งไปยัง IsolatedProcesses เพื่อดำเนินการ นอกจากนี้ ยังเป็นตัวกลางในการโต้ตอบระหว่าง IsolatedProcess กับกระบวนการอื่นๆ เช่น system_server

IsolatedProcess กระบวนการนี้ได้รับการกำหนดให้เป็นแบบแยก (

isolatedprocess=trueในไฟล์ Manifest) โดยจะรับข้อมูลธุรกิจ ข้อมูลผู้ใช้ปลายทางที่ผ่านการตรวจสอบนโยบาย แล้ว และโค้ดธุรกิจจาก ManagingProcess ซึ่งช่วยให้ โค้ดของธุรกิจทำงานกับข้อมูลและข้อมูลผู้ใช้ปลายทางที่ผ่านการล้างนโยบายแล้วได้ IsolatedProcess สื่อสารกับ ManagingProcess เท่านั้นสำหรับทั้ง ขาเข้าและขาออก โดยไม่มีสิทธิ์เพิ่มเติม

สถาปัตยกรรมกระบวนการที่จับคู่กันช่วยให้สามารถ ยืนยันนโยบายความเป็นส่วนตัวของข้อมูลผู้ใช้ปลายทางได้อย่างอิสระโดยไม่จำเป็นต้องให้ธุรกิจ เปิดซอร์สโค้ดตรรกะทางธุรกิจหรือโค้ด เมื่อ ManagingProcess รักษาความเป็นอิสระของ IsolatedProcesses และ IsolatedProcesses ดำเนินการตรรกะทางธุรกิจอย่างมีประสิทธิภาพ สถาปัตยกรรมนี้จึงรับประกันโซลูชันที่ปลอดภัยและมีประสิทธิภาพยิ่งขึ้นในการรักษาความเป็นส่วนตัวของผู้ใช้ในระหว่างการปรับเปลี่ยนในแบบของคุณ

รูปภาพต่อไปนี้แสดงสถาปัตยกรรมกระบวนการที่จับคู่กันนี้

นโยบายและเครื่องมือนโยบายสำหรับการดำเนินการกับข้อมูล

การปรับเปลี่ยนในแบบของคุณบนอุปกรณ์จะนำเลเยอร์การบังคับใช้นโยบายมาใช้ระหว่างแพลตฟอร์มกับตรรกะทางธุรกิจ เป้าหมายคือการจัดหาชุดเครื่องมือที่เชื่อมโยง การควบคุมของผู้ใช้ปลายทางและการควบคุมทางธุรกิจเข้ากับการตัดสินใจด้านนโยบายแบบรวมศูนย์ที่นำไปใช้ได้จริง จากนั้นเราจะบังคับใช้นโยบายเหล่านี้อย่างครอบคลุมและเชื่อถือได้ในขั้นตอนการทำงานและ ธุรกิจต่างๆ

ในสถาปัตยกรรมกระบวนการที่จับคู่กัน เครื่องมือนโยบายจะอยู่ใน ManagingProcess ซึ่งดูแลการรับและส่งข้อมูลของผู้ใช้ปลายทางและข้อมูลทางธุรกิจ นอกจากนี้ ยังจะจัดหาการดำเนินการที่อยู่ในรายการที่อนุญาตให้กับ IsolatedProcess ด้วย ตัวอย่างขอบเขตความครอบคลุม ได้แก่ การควบคุมของผู้ใช้ปลายทาง การปกป้องเด็ก การป้องกัน การแชร์ข้อมูลโดยไม่ได้รับความยินยอม และความเป็นส่วนตัวทางธุรกิจ

สถาปัตยกรรมการบังคับใช้นโยบายนี้ประกอบด้วยเวิร์กโฟลว์ 3 ประเภทที่ สามารถใช้ประโยชน์ได้ ดังนี้

- เวิร์กโฟลว์ออฟไลน์ที่เริ่มต้นในเครื่องด้วยการสื่อสารของสภาพแวดล้อมการดำเนินการที่เชื่อถือได้ (TEE) มีดังนี้

- ขั้นตอนการดาวน์โหลดข้อมูล: การดาวน์โหลดที่เชื่อถือได้

- ขั้นตอนการอัปโหลดข้อมูล: ธุรกรรมที่เชื่อถือได้

- เวิร์กโฟลว์ออนไลน์ที่เริ่มต้นในพื้นที่

- ขั้นตอนการแสดงโฆษณาแบบเรียลไทม์

- โฟลว์การอนุมาน

- เวิร์กโฟลว์ออฟไลน์ที่เริ่มต้นในเครื่อง

- ขั้นตอนการเพิ่มประสิทธิภาพ: การฝึกโมเดลในอุปกรณ์ที่ใช้ Federated Learning (FL)

- ขั้นตอนการรายงาน: การรวบรวมข้อมูลจากหลายอุปกรณ์ที่ใช้ผ่าน Federated Analytics (FA)

รูปภาพต่อไปนี้แสดงสถาปัตยกรรมจากมุมมองของนโยบาย และเครื่องมือนโยบาย

- ดาวน์โหลด: 1 -> 2 -> 4 -> 7 -> 10 -> 11 -> 3

- การแสดง: 1 + 3 -> 4 -> 6 -> 9 -> 11 -> 3

- การเพิ่มประสิทธิภาพ: 2 (จัดทำแผนการฝึก) -> 1 + 3 -> 4 -> 5 -> 8 -> 11 -> 2

- การรายงาน: 3 (ระบุแผนการรวบรวม) -> 1 + 3 -> 4 -> 5 -> 8 -> 11 -> 2

โดยรวมแล้ว การเปิดตัวเลเยอร์การบังคับใช้นโยบายและเครื่องมือนโยบาย ภายในสถาปัตยกรรมกระบวนการที่จับคู่ของระบบการปรับเปลี่ยนในอุปกรณ์ให้เหมาะกับแต่ละบุคคลจะช่วยให้มั่นใจได้ถึง สภาพแวดล้อมที่แยกจากกันและรักษาความเป็นส่วนตัวสำหรับการเรียกใช้ตรรกะทางธุรกิจ ขณะเดียวกันก็ ให้สิทธิ์เข้าถึงข้อมูลและการดำเนินการที่จำเป็นแบบควบคุม

แพลตฟอร์ม API แบบเลเยอร์

On-Device Personalization มีสถาปัตยกรรม API แบบเลเยอร์สำหรับธุรกิจที่สนใจ เลเยอร์บนสุดประกอบด้วยแอปพลิเคชันที่สร้างขึ้นสำหรับ Use Case ที่เฉพาะเจาะจง ธุรกิจที่มีศักยภาพสามารถเชื่อมต่อข้อมูลกับแอปพลิเคชันเหล่านี้ได้ ซึ่งเรียกว่า Top-Layer API API ระดับบนสุดสร้างขึ้นจาก API ระดับกลาง

เรา คาดว่าจะเพิ่ม API ระดับบนสุดมากขึ้นในอนาคต เมื่อไม่มี Top-layer API สำหรับกรณีการใช้งานหนึ่งๆ หรือเมื่อ Top-layer API ที่มีอยู่ไม่ยืดหยุ่นเพียงพอ ธุรกิจสามารถใช้ Mid-Layer API ได้โดยตรง ซึ่งจะให้ความสามารถและความยืดหยุ่นผ่านองค์ประกอบพื้นฐานของการเขียนโปรแกรม

บทสรุป

การปรับเปลี่ยนในแบบของคุณบนอุปกรณ์เป็นข้อเสนอการวิจัยในระยะเริ่มต้นเพื่อกระตุ้น ความสนใจและรับความคิดเห็นเกี่ยวกับโซลูชันระยะยาวที่ตอบโจทย์ข้อกังวลด้านความเป็นส่วนตัวของผู้ใช้ปลายทาง ด้วยเทคโนโลยีล่าสุดและดีที่สุดซึ่งคาดว่าจะให้ประโยชน์สูง

เราต้องการมีส่วนร่วมกับผู้มีส่วนเกี่ยวข้อง เช่น ผู้เชี่ยวชาญด้านความเป็นส่วนตัว นักวิเคราะห์ข้อมูล และผู้ใช้ปลายทางที่มีศักยภาพ เพื่อให้มั่นใจว่า ODP ตอบสนองความต้องการและข้อกังวลของผู้มีส่วนเกี่ยวข้อง