تهدف هذه الوثيقة التوضيحية الفنية إلى شرح مشروع Android المفتوح المصدر (AOSP)، وتناقش الدافع وراء ميزة "التخصيص على الجهاز" (ODP)، ومبادئ التصميم التي توجّه عملية تطويرها، وخصوصيتها من خلال نموذج السرية، وكيفية مساهمتها في ضمان تجربة يمكن التحقّق من خصوصيتها.

ونخطّط لتحقيق ذلك من خلال تبسيط نموذج الوصول إلى البيانات والتأكّد من أنّ جميع بيانات المستخدمين التي تخرج من حدود الأمان تتوافق مع معايير الخصوصية التفاضلية على مستوى كل (مستخدم، ومتبنٍّ، ونسخة نموذج) (يتم اختصارها أحيانًا إلى مستوى المستخدم في هذا المستند).

سيكون كل الرمز البرمجي المرتبط بإمكانية نقل بيانات المستخدمين النهائيين من أجهزتهم مفتوح المصدر ويمكن للجهات الخارجية التحقّق منه. في المراحل الأولى من اقتراحنا، نسعى إلى إثارة الاهتمام وجمع الملاحظات حول منصة تسهّل فرص "التخصيص على الجهاز". ندعو الجهات المعنية، مثل خبراء الخصوصية ومحلّلي البيانات ومختصّي الأمان، إلى التواصل معنا.

البصر

تم تصميم ميزة "التخصيص على الجهاز فقط" لحماية معلومات المستخدِمين النهائيين من الشركات التي لم يتفاعلوا معها. يمكن للأنشطة التجارية مواصلة تخصيص منتجاتها وخدماتها للمستخدمين النهائيين (على سبيل المثال، باستخدام نماذج تعلُّم آلي مجهولة الهوية ومحمية الخصوصية بشكل مناسب)، ولكن لن تتمكّن من الاطّلاع على عمليات التخصيص الدقيقة التي تم إجراؤها لمستخدم نهائي (يعتمد ذلك ليس فقط على قاعدة التخصيص التي أنشأها صاحب النشاط التجاري، ولكن أيضًا على الإعدادات المفضّلة للمستخدم النهائي الفردي) ما لم تكن هناك تفاعلات مباشرة بين النشاط التجاري والمستخدم النهائي. إذا كان النشاط التجاري ينتج أي نماذج تعلُّم آلي أو تحليلات إحصائية، سيعمل برنامج ODP على ضمان إخفاء هويتها بشكل صحيح باستخدام آليات الخصوصية التفاضلية المناسبة.

تتمثّل خطتنا الحالية في استكشاف ODP على مراحل متعددة، تشمل الميزات والوظائف التالية. ندعو أيضًا الجهات المعنية إلى تقديم اقتراحات بنّاءة بشأن أي ميزات أو إجراءات إضافية للمساعدة في استكشاف هذا الموضوع بشكل أكبر:

- بيئة محصورة يتم فيها تنفيذ جميع منطق الأنشطة التجارية واحتوائه، ما يسمح بدخول عدد كبير من إشارات المستخدمين النهائيين إلى البيئة المحصورة مع الحدّ من النواتج.

مخازن البيانات المشفّرة تمامًا بين الأطراف لما يلي:

- عناصر تحكّم المستخدمين والبيانات الأخرى ذات الصلة بالمستخدمين وقد يشمل ذلك البيانات التي يقدّمها المستخدمون النهائيون أو التي تجمعها الأنشطة التجارية وتستنتجها، بالإضافة إلى عناصر التحكّم في مدة البقاء (TTL) وسياسات محو البيانات وسياسات الخصوصية وغير ذلك.

- إعدادات المؤسسة توفّر خدمة ODP خوارزميات لضغط هذه البيانات أو تشويشها.

- نتائج المعالجة التجارية يمكن أن تكون هذه النتائج:

- يتم استهلاكها كمدخلات في جولات المعالجة اللاحقة.

- يتم تشويش البيانات باستخدام آليات "الخصوصية التفاضلية" المناسبة وتحميلها إلى نقاط النهاية المؤهَّلة.

- يتم تحميلها باستخدام مسار التحميل الموثوق إلى بيئات التنفيذ الموثوقة (TEE) التي تشغّل أحمال عمل مفتوحة المصدر مع آليات الخصوصية التفاضلية المركزية المناسبة

- يتم عرضها للمستخدمين النهائيين.

واجهات برمجة التطبيقات المصمَّمة لإجراء ما يلي:

- تعديل الفقرة 2(أ) بشكل مجمّع أو تدريجي

- عدِّل القسم 2(ب) بشكل دوري، إما بشكل مجمّع أو تدريجي.

- تحميل 2(ج) مع آليات التشويش المناسبة في بيئات التجميع الموثوقة وقد تصبح هذه النتائج من النوع 2(ب) في جولات المعالجة التالية.

المخطط الزمني

هذه هي خطة الدفع الحالية لتجربة ميزة "الدفع عند الاستخدام" في الإصدار التجريبي. المخطّط الزمني قابل للتغيير.

| الميزة | النصف الأول من عام 2025 | الربع الثالث من عام 2025 |

|---|---|---|

| التدريب والاستنتاج على الجهاز فقط | يمكنك التواصل مع فريق "مبادرة حماية الخصوصية" لمناقشة الخيارات المحتملة لتجربتها خلال هذا الإطار الزمني. | بدء طرحها على أجهزة Android T+ المؤهَّلة |

Design principles

تسعى "الخصوصية التفاضلية" إلى تحقيق التوازن بين ثلاثة أسس: الخصوصية والعدالة والفائدة.

نموذج بيانات متعدد الطبقات لتحسين حماية الخصوصية

تتّبع منصة ODP مبدأ الخصوصية حسب التصميم، وهي مصمَّمة لتوفير الحماية التلقائية لخصوصية المستخدمين النهائيين.

تستكشف ODP إمكانية نقل معالجة التخصيص إلى جهاز المستخدم النهائي. يجمع هذا النهج بين الخصوصية والفائدة من خلال الاحتفاظ بالبيانات على الجهاز قدر الإمكان ومعالجتها خارجه عند الضرورة فقط. يركّز برنامج ODP على ما يلي:

- التحكّم في بيانات المستخدمين النهائيين على الجهاز، حتى عندما تغادر الجهاز يجب أن تكون الوجهات بيئات تنفيذ موثوقة معتمدة يقدّمها مقدّمو خدمات السحابة الإلكترونية العامة الذين يشغّلون رمزًا برمجيًا من إنشاء ODP.

- إمكانية التحقّق من الجهاز بشأن ما يحدث لبيانات المستخدم النهائي إذا غادرت الجهاز توفّر منصة ODP أحمال عمل الحوسبة الموحّدة والمفتوحة المصدر لتنسيق عملية تعلُّم الآلة والتحليل الإحصائي على مستوى الأجهزة المختلفة للمستخدمين الذين يعتمدونها. سيشهد جهاز المستخدم النهائي بأنّ أحمال العمل هذه يتم تنفيذها في بيئات تنفيذ موثوقة بدون تعديل.

- الخصوصية الفنية المضمونة (على سبيل المثال، التجميع والتشويش والخصوصية التفاضلية) للنتائج التي تخرج من الحدود التي يمكن التحقّق منها أو التي يتحكّم فيها الجهاز

وبالتالي، سيكون التخصيص خاصًا بالجهاز.

علاوةً على ذلك، تحتاج المؤسسات أيضًا إلى اتّخاذ تدابير لحماية الخصوصية، ويجب أن تتناول المنصة هذه التدابير. ويستلزم ذلك الاحتفاظ ببيانات النشاط التجاري الأولية في الخوادم الخاصة بها. لتحقيق ذلك، تعتمد منصة ODP نموذج البيانات التالي:

- سيتم تخزين كل مصدر من مصادر البيانات الأولية إما على الجهاز أو على الخادم، ما يتيح إمكانية التعلّم والاستنتاج محليًا.

- سنوفّر خوارزميات لتسهيل اتّخاذ القرارات في مصادر بيانات متعدّدة، مثل الفلترة بين موقعَين مختلفَين للبيانات أو التدريب أو الاستنتاج في مصادر مختلفة.

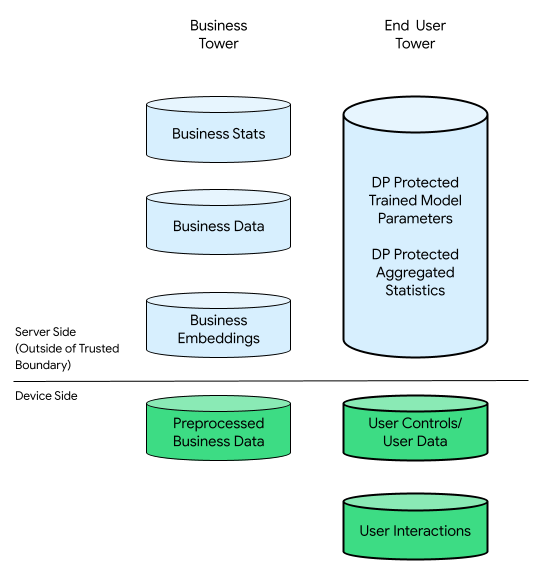

في هذا السياق، يمكن أن يكون هناك برج للأنشطة التجارية وبرج للمستخدمين النهائيين:

يتألف قسم المستخدم النهائي من البيانات التي يقدّمها المستخدم النهائي (مثل معلومات الحساب وعناصر التحكّم)، والبيانات التي يتم جمعها والمرتبطة بتفاعلات المستخدم النهائي مع جهازه، والبيانات المشتقة (مثل الاهتمامات والمفضّلات) التي تستنتجها المؤسسة. لا تحلّ البيانات المستنتَجة محلّ أي إقرارات مباشرة للمستخدم.

للمقارنة، في البنية الأساسية التي تركّز على السحابة الإلكترونية، يتم نقل جميع البيانات الأولية من برج المستخدم النهائي إلى خوادم الأنشطة التجارية. في المقابل، في البنية الأساسية التي تركّز على الأجهزة، تبقى جميع البيانات الأولية من برج المستخدم النهائي في مصدرها، بينما تبقى بيانات المؤسسة مخزّنة على الخوادم.

تجمع ميزة "التخصيص على الجهاز" بين أفضل ما تقدّمه الطريقتان السابقتان، إذ إنّها تتيح فقط للرموز البرمجية المفتوحة المصدر والمصدّقة معالجة البيانات التي قد تكون مرتبطة بالمستخدمين النهائيين في بيئات التنفيذ الموثوقة (TEE) باستخدام قنوات إخراج أكثر خصوصية.

المشاركة العامة الشاملة للوصول إلى حلول عادلة

تهدف "مبادرة تطوير نظام Android" إلى ضمان توفير بيئة متوازنة لجميع المشاركين في منظومة متكاملة متنوعة. ندرك مدى تعقيد هذا النظام المتكامل الذي يتألف من جهات مختلفة تقدّم خدمات ومنتجات متميّزة.

لتعزيز الابتكار، يوفّر برنامج ODP واجهات برمجة تطبيقات يمكن للمطوّرين والأنشطة التجارية التي يمثّلونها استخدامها. تسهّل ميزة "التخصيص على الجهاز" الدمج السلس لهذه التطبيقات أثناء إدارة الإصدارات وأدوات المراقبة وأدوات المطوّرين وأدوات تلقّي الملاحظات. لا تنشئ ميزة "التخصيص على الجهاز" أي منطق عمل ملموس، بل تعمل كمحفّز للإبداع.

قد يوفّر ODP المزيد من الخوارزميات بمرور الوقت. يُعدّ التعاون مع النظام المتكامل أمرًا ضروريًا لتحديد المستوى المناسب من الميزات وربما وضع حدّ معقول لموارد الأجهزة لكل نشاط تجاري مشارك. نتطلّع إلى تلقّي ملاحظات من المنظومة المتكاملة لمساعدتنا في التعرّف على حالات الاستخدام الجديدة وتحديد أولوياتها.

أداة مساعدة للمطوّرين لتحسين تجارب المستخدمين

باستخدام ميزة "القياس المراعي للخصوصية"، لن يتم فقدان بيانات الأحداث أو حدوث تأخيرات في الملاحظات، لأنّه يتم تسجيل جميع الأحداث محليًا على مستوى الجهاز. لا توجد أخطاء في الربط، وجميع الأحداث مرتبطة بجهاز معيّن. نتيجةً لذلك، تشكّل جميع الأحداث المرصودة تسلسلاً زمنيًا يعكس تفاعلات المستخدم.

تُلغي هذه العملية المبسّطة الحاجة إلى دمج البيانات أو إعادة ترتيبها، ما يتيح إمكانية الوصول إلى بيانات المستخدم في الوقت الفعلي تقريبًا وبدون فقدان أي بيانات. وبالتالي، قد يؤدي ذلك إلى تعزيز الفائدة التي يدركها المستخدمون النهائيون عند التفاعل مع المنتجات والخدمات المستندة إلى البيانات، ما قد يؤدي إلى زيادة مستويات الرضا وتوفير تجارب أكثر فائدة. باستخدام ODP، يمكن للأنشطة التجارية التكيّف بفعالية مع احتياجات المستخدمين.

نموذج الخصوصية: الخصوصية من خلال السرية

تتناول الأقسام التالية نموذج المستهلك والمنتج كأساس لتحليل الخصوصية هذا، كما تتناول خصوصية بيئة الحوسبة مقارنةً بدقة النتائج.

نموذج المستهلك والمنتج كأساس لتحليل الخصوصية هذا

سنستخدم نموذج المستهلك والمنتج لفحص ضمانات الخصوصية التي توفّرها الخصوصية من خلال السرية. يتم تمثيل العمليات الحسابية في هذا النموذج على شكل عُقد ضمن رسم بياني موجّه غير دوري (DAG) يتألف من عُقد ورسوم بيانية فرعية. تحتوي كل عقدة حساب على ثلاثة مكونات: المدخلات المستهلكة والمخرجات المنتجة وعملية ربط المدخلات بالمخرجات.

في هذا النموذج، تنطبق حماية الخصوصية على جميع المكوّنات الثلاثة:

- خصوصية الإدخال يمكن أن تحتوي العُقد على نوعَين من المدخلات. إذا تم إنشاء إدخال بواسطة عقدة سابقة، ستكون لديه ضمانات خصوصية الإخراج الخاصة بهذه العقدة السابقة. وفي ما عدا ذلك، يجب أن تستوفي المدخلات سياسات دخول البيانات باستخدام محرك السياسات.

- خصوصية الناتج: قد تحتاج النتائج إلى أن تكون خاصة، مثل تلك التي يوفّرها أسلوب "الخصوصية التفاضلية" (DP).

- سرية بيئة الحوسبة: يجب أن تتم العمليات الحسابية في بيئة مغلقة وآمنة، ما يضمن عدم تمكّن أي شخص من الوصول إلى الحالات الوسيطة داخل العقدة. تشمل التقنيات التي تتيح ذلك الحوسبة الموحّدة (FC) وبيئات التنفيذ الموثوقة (TEE) المستندة إلى الأجهزة والحوسبة الآمنة المتعدّدة الأطراف (sMPC) والتشفير المتماثل (HPE) وغير ذلك. يُرجى العِلم أنّ الخصوصية التي يتم توفيرها من خلال ضمانات السرية

للحالات الوسيطة وجميع النواتج التي تخرج من حدود السرية

يجب أن تظل محمية من خلال آليات الخصوصية التفاضلية. في ما يلي نوعان من المطالبات المطلوبة:

- سرية البيئات، ما يضمن عدم مغادرة البيئة إلا للنتائج المعلَن عنها

- الصحة، ما يتيح استنتاجًا دقيقًا لمطالبات الخصوصية المتعلقة بالنتائج من مطالبات الخصوصية المتعلقة بالمدخلات تسمح صحة البيانات بنقل سمة الخصوصية إلى أسفل الرسم البياني الموجّه غير الدوري (DAG).

يحافظ النظام الخاص على خصوصية المدخلات وسرية بيئة الحوسبة وخصوصية المخرجات. ومع ذلك، يمكن تقليل عدد تطبيقات آليات الخصوصية التفاضلية من خلال إغلاق المزيد من عمليات المعالجة داخل بيئة حوسبة سرية.

يقدّم هذا النموذج ميزتَين رئيسيتَين. أولاً، يمكن تمثيل معظم الأنظمة، الكبيرة والصغيرة، على شكل رسم بياني موجّه بدون دورات. ثانيًا، تتيح خصائص المعالجة اللاحقة [الفقرة 2.1] والتركيب Lemma 2.4 في The Complexity of Differential Privacy أدوات فعّالة لتحليل المفاضلة بين الخصوصية والدقة (في أسوأ الحالات) للرسم البياني بأكمله:

- تضمن عملية ما بعد المعالجة أنّه بعد إخفاء هوية كمية معيّنة، لا يمكن إعادة تعريفها، إذا لم يتم استخدام البيانات الأصلية مرة أخرى. طالما أنّ جميع مدخلات العقدة خاصة، ستكون مخرجاتها خاصة أيضًا، بغض النظر عن العمليات الحسابية التي تجريها.

- تضمن ميزة "التركيب المتقدّم" أنّه إذا كان كل جزء من الرسم البياني يوفّر الخصوصية التفاضلية، فإنّ الرسم البياني الإجمالي يوفّرها أيضًا، ما يؤدي إلى تحديد الحد الأعلى لكل من ε وδ في الناتج النهائي للرسم البياني بقيمة ε√κ تقريبًا، على التوالي، بافتراض أنّ الرسم البياني يتضمّن κ وحدة وأنّ ناتج كل وحدة يوفّر الخصوصية التفاضلية (ε, δ).

تؤدي هاتان السمتان إلى مبدأَي تصميم لكل عقدة:

- السمة 1 (من المعالجة اللاحقة) إذا كانت جميع مدخلات العقدة هي بيانات تفاضلية، يكون الناتج بيانات تفاضلية، ما يتيح تنفيذ أي منطق تجاري عشوائي في العقدة، ويتيح للأنشطة التجارية استخدام "وصفاتها السرية".

- السمة 2 (من "التركيب المتقدّم") إذا لم تكن جميع مدخلات العقدة متوافقة مع "الخصوصية التفاضلية"، يجب أن يكون الناتج متوافقًا مع "الخصوصية التفاضلية". إذا كانت عقدة الحوسبة تعمل على بيئات تنفيذ موثوقة وتنفّذ أحمال العمل والإعدادات التي توفّرها ميزة "التخصيص على الجهاز" المفتوحة المصدر، يمكن فرض حدود أكثر صرامة على الخصوصية التفاضلية. وفي حال عدم توفّرها، قد تحتاج ميزة "التخصيص على الجهاز" إلى استخدام حدود الخصوصية التفاضلية في أسوأ الحالات. بسبب قيود الموارد، ستُعطى الأولوية في البداية لبيئات التنفيذ الموثوق بها التي يوفّرها مقدّم خدمات سحابة إلكترونية عامة.

خصوصية بيئة الحوسبة مقابل دقة النتائج

من الآن فصاعدًا، ستركز ميزة "التخصيص على الجهاز" على تعزيز أمان بيئات الحوسبة السرية وضمان عدم إمكانية الوصول إلى الحالات الوسيطة. سيتم تطبيق عملية الأمان هذه، المعروفة باسم التشفير، على مستوى الرسم البياني الفرعي، ما يتيح جعل عُقد متعددة متوافقة مع سياسة الخصوصية معًا. وهذا يعني أنّ السمة 1 والسمة 2 المذكورتَين سابقًا تنطبقان على مستوى الرسم البياني الفرعي.

بالطبع، يتم تطبيق الخصوصية التفاضلية على الناتج النهائي للرسم البياني، أي الناتج 7، لكل عملية تركيب. وهذا يعني أنّه سيكون هناك نقطتا بيانات إجمالاً لهذا الرسم البياني، مقارنةً بإجمالي 3 نقاط بيانات (محلية) في حال عدم استخدام عملية الإغلاق.

بشكل أساسي، من خلال تأمين بيئة الحوسبة وإزالة فرص وصول الجهات المعادية إلى مدخلات الرسم البياني أو الرسم البياني الفرعي والحالات الوسيطة، يتيح ذلك تنفيذ الخصوصية التفاضلية المركزية (أي أنّ ناتج البيئة المحمية يتوافق مع الخصوصية التفاضلية)، ما يمكن أن يحسّن الدقة مقارنةً بالخصوصية التفاضلية المحلية (أي أنّ المدخلات الفردية تتوافق مع الخصوصية التفاضلية). يستند هذا المبدأ إلى اعتبار FC وTEEs وsMPCs وHPEs من تكنولوجيات الخصوصية. يُرجى الرجوع إلى الفصل 10 من كتاب تعقيد الخصوصية التفاضلية.

من الأمثلة الجيدة والعملية على ذلك تدريب النماذج والاستدلال. تفترض المناقشات أدناه أنّ (1) مجموعة التدريب ومجموعة الاستدلال تتداخلان، و (2) أنّ كلاً من الميزات والتصنيفات تشكّل بيانات خاصة بالمستخدمين. يمكننا تطبيق DP على جميع المدخلات:

يمكن أن تطبّق ميزة "التخصيص على الجهاز" معالجة البيانات التفاضلية المحلية على تصنيفات المستخدمين وميزاتهم قبل إرسالها إلى الخوادم. لا يفرض هذا الأسلوب أي متطلبات على بيئة تنفيذ الخادم أو منطق النشاط التجاري.

هذا هو التصميم الحالي لميزة "التخصيص على الجهاز".

الخصوصية المُثبَتة

تهدف ميزة "التخصيص على الجهاز" إلى توفير الخصوصية التي يمكن إثباتها. ويركّز على التحقّق من الأنشطة التي تتم خارج أجهزة المستخدمين. ستنشئ ODP الرمز الذي يعالج البيانات الخارجة من أجهزة المستخدمين النهائيين، وستستخدم بنية إجراءات المصادقة عن بُعد (RATS) وفقًا لمعيار RFC 9334 الصادر عن المعهد الوطني للمعايير والتكنولوجيا (NIST) لإثبات أنّ هذا الرمز يتم تنفيذه بدون تعديل في خادم Confidential Computing Consortium المتوافق مع معايير، والذي تم إلغاء امتيازات مسؤول مثيله. ستكون هذه الرموز مفتوحة المصدر ويمكن الوصول إليها لإجراء عمليات تحقّق شفافة بهدف تعزيز الثقة. ويمكن أن تمنح هذه الإجراءات الأفراد الثقة في أنّ بياناتهم محمية، كما يمكن للمؤسسات بناء سمعة جيدة استنادًا إلى أساس قوي من ضمان الخصوصية.

يُعدّ تقليل كمية البيانات الخاصة التي يتم جمعها وتخزينها جانبًا مهمًا آخر في ميزة "التخصيص على الجهاز". وتلتزم هذه التقنية بهذا المبدأ من خلال استخدام تكنولوجيات مثل "الحوسبة الموحّدة" و"الخصوصية التفاضلية"، ما يتيح الكشف عن أنماط البيانات القيّمة بدون الكشف عن التفاصيل الحساسة أو المعلومات التي يمكن التعرّف من خلالها على هوية المستخدم.

يُعدّ الاحتفاظ بسجلّ تدقيق يسجّل الأنشطة المتعلّقة بمعالجة البيانات ومشاركتها جانبًا رئيسيًا آخر من جوانب الخصوصية التي يمكن إثباتها. يتيح ذلك إنشاء تقارير تدقيق وتحديد الثغرات الأمنية، ما يبرز التزامنا بالخصوصية.

نطلب من خبراء الخصوصية والجهات المعنية والمؤسسات والأفراد تقديم اقتراحات بنّاءة لمساعدتنا في تحسين التصميمات وعمليات التنفيذ باستمرار.

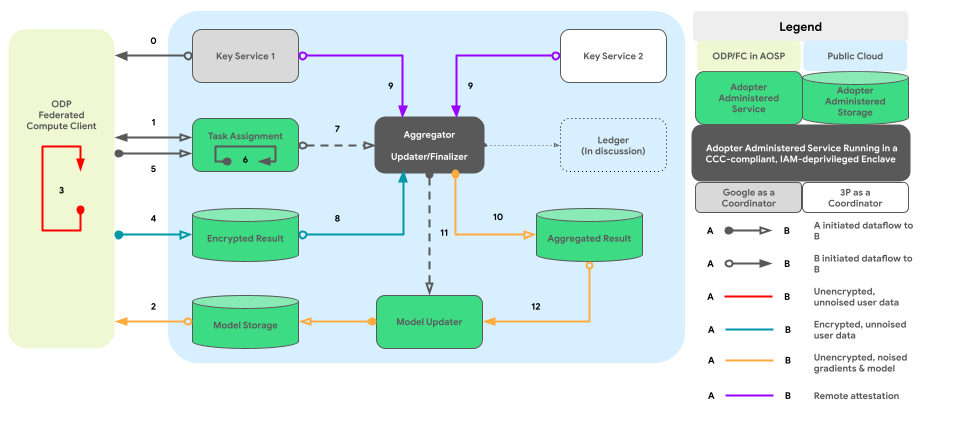

يعرض الرسم البياني التالي مسار الرمز البرمجي لتجميع البيانات وإضافة التشويش على مستوى الأجهزة وفقًا لتقنية الخصوصية التفاضلية.

التصميم العالي المستوى

كيف يمكن تنفيذ الخصوصية من خلال السرية؟ على مستوى عالٍ، يعمل محرّك السياسات الذي أنشأته منصة ODP في بيئة محكمة الإغلاق، وهو يشكّل المكوّن الأساسي الذي يشرف على كل عقدة/رسم بياني فرعي ويتتبّع حالة معالجة البيانات لمدخلاته ومخرجاته:

- من منظور محرّك السياسات، يتم التعامل مع الأجهزة والخوادم بالطريقة نفسها. تُعد الأجهزة والخوادم التي تعمل بمحرّك السياسات المتطابق متطابقة منطقيًا، وذلك بعد إثبات صحة محرّكات السياسات الخاصة بها بشكل متبادل.

- على الأجهزة، يتم تحقيق العزل من خلال عمليات AOSP المعزولة (أو pKVM على المدى الطويل عندما يصبح التوفّر عاليًا). على الخوادم، يعتمد العزل على "جهة موثوق بها"، وهي إما بيئة تنفيذ موثوقة (TEE) بالإضافة إلى حلول تقنية أخرى للتشفير، وهو الخيار المفضّل، أو اتفاقية تعاقدية، أو كليهما.

بمعنى آخر، تُعدّ جميع البيئات المحكمة التي يتم فيها تثبيت محرك سياسات المنصة وتشغيله جزءًا من قاعدة الحوسبة الموثوقة (TCB) لدينا. يمكن أن تنتشر البيانات بدون ضوضاء إضافية باستخدام TCB. يجب تطبيق "حماية البيانات" عندما تغادر البيانات "قاعدة الحوسبة الموثوقة".

يدمج التصميم العام لميزة "التخصيص على الجهاز" عنصرَين أساسيَّين بشكل فعّال، وهما:

- بنية معالجة مقترنة لتنفيذ منطق النشاط التجاري

- سياسات ومحرّك سياسات لإدارة نقل البيانات من وإلى النظام والعمليات المسموح بها

يوفّر هذا التصميم المتكامل للأنشطة التجارية فرصًا متساوية حيث يمكنها تشغيل الرموز الخاصة بها في بيئة تنفيذ موثوقة والوصول إلى بيانات المستخدمين التي اجتازت عمليات التحقّق من السياسات المناسبة.

ستتوسّع الأقسام التالية في شرح هذين الجانبَين الأساسيَّين.

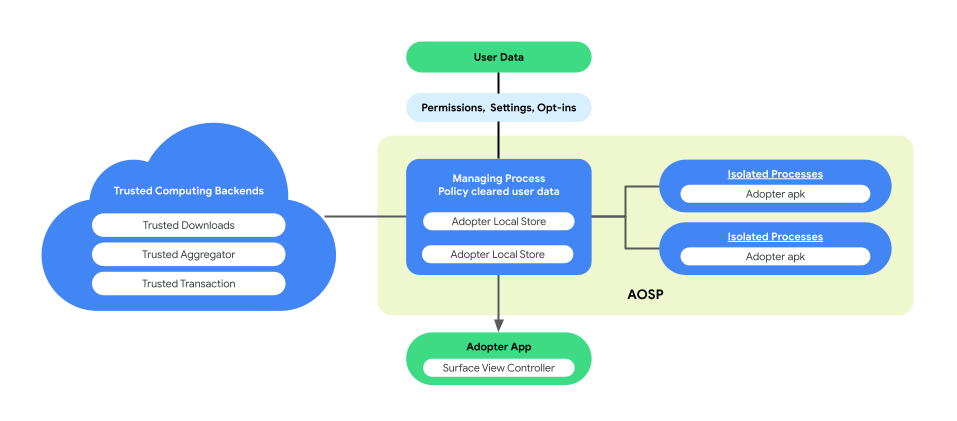

بنية العمليات المقترنة لتنفيذ منطق النشاط التجاري

توفّر ميزة "التخصيص على الجهاز فقط" بنية معالجة مقترنة في "مشروع Android مفتوح المصدر" (AOSP) بهدف تعزيز خصوصية المستخدم وأمان البيانات أثناء تنفيذ منطق النشاط التجاري. تتألف هذه البنية مما يلي:

ManagingProcess. تنشئ هذه العملية IsolatedProcesses وتديرها، ما يضمن بقاءها معزولة على مستوى العملية مع حصر إمكانية الوصول في واجهات برمجة التطبيقات المُدرَجة في القائمة المسموح بها وعدم توفير أذونات الشبكة أو القرص. تتولّى ManagingProcess جمع كل بيانات النشاط التجاري وكل بيانات المستخدمين النهائيين والسياسات، ثم محوها من رمز النشاط التجاري ونقلها إلى IsolatedProcesses لتنفيذها. بالإضافة إلى ذلك، يتوسّط التفاعل بين IsolatedProcesses والعمليات الأخرى، مثل system_server.

IsolatedProcess. يتم تصنيف هذه العملية على أنّها معزولة (

isolatedprocess=trueفي ملف البيان)، وتتلقّى بيانات النشاط التجاري وبيانات المستخدمين النهائيين التي تمت الموافقة على استخدامها وفقًا للسياسة ورمز النشاط التجاري من ManagingProcess. وتسمح هذه الواجهات بتشغيل رمز النشاط التجاري على بياناته وعلى بيانات المستخدمين النهائيين التي تمت الموافقة على استخدامها وفقًا للسياسة. يتواصل IsolatedProcess حصريًا مع ManagingProcess بشأن كل من الدخول والخروج، بدون أي أذونات إضافية.

تتيح بنية العمليتَين المتزامنتَين إمكانية التحقّق بشكل مستقل من سياسات خصوصية بيانات المستخدمين النهائيين بدون أن تحتاج الأنشطة التجارية إلى إتاحة رمزها البرمجي أو منطقها التجاري كمصدر مفتوح. وبما أنّ ManagingProcess تحافظ على استقلالية IsolatedProcesses، وتنفّذ IsolatedProcesses منطق النشاط التجاري بكفاءة، تضمن هذه البنية حلاً أكثر أمانًا وفعالية للحفاظ على خصوصية المستخدم أثناء التخصيص.

يوضّح الشكل التالي بنية العملية المزدوجة هذه.

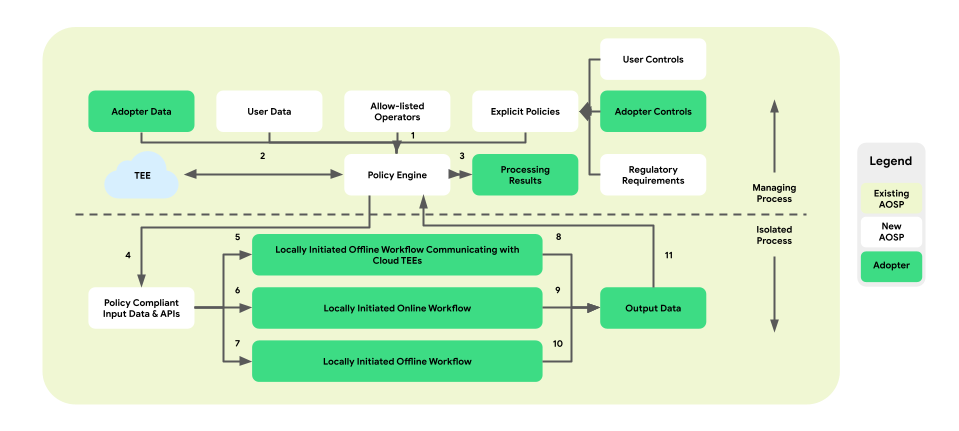

السياسات ومحرّكات السياسات لعمليات البيانات

تضيف ميزة "التخصيص على الجهاز" طبقة لفرض السياسات بين المنصة ومنطق النشاط التجاري. والهدف من ذلك هو توفير مجموعة من الأدوات التي تربط عناصر التحكّم الخاصة بالمستخدمين النهائيين والأنشطة التجارية بقرارات السياسات المركزية والقابلة للتنفيذ. ويتم بعد ذلك تطبيق هذه السياسات بشكل شامل وموثوق على مستوى جميع العمليات والأنشطة التجارية.

في بنية العمليات المقترنة، يقع محرّك السياسات ضمن ManagingProcess، ويشرف على دخول وخروج بيانات المستخدم النهائي وبيانات النشاط التجاري. سيوفّر أيضًا العمليات المدرَجة في القائمة المسموح بها إلى IsolatedProcess. تشمل مجالات التغطية النموذجية احترام عناصر التحكّم الخاصة بالمستخدم النهائي وحماية الأطفال ومنع مشاركة البيانات بدون موافقة وخصوصية الأنشطة التجارية.

يتضمّن تصميم تنفيذ السياسات ثلاثة أنواع من مهام سير العمل التي يمكن الاستفادة منها:

- مهام سير العمل التي يتم بدؤها محليًا وبلا إنترنت باستخدام اتصالات بيئة التنفيذ الموثوقة (TEE):

- عمليات تنزيل البيانات: عمليات التنزيل الموثوقة

- عمليات تحميل البيانات: المعاملات الموثوقة

- مهام سير العمل التي يتم بدؤها محليًا على الإنترنت:

- مسارات العرض في الوقت الفعلي

- مسارات الاستدلال

- مهام سير العمل التي يتم بدؤها محليًا وبلا اتصال بالإنترنت:

- عمليات التحسين: تدريب النموذج على الجهاز باستخدام ميزة "التعلّم الاتّحادي" (FL)

- عمليات إعداد التقارير: تجميع البيانات على جميع الأجهزة من خلال خدمة "إحصاءات متّحدة" (FA)

يوضّح الشكل التالي البنية من منظور السياسات ومحركات السياسات.

- التنزيل: 1 -> 2 -> 4 -> 7 -> 10 -> 11 -> 3

- التقديم: 1 + 3 -> 4 -> 6 -> 9 -> 11 -> 3

- التحسين: 2 (توفير خطة تدريب) -> 1 + 3 -> 4 -> 5 -> 8 -> 11 -> 2

- إعداد التقارير: 3 (توفير خطة التجميع) -> 1 + 3 -> 4 -> 5 -> 8 -> 11 -> 2

بشكل عام، يضمن إدخال طبقة تنفيذ السياسات ومحرّك السياسات ضمن بنية المعالجة المزدوجة في ميزة "التخصيص على الجهاز" توفير بيئة معزولة تحافظ على الخصوصية لتنفيذ منطق النشاط التجاري مع توفير إمكانية وصول مُتحكَّم فيها إلى البيانات والعمليات اللازمة.

مساحات واجهات برمجة التطبيقات ذات الطبقات

توفّر On-Device Personalization بنية لواجهة برمجة التطبيقات متعددة الطبقات للأنشطة التجارية المهتمة. تتألف الطبقة العليا من تطبيقات مصمّمة لحالات استخدام محدّدة. يمكن للأنشطة التجارية المحتملة ربط بياناتها بهذه التطبيقات، المعروفة باسم واجهات برمجة التطبيقات ذات الطبقة العليا. تم إنشاء واجهات برمجة التطبيقات ذات الطبقة العليا استنادًا إلى واجهات برمجة التطبيقات ذات الطبقة الوسطى.

نتوقّع أن نضيف المزيد من واجهات برمجة التطبيقات ذات الطبقة العليا بمرور الوقت. عندما لا تتوفّر واجهة برمجة تطبيقات من الطبقة العليا لحالة استخدام معيّنة، أو عندما لا تكون واجهات برمجة تطبيقات الطبقة العليا الحالية مرنة بما يكفي، يمكن للأنشطة التجارية تنفيذ واجهات برمجة تطبيقات الطبقة الوسطى مباشرةً، والتي توفّر القوة والمرونة من خلال عناصر البرمجة الأساسية.

الخاتمة

"التخصيص على الجهاز" هو اقتراح بحثي في مرحلة مبكرة يهدف إلى استطلاع اهتمام المستخدمين والحصول على ملاحظاتهم بشأن حل طويل الأمد يعالج مخاوف المستخدمين النهائيين بشأن الخصوصية باستخدام أحدث وأفضل التقنيات التي من المتوقّع أن تقدّم فائدة كبيرة.

نريد التفاعل مع الجهات المعنية، مثل خبراء الخصوصية ومحلّلي البيانات والمستخدمين النهائيين المحتملين، للتأكّد من أنّ "منصة الخصوصية المفتوحة" تلبي احتياجاتهم وتستجيب لمخاوفهم.