Ti diamo il benvenuto nell'edizione di ottobre di Progress in the Privacy Sandbox, che monitora i traguardi sul percorso verso l'eliminazione graduale dei cookie di terze parti in Chrome e il lavoro per un web più privato. Ogni mese condivideremo una panoramica degli aggiornamenti relativi alle tempistiche di Privacy Sandbox, insieme alle notizie relative al progetto.

Eventi

Dal 3 novembre ospiteremo il Chrome Developer Summit. Potrai ricevere un aggiornamento su Privacy Sandbox nel keynote, oltre a un'opportunità di porre domande al team di leadership nell'AMA e di porre domande più dettagliate ai team di ingegneria nelle ore di servizio. Registrati oggi e ti aspettiamo.

Questo mese si è svolta anche la conferenza annuale del W3C (comunemente nota come TPAC), dove tutti i vari gruppi del W3C si riuniscono per discutere di una serie di argomenti relativi all'intero web. Di seguito sono riportati i minuti e i video delle sessioni di lavoro e delle sessioni specifiche, inclusi gli argomenti di Privacy Sandbox.

Continuando la stagione delle conferenze, l'IETF (Internet Engineering Task Force) ospita la sua consueta 112 riunione plenaria tecnica online. Analogamente al TPAC, esistono una serie di sessioni individuali in cui vengono discussi argomenti di Privacy Sandbox, come PRIV (Privacy Respecting Incorporation of Values), PEARG (Privacy Enhancements and Assessments Research Group) e i gruppi di lavoro MASQUE (Multiplexed Application Substrate over QUIC Encryption). Si tratta di discussioni tecniche approfondite sui progetti di protocolli. Se hai le competenze appropriate e ti interessa contribuire a queste discussioni, ti invitiamo a partecipare.

Rafforzare i confini della privacy tra siti

I cookie di terze parti sono un meccanismo chiave che consente il monitoraggio tra siti. Essere in grado di eliminarli gradualmente è un traguardo importante, ma dobbiamo anche affrontare altre forme di archiviazione o comunicazione tra siti.

API Federated Credential Management

La proposta Federated Credentials Management (FedCM) è il nuovo nome più significativo per WebID. L'identità federata è un servizio fondamentale per il web, ma dato che riguarda esplicitamente la condivisione di aspetti dell'identità con altri siti, esistono dettagli di implementazione che si sovrappongono al monitoraggio tra siti.

La proposta di gestione delle credenziali federate esplora una serie di opzioni, da semplici percorsi di migrazione per le soluzioni esistenti a metodi più privati di connessione ai servizi con il minimo di informazioni condivise.

Questa proposta è ancora in una fase iniziale e la discussione può essere seguita nel gruppo della community Federated Identity del W3C. Il gruppo ha anche organizzato una sessione di gruppo al TPAC in cui è stata esplorata una panoramica della proposta. È inoltre disponibile una versione prototipale molto iniziale dell'API dietro un flag di Chrome 89, ma è puramente per la sperimentazione e cambierà man mano che la discussione avanza.

Cookie

Man mano che le proposte relative ai cookie progrediscono, devi eseguire la revisione dei tuoi SameSite=None o cookie cross-site e pianificare le azioni che dovrai intraprendere sul tuo sito.

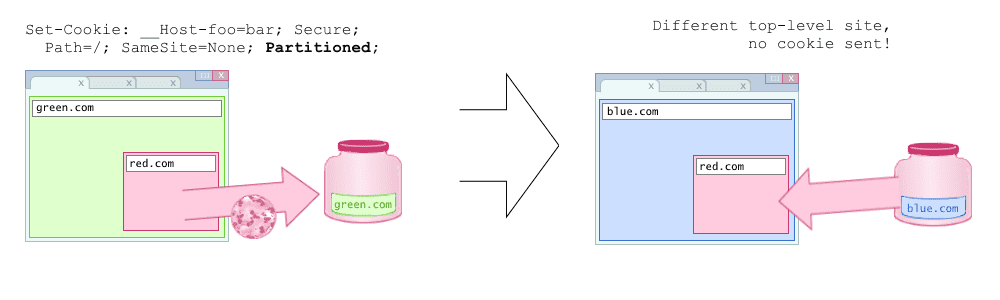

CHIPS

Se imposti cookie inviati in contesti cross-site, ma in relazioni 1:1, ad esempio incorporamenti iframe o chiamate API, devi seguire la proposta CHIPS o i cookie con stato suddiviso indipendente. In questo modo puoi contrassegnare i cookie come "Partizionati" e inserirli in un cookie jar separato per ogni sito di primo livello.

I lavori su CHIPS sono in corso e, sebbene la funzionalità sia disponibile dietro chrome://flags/#partitioned-cookies e il flag --partitioned-cookies della CLI, non è ancora in uno stato completamente verificabile. Forniremo dettagli aggiornati su test e debugging non appena l'implementazione sarà più completa.

Insiemi proprietari

Se imposti cookie per contesti cross-site, ma solo sui siti di tua proprietà, ad esempio se ospiti un servizio sul tuo dominio .com che viene utilizzato dal tuo dominio .co.uk, devi seguire le indicazioni relative ai set proprietari. Questa proposta definisce un modo per dichiarare i siti che vuoi includere in un insieme e poi contrassegnare i cookie come "SameParty" in modo che vengano inviati solo per i contesti all'interno di quell'insieme.

I set proprietari sono disponibili per i test degli sviluppatori locali dietro i flag chrome://flags/#use-first-party-set e chrome://flags/#sameparty-cookies-considered-first-party, che ti consentono di specificare il tuo set di siti correlati e di sperimentare il comportamento dei cookie al loro interno.

Partizionamento dello spazio di archiviazione

La piattaforma web include altre forme di archiviazione che potrebbero abilitare il monitoraggio tra siti. La sessione di gruppo TPAC sullo stato della partizione dello spazio di archiviazione dei browser fornisce una panoramica dell'avanzamento di Chrome, oltre a una discussione con altri fornitori di browser.

Non è necessaria un'azione immediata da parte degli sviluppatori, ma se utilizzi SharedWorker, Web Storage, IndexedDB, CacheStorage, API FileSystem, BroadcastChannel, API Web Locks, Storage Buckets o altre forme di archiviazione o API di comunicazione in cui ti affidi all'accesso a questi dati su più siti allora dovresti monitorare questo argomento per gli aggiornamenti futuri.

Impedire il monitoraggio nascosto

Poiché riduciamo le opzioni per il monitoraggio tra siti esplicito, dobbiamo anche affrontare le aree della piattaforma web che mostrano informazioni di identificazione che consentono il fingerprinting o il monitoraggio occulto degli utenti.

Riduzione della stringa user agent e client hint dello user agent

Abbiamo ampliato la prova dell'origine per testare il formato dello user agent ridotto di Chrome in modo da includere gli elementi incorporati di terze parti. Se fornisci principalmente contenuti cross-site per altri servizi, puoi attivare l'opzione di terze parti quando ti registri per la prova dell'origine per ricevere il formato ridotto per le richieste alle tue risorse.

Puoi monitorare l'intera tempistica per la riduzione dell'user-agent di Chrome, con ulteriori esempi e dettagli sulle fasi di implementazione. Dovrai anche eseguire la migrazione ai client hint User-Agent (UA-CH) se utilizzi le informazioni sulla versione della piattaforma, sul dispositivo o sulla versione completa della build nel formato User-Agent corrente.

Stiamo continuando a standardizzare i nomi esistenti per i Client

Hints aggiungendo il prefisso dell'intestazione Sec-CH-, se mancante. In attesa dell'approvazione, ci auguriamo di

ampliare la gamma di caratteri GREASE

per UA-CH.

Mostra contenuti e annunci pertinenti

Man mano che ci avviciniamo al ritiro dei cookie di terze parti, dobbiamo introdurre API che consentano i casi d'uso che ne dipendevano, senza consentire il monitoraggio tra siti.

FLoC

FLoC è una proposta per abilitare la pubblicità basata sugli interessi senza dover ricorrere al monitoraggio dei singoli utenti su più siti. Abbiamo esaminato i feedback della precedente prova dell'origine di FLoC prima di procedere con ulteriori test dell'ecosistema. Mentre continuiamo a lavorare sui passaggi successivi e sulle decisioni per FLoC, dovresti presto visualizzare nel codice di base di Chromium del codice esplorativo relativo al concetto di argomenti (a cui si faceva riferimento in precedenza). Poiché tutto lo sviluppo di Chrome avviene in modo aperto, questo lavoro sarà visibile, ma non è possibile intervenire immediatamente per i test degli sviluppatori (e non è applicabile agli utenti). Ci auguriamo di continuare a condividere queste discussioni e questi aggiornamenti nel nuovo PATCG (Private Advertising Technology Community Group).

Misurare gli annunci digitali

Per poter pubblicare annunci senza monitoraggio tra siti, abbiamo bisogno di meccanismi che tutelino la privacy per misurarne l'efficacia.

API Attribution Reporting

L'API Attribution Reporting ti consente di misurare gli eventi su un sito, ad esempio i clic o le visualizzazioni di un annuncio, che generano una conversione su un altro sito, senza attivare il monitoraggio tra siti.

Vorremmo continuare a testare l'API Attribution Reporting e prevediamo di estendere la prova dell'origine fino a Chrome 97. I token di prova dell'origine attuali sono scaduti il 12 ottobre, quindi dovrai richiedere token aggiornati per continuare i test.

Combattere lo spam e le attività fraudolente sul web

L'altra sfida che dobbiamo affrontare quando riduciamo le piattaforme disponibili per il monitoraggio tra siti è che queste stesse tecniche di fingerprinting vengono spesso utilizzate per la protezione da spam e attività fraudolente. Anche in questo caso, abbiamo bisogno di alternative che tuteli la privacy.

Token attendibili

L'API Trust Token è una proposta che consente a un sito di condividere una dichiarazione su un visitatore, ad esempio "Penso che sia un essere umano", e consente ad altri siti di verificare la dichiarazione, sempre senza identificarlo.

I token attendibili fanno parte della strategia complessiva per affrontare lo spam e le attività fraudolente sul web. Nel gruppo "Anti-frode per il web" del TPAC, rappresentanti di tutto l'ecosistema hanno discusso di alcuni dei problemi e degli approcci attuali.

Feedback

Mentre continuiamo a pubblicare questi aggiornamenti mensili e a implementare Privacy Sandbox nel suo complesso, vogliamo assicurarci che tu, in qualità di sviluppatore, riceva le informazioni e l'assistenza di cui hai bisogno. Facci sapere su @ChromiumDev su Twitter se c'è qualcosa che possiamo migliorare in questa serie. Utilizzeremo il tuo contributo per continuare a migliorare il formato.

Abbiamo anche aggiunto una pagina di domande frequenti su Privacy Sandbox che continueremo ad ampliare in base ai problemi che invii al repo di assistenza per gli sviluppatori. Se hai domande sul test o sull'implementazione di una delle proposte, non esitare a contattarci.