Willkommen bei der Septemberausgabe von „Fortschritte in der Privacy Sandbox“. Hier erfahren Sie, welche Meilensteine wir auf dem Weg zur Einstellung von Drittanbieter-Cookies in Chrome erreicht haben und wie wir ein datenschutzfreundlicheres Web schaffen. Jeden Monat veröffentlichen wir einen Überblick über die Updates zum Zeitplan der Privacy Sandbox sowie Neuigkeiten zum Projekt.

- Verdecktes Tracking verhindern

- Zeitplan für die Reduzierung der Informationen im User-Agent-String veröffentlicht; Änderungen beginnen mit Chrome 101 (stabile Version im 2. Quartal 2022) und enden mit Chrome 113 (stabile Version im 2. Quartal 2023)

- Registrierung für Ursprungstest zur Reduzierung des User-Agent-Strings jetzt möglich

- Verstärkung websiteübergreifender Datenschutzgrenzen

- Erster Ursprungstest für First-Party-Sets abgeschlossen

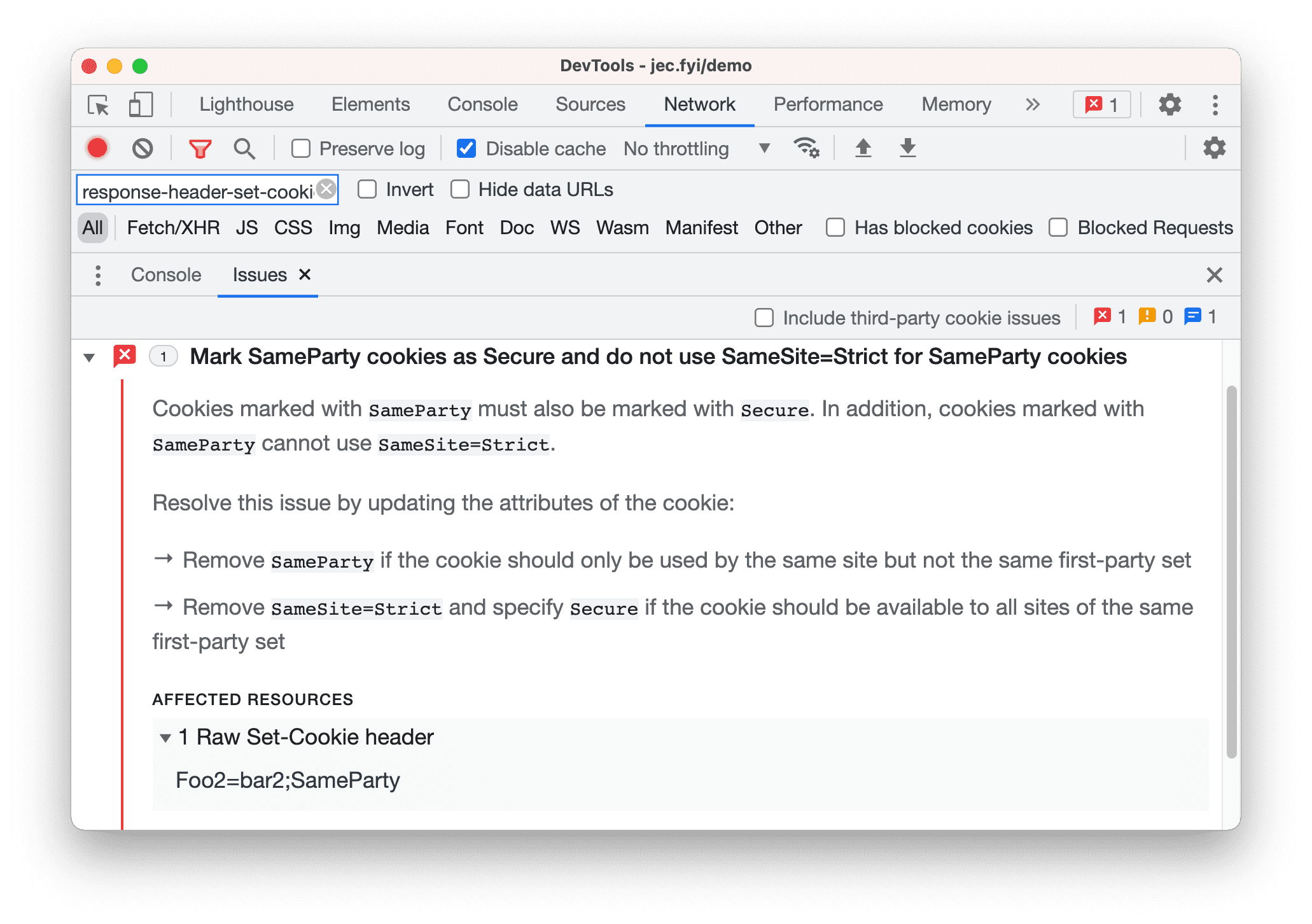

- Verbesserte Cookie-Funktionen in den DevTools

- Relevante Inhalte und Werbung anzeigen

- Verlängerung der gesamten Diskussionsphase bis zum 4. Quartal 2021 und Beginn der Testphase im 1. Quartal 2022

- Hervorhebung des vorhandenen Funktions-Flags für FLEDGE-Entwicklertests

- Digitale Anzeigen analysieren

- Ursprungstest für Attribution Reporting bis Chrome 94 verlängert

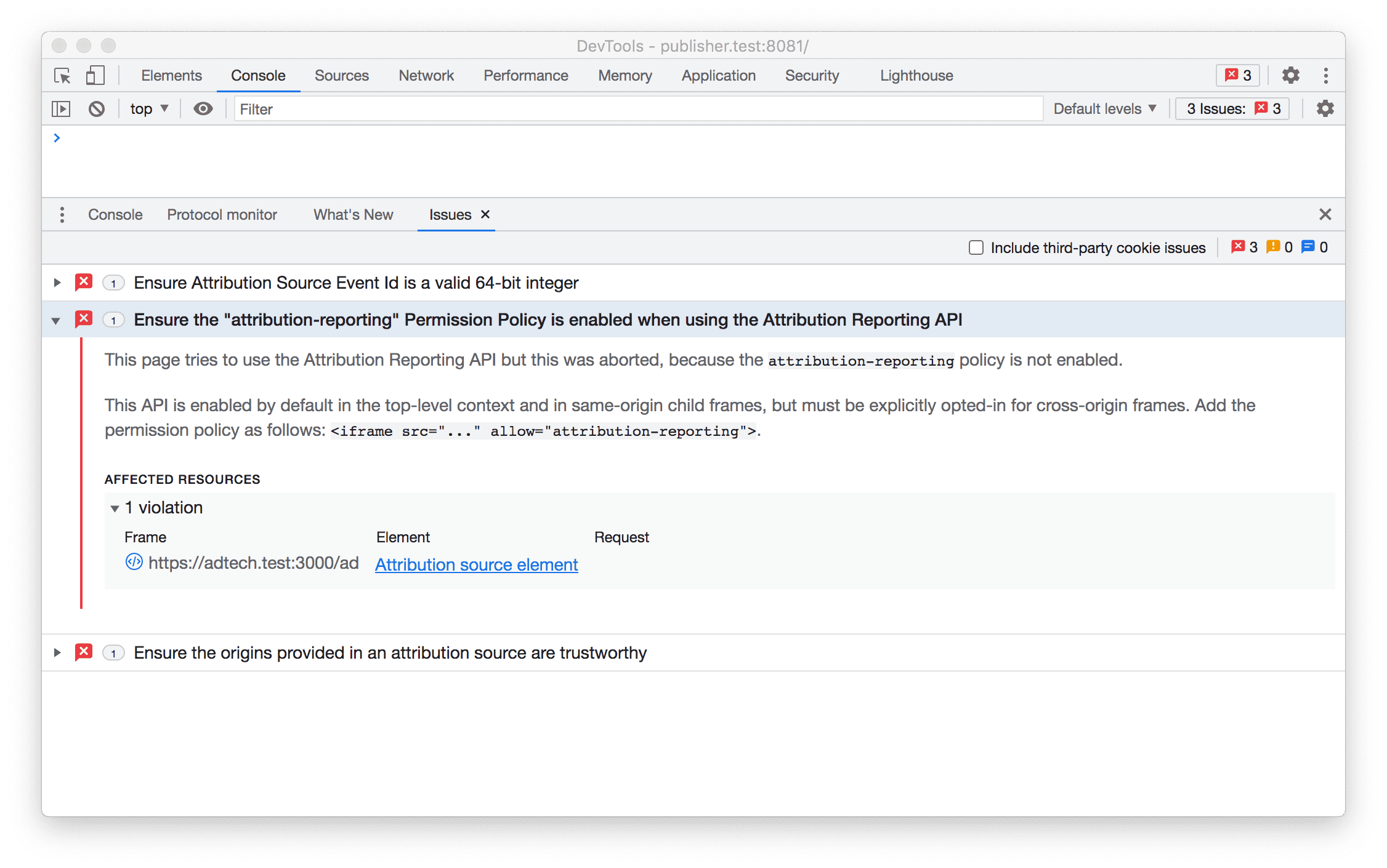

- Verbesserte Attribution Reporting-Funktionen in DevTools

- Spam und Betrug im Internet bekämpfen

- Ursprungstest der Trust Tokens API bis Chrome 101 verlängert

Verdecktes Tracking verhindern

Da wir die Optionen für explizites websiteübergreifendes Tracking einschränken, müssen wir auch die Bereiche der Webplattform angehen, in denen identifizierende Informationen offengelegt werden, die das Fingerprinting oder verdecktes Tracking von Nutzern ermöglichen.

Verringerung der User-Agent-Strings und User-Agent-Client-Hints

Wir haben den vollständigen Zeitplan für die Reduzierung der User-Agent-Informationen in Chrome veröffentlicht und die Registrierung für den vorzeitigen Test für teilnehmende Publisher für das neue Format geöffnet.

Das Endergebnis behält dasselbe Stringformat bei, um Kompatibilitätsprobleme zu minimieren, verwendet aber feste Werte für das Gerätemodell, die Plattformversion und den vollständigen Chrome-Build.

Mozilla/5.0 (Linux; Android 12; Pixel 5) AppleWebKit/537.36 (KHTML, wie Gecko) Chrome/95.0.4638.16 Mobile Safari/537.36

Mozilla/5.0 (Linux; Android 10; K) AppleWebKit/537.36 (KHTML, wie Gecko) Chrome/95.0.0.0 Mobile Safari/537.36

Weitere Beispiele und die Einführungsphasen

Die Änderungen werden voraussichtlich mit Chrome 101 (stabile Version im 2. Quartal 2022) eingeführt und mit Chrome 113 (stabile Version im 2. Quartal 2023) abgeschlossen. Die Änderungen sind zwar noch etwas in der Zukunft, aber User-Agent-Client-Hinweise sind bereits in der stabilen Chrome-Version vollständig verfügbar. Sie sollten daher alle Auswirkungen aktiv bewerten und alle Änderungen jetzt implementieren.

Websiteübergreifende Datenschutzgrenzen stärken

Drittanbieter-Cookies sind der Schlüsselmechanismus, der websiteübergreifendes Tracking ermöglicht. Die Möglichkeit, sie nach und nach einzustellen, ist ein wichtiger Meilenstein. Wir müssen jedoch auch andere Formen des websiteübergreifenden Speicherns oder der websiteübergreifenden Kommunikation angehen.

Kekse

Während die cookiebezogenen Vorschläge voranschreiten, sollten Sie Ihre eigenen SameSite=None oder websiteübergreifenden Cookies prüfen und die Maßnahmen planen, die Sie auf Ihrer Website ergreifen müssen.

CHIPS

Wenn Sie Cookies setzen, die in websiteübergreifenden Kontexten, aber in 1:1-Beziehungen gesendet werden, z. B. iFrame-Embeddings oder API-Aufrufe, sollten Sie dem CHIPS-Vorschlag folgen, also Cookies mit unabhängigem partitioniertem Status. So können Sie Cookies als „Partitioniert“ markieren und sie in einen separaten Cookie-Jar pro Website auf oberster Ebene legen.

Die Intent to Prototype (I2P) für CHIPS wurde im Juli gesendet. Wir schreiben derzeit den Code und die Funktion wird im nächsten Schritt voraussichtlich mit einem Flag versehen. Du kannst den Fortschritt in der Zeitleiste verfolgen. Wir werden demnächst weitere Dokumente und Demos veröffentlichen.

First-Party-Sets

Wenn Sie Cookies für websiteübergreifende Kontexte festlegen, aber nur auf Websites, die Ihnen gehören, z. B. wenn Sie einen Dienst auf Ihrer .com-Website hosten, der von Ihrer .co.uk-Website verwendet wird, sollten Sie die Richtlinien für selbstverwaltete Sets beachten. In diesem Vorschlag wird eine Möglichkeit definiert, anzugeben, welche Websites Sie zu einem Set zusammenfassen möchten, und dann Cookies als „SameParty“ zu kennzeichnen, damit sie nur für Kontexte innerhalb dieses Sets gesendet werden.

Der erste Test zur Herkunft für Sets mit selbst erhobenen Daten ist in diesem Monat zu Ende gegangen. Wir arbeiten anhand des Feedbacks weiter. Sie können die Funktionen weiterhin über die Feature-Flags testen. Wir aktualisieren die Dokumente im Laufe der Zeit.

Entwicklertools

Außerdem arbeiten wir kontinuierlich daran, die Funktionen der DevTools für diese frühen Tests zu verbessern. Sie können jetzt den Status des Testes der Herkunft, anstehende Einstellungen und rohe Cookie-Header-Werte sehen. Weitere Informationen von Jecelyn finden Sie unter Neu in den DevTools (Chrome 94).

Relevante Inhalte und Werbung anzeigen

Da wir Drittanbieter-Cookies nach und nach einstellen, müssen wir APIs einführen, die die Anwendungsfälle ermöglichen, die bisher darauf angewiesen waren, ohne websiteübergreifendes Tracking.

Aufgrund des aktiven Feedbacks aus der Branche wird die Diskussionsphase für den Anwendungsfall Relevante Inhalte und Anzeigen anzeigen bis ins 4. Quartal 2021 verlängert, da wir an Änderungen an den Vorschlägen arbeiten. Derzeit gehen wir davon aus, dass sowohl FLoC als auch FLEDGE im 1. Quartal 2022 für weitere Tests verfügbar sein werden.

FLoC

FLoC ist ein Vorschlag, der interessenbezogene Werbung ohne individuelles websiteübergreifendes Tracking ermöglichen soll. Der Ursprungstest für die erste Version von FLoC endete Mitte Juli. Wir prüfen derzeit Verbesserungen für die nächste Version von FLoC, bevor wir mit weiteren Systemtests fortfahren. Wenn Sie noch Ihr Ursprungs-Testtoken für FLoC oder anderen experimentellen Code ausliefern, ist jetzt ein guter Zeitpunkt, dies zu bereinigen.

FLEDGE

FLEDGE ist ein erster Test, bei dem Remarketing-Anwendungsfälle ermöglicht werden. Dabei werden Anzeigen basierend auf den bisherigen Interaktionen der Nutzer mit der Website des Werbetreibenden ausgeliefert, ohne dass Drittanbieter-Tracking verwendet wird.

Zu den wichtigsten Konzepten gehören die Durchführung der Anzeigenauktion in einem eingeschränkten On-Device-Worklet und das Laden der Anzeige in einem eingeschränkten eingezäunten Frame. So wird sichergestellt, dass in jeder Phase nur eine begrenzte Datenmenge verwendet werden kann. Sam hat ein neues Video veröffentlicht, in dem die Konzepte ausführlicher erläutert werden.

FLEDGE ist über Befehlszeilen-Flags für frühe Entwicklertests (im Gegensatz zu skalierten Nutzertests) verfügbar. Wir aktualisieren den Zeitplan, um diese Flags besser sichtbar zu machen. Die Funktion befindet sich in aktiver Entwicklung. Sie sollten sie daher mit einem Canary- oder Dev-Build von Chrome testen, um die neuesten Änderungen zu prüfen. Feedback von Entwicklern in dieser frühen Phase ist hilfreich, damit wir bei der Vorbereitung auf die Ursprungstests in die richtige Richtung gehen. Beachte aber, dass es sich um sehr neuen Code handelt, der noch nicht stabil ist.

Digitale Anzeigen analysieren

Um Anzeigen ohne websiteübergreifendes Tracking zu präsentieren, benötigen wir datenschutzfreundliche Mechanismen, mit denen sich die Effektivität dieser Anzeigen messen lässt.

Attribution Reporting API

Mit der Attribution Reporting API lassen sich Ereignisse auf einer Website messen, z. B. Klicks oder Anzeigenaufrufe, die zu einer Conversion auf einer anderen Website führen. Dabei werden die einzelnen Nutzer nicht getrackt.

Wir haben sehr viel Feedback von Entwicklern erhalten, insbesondere von Yahoo! Japan hat einen detaillierten Bericht über die Ergebnisse seiner Herkunftstests veröffentlicht. Außerdem haben wir eigene Zahlen zu den Auswirkungen des Löschens von Websitedaten durch Nutzer auf ausstehende Meldungen geteilt. Um weitere Entwicklertests zu ermöglichen, wurde eine Verlängerung des Ursprungstests der Attribution Reporting API bis Chrome 94 genehmigt.

In DevTools wurde die Problembehandlung für die Attribution Reporting API hinzugefügt. Häufige Probleme, die die Registrierung von Quellen oder Berichten blockieren und verhindern können, dass Sie Berichte erhalten, werden jetzt zusammen mit Tipps zur Behebung angezeigt. Weitere Informationen finden Sie unter Neu in den DevTools (Chrome 93).

Bekämpfung von Spam und Betrug im Internet

Die andere Herausforderung besteht darin, dass dieselben Fingerprinting-Techniken häufig zum Schutz vor Spam und Betrug eingesetzt werden. Auch hier sind datenschutzfreundliche Alternativen erforderlich.

Trust Tokens

Die Trust Token API ist ein Vorschlag, mit dem eine Website einen Anspruch auf einen Besucher erheben kann, z. B. „Ich glaube, es ist ein Mensch“, und andere Websites diesen Anspruch überprüfen können, ohne die Person zu identifizieren.

Für die Ausgabe eigener Tokens ist die Einrichtung eines neuen Dienstes erforderlich. Wir haben Feedback aus der Branche erhalten, dass hier mehr Testzeit erforderlich ist. Daher haben wir beantragt, den Ursprungstest für Trust Tokens bis Chrome 101 zu verlängern. Die Registrierung für den Ursprungstest ist auf der Website für Ursprungstests verfügbar.

Feedback

Wir veröffentlichen diese monatlichen Updates und arbeiten weiter an der Privacy Sandbox. Dabei möchten wir sicherstellen, dass Sie als Entwickler die Informationen und Unterstützung erhalten, die Sie benötigen. Wenn ihr Verbesserungsvorschläge für diese Reihe habt, könnt ihr sie uns gern auf Twitter unter @ChromiumDev mitteilen. Wir werden sie dann nutzen, um das Format weiter zu verbessern.

Außerdem haben wir einen Abschnitt mit häufig gestellten Fragen zur Privacy Sandbox hinzugefügt, den wir anhand der Probleme, die Sie im Entwicklersupport-Repository einreichen, kontinuierlich erweitern werden. Wenn Sie Fragen zum Testen oder zur Implementierung eines der Vorschläge haben, können Sie sich jederzeit an uns wenden.