En julio de 2021, compartimos un cronograma detallado de nuestro trabajo en Privacy Sandbox. Privacy Sandbox es un esfuerzo por avanzar hacia una Web que sea privada de forma predeterminada, ya que elimina gradualmente las cookies de terceros y evita las soluciones de seguimiento encubierto. El cronograma se actualizará todos los meses y podrás usarlo para hacer un seguimiento de todas las fases y los eventos importantes. También compartiremos artículos y videos complementarios con más detalles.

Sin embargo, hay mucho que hacer. El progreso de Privacy Sandbox tiene como objetivo proporcionarte todos los indicadores que necesitas para participar en las propuestas en el momento adecuado para tus necesidades. Considera este video y el próximo como el episodio piloto. Necesitamos tus comentarios para asegurarnos de que estas publicaciones valgan la pena cada mes.

Puedes compartir tus comentarios con el equipo en @ChromiumDev en Twitter o a través de un problema en GoogleChromeLabs/privacy-sandbox-dev-support en GitHub.

Dicho esto, veamos las actualizaciones del último mes.

Fortalecimiento de los límites de la privacidad entre sitios

Cookies

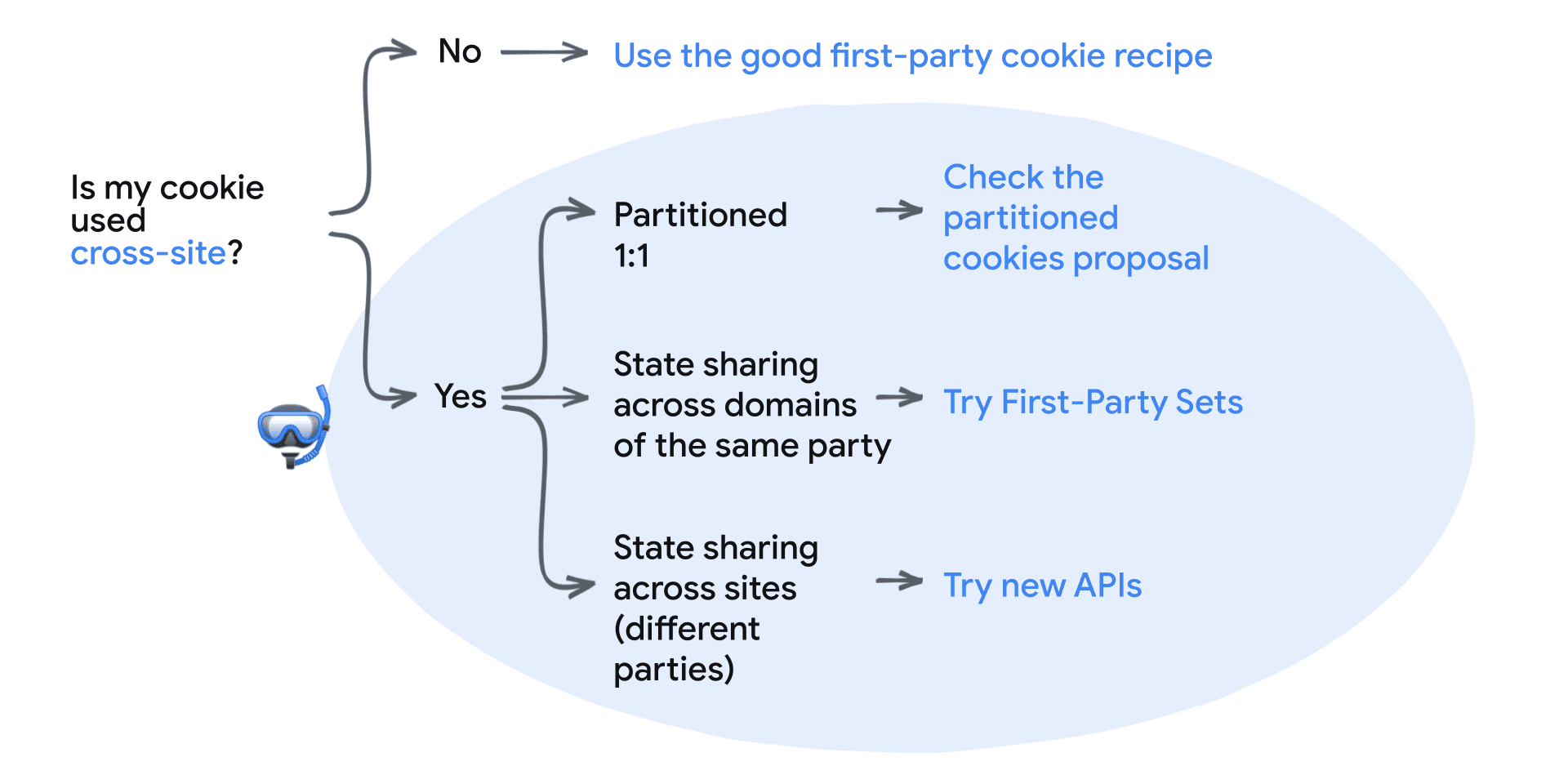

En Google I/O, compartimos un diagrama de flujo que abarca las propuestas y las acciones que son adecuadas para los diferentes casos de uso de las cookies.

Como parte de nuestra serie del Día de la Lengua Materna, Maud compartió un video de resumen en francés en el que se explican las mejoras que puedes realizar ahora en tus cookies propias.

Publicamos el Intent to Prototype (I2P) for CHIPS, o Cookies con estado particionado independiente. Esto significa que ya está todo listo para comenzar a escribir código para la función. CHIPS habilita casos de uso que requieren cookies entre sitios en los que su uso se contiene o se particiona en un solo contexto de nivel superior. Por ejemplo, incorporaciones entre sitios o llamadas a la API en las que podrías usar una galleta para algún tipo de sesión o estado de guardado. Publicar el I2P significa que deberías ver la función disponible detrás de una marca en una próxima versión. Si crees que CHIPS sería útil para tus cookies, debes hacer un seguimiento del subproceso de I2P o de la entrada de estado de Chrome para verificar la disponibilidad. También tendremos más artículos y demostraciones listos para que veas la función en acción.

Sam publicó un nuevo video de descripción general sobre los conjuntos propios como parte de nuestra serie "¿Qué es Privacy Sandbox?", en la que se analizan propuestas individuales.

Hay otra versión de I2P para que los límites de tamaño de las cookies de Chrome estén alineados con el estándar HTTP y sean más cercanos al comportamiento de Firefox. Este es un cambio menor, ya que Chrome ya rechaza las cookies que superan el límite de 4,096 caracteres. Si tu sitio configura cookies con frecuencia cerca de este valor, lo ideal es que intentes reducirlo de todos modos, pero también debes verificar los detalles del I2P para ver los cambios exactos. DevTools ya muestra las cookies rechazadas y se actualizará de acuerdo con los nuevos límites.

Trabajo de limpieza adicional

Hay un Intento de dar de baja y quitar (I2D / I2R) la API de Web SQL obsoleta en contextos de terceros y otro I2D para el tipo de cuota"persistente" en la API de webkitRequestFileSystem, que ya dejó de estar disponible. Las métricas de uso de Chrome son bajas, pero si tu sitio aún usa window.openDatabase() en un iframe o window.webkitRequestFileSystem(window.PERSISTENT, […]), verifica los vínculos para conocer el posible impacto.

Evita el seguimiento encubierto

Reducción de las cadenas de usuario-agente y User-Agent Client Hints

La cadena de usuario-agente completa es una fuente importante de información de identificación sobre el navegador y el dispositivo. En mayo, compartimos los planes para reducir los detalles de la cadena de usuario-agente de Chrome.

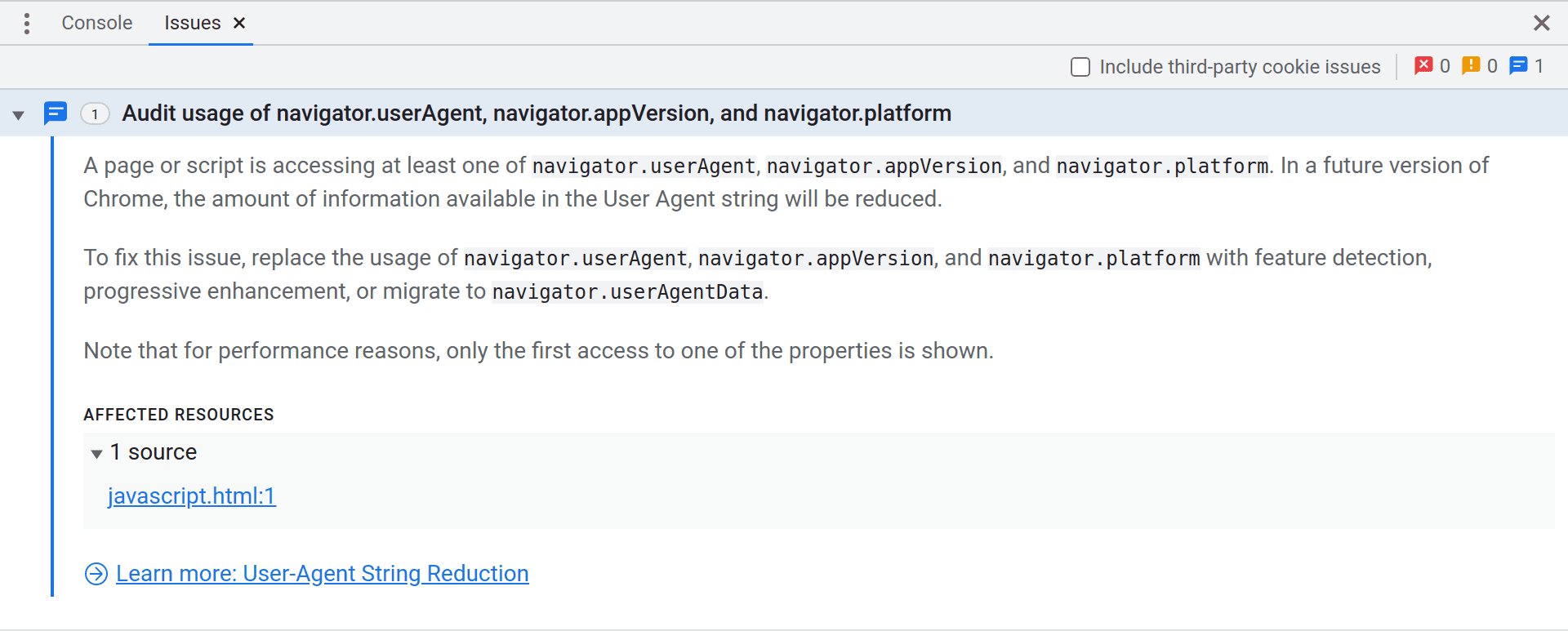

Como parte de la fase 1, ya aparecen problemas en DevTools para ayudar a los sitios a auditar dónde acceden a navigator.userAgent.

Para la fase 2, compartimos el Intento de Experimentación (I2E), lo que significa que queremos ejecutar una prueba de origen que permita a los sitios habilitar de forma anticipada la recepción de una cadena de usuario-agente reducida. Si procesas el usuario-agente de alguna manera en tu sitio (a través del encabezado HTTP o en JavaScript), considera participar para obtener una indicación anticipada de los cambios que podrías necesitar realizar. Se planea que la prueba de origen comience a partir de Chrome 95 y anunciaremos cuándo estará disponible para el registro.

Si necesitas la información extendida del usuario-agente, las sugerencias del cliente de usuario-agente (UA-CH) proporcionan esa funcionalidad para los encabezados HTTP y JavaScript. Consulta la guía de migración para integrar esta función en tu sitio.

UA-CH está disponible de forma predeterminada en Chrome Stable y seguimos mejorando la funcionalidad con los comentarios del ecosistema. El equipo de Microsoft Edge está aportando un I2P para mejorar los datos de versión de la plataforma que se proporcionan para Windows.

Muestra de anuncios y contenido relevantes

FLoC

FLoC es una propuesta para habilitar la publicidad basada en intereses sin necesidad de un seguimiento individual entre sitios. La prueba de origen de la primera versión de FLoC finalizó a mediados de julio, y estamos evaluando las mejoras para la próxima versión de FLoC antes de avanzar a más pruebas del ecosistema. Si aún publicas tu token de prueba de origen para FLoC o algún otro código experimental, este es un buen momento para realizar la limpieza.

API de Shared Storage

Publicamos un I2P para la API de almacenamiento compartido. Este es un componente de almacenamiento de nivel relativamente bajo que está diseñado para admitir informes agregados y filtrado de contenido de datos entre sitios. La idea es que un origen puede escribir en su almacenamiento en varios contextos incorporados y, luego, solo leer a través de una interfaz muy limitada. Por ejemplo, proporcionar un valor único para una prueba A/B coherente o un límite de alcance o frecuencia en varios contextos, pero sin permitir el acceso directo a ese identificador.

Actualmente, es un área de debate activa, por lo que, si te interesa la fase de diseño, informa los problemas en el repositorio, pero aún quedan más pruebas de origen y de origen.

Medición de anuncios digitales

Informes de atribución

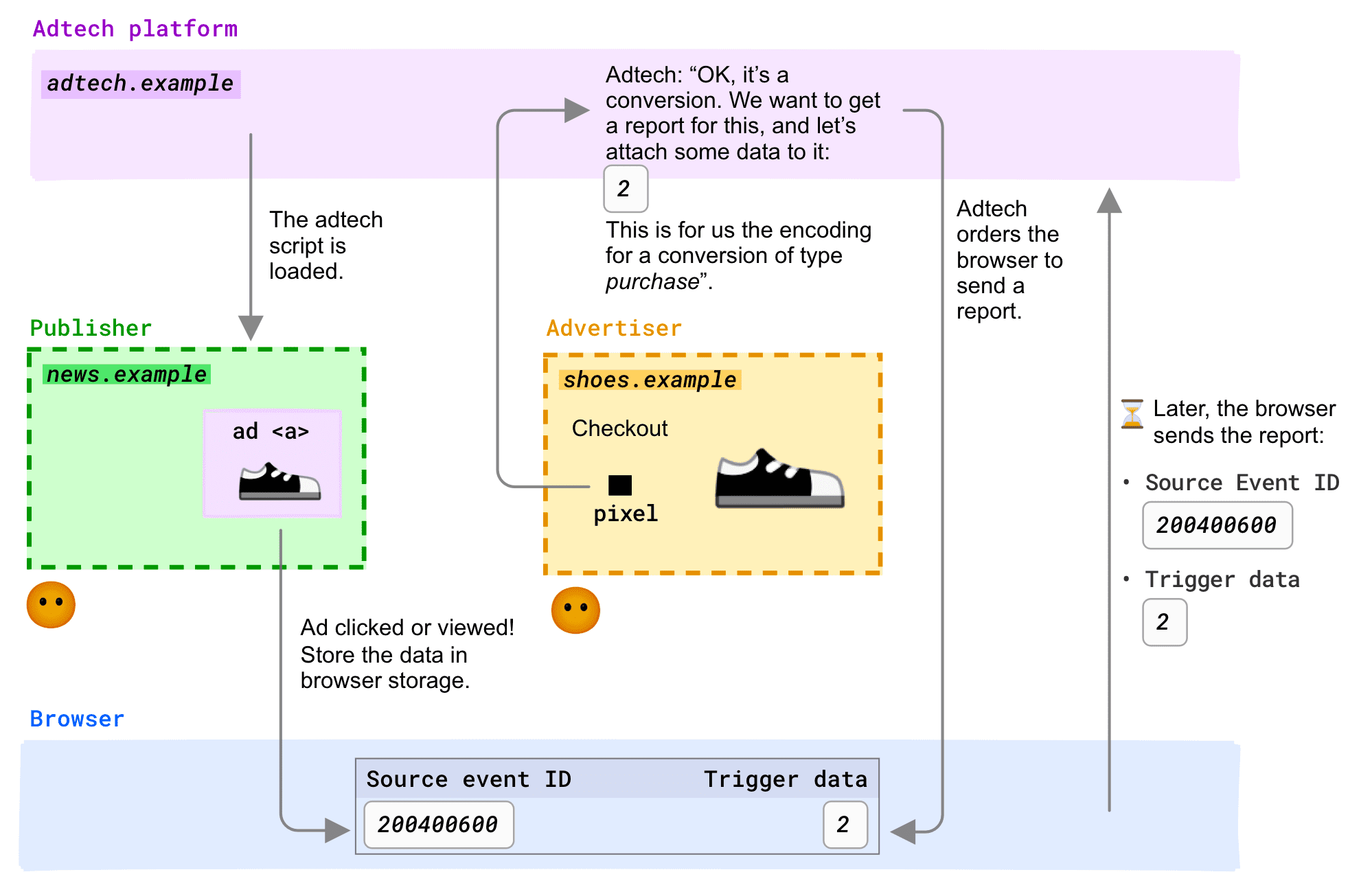

La API de Attribution Reporting principal se encuentra en prueba de origen desde fines de 2020, con el nombre de API de medición de conversiones a nivel del evento.

Se realizaron varios cambios en la API a partir de Chrome 92. Publicamos una guía para migrar de la API de Measurement Conversion a la API de Attribution Reporting y también extenderemos el período de prueba hasta la versión estable de Chrome 93. También extendimos la fase de "Discusión" en el cronograma para reflejar el trabajo en curso en aspectos como los informes agregados y multidispositivos.

Publicamos una introducción a Attribution Reporting y una descripción general en video para explicar cómo funciona la API, los casos de uso principales, el estado de implementación de la API y cómo se compara con las cookies de terceros.

Combate el spam y el fraude en la Web

Tokens de confianza

Los tokens de confianza son una propuesta que permite que un sitio comparta una declaración sobre un usuario, como "Creo que es una persona", y que otros sitios verifiquen esa declaración, pero de una manera que no permita vincular al usuario en esos sitios.

Como parte de la serie "¿Qué es Privacy Sandbox?", Sam tiene un breve video de descripción general de la API de Trust Tokens.

La prueba de origen de Trust Tokens está disponible desde Chrome 84 y se planea que se ejecute hasta Chrome 94, por lo que aún tienes tiempo para experimentar en tus sitios.

También publicamos un I2E sobre los tokens de confianza proporcionados por la plataforma de Android en el que se explora el potencial de emitir tokens desde una gama más amplia de fuentes que solo otros sitios web. Se trata de un experimento inicial muy limitado para trabajar a través de la implementación del servidor y apuntar a una experimentación más amplia basada en las lecciones aprendidas aquí.

Comentarios

Pronto lanzaremos el video piloto y otra edición de esta serie el mes próximo. El objetivo es que esta recopilación sea útil y práctica para ti, así que recuerda informarnos si hay algo que podamos mejorar.