A partire da Chrome 128, l'API Multi-IDP sta avviando una prova dell'origine su computer, mentre l'API Modalità pulsante e il bundle di continuazione stanno avviando una prova dell'origine su Android. Con la funzionalità Multi IdP, gli sviluppatori possono specificare un array di più provider di identità supportati in una singola chiamata get(). L'API Button Mode aggiunge una nuova UI. Con l'API Button Mode, i provider di identità possono utilizzare l'API FedCM anche se i loro utenti non hanno sessioni IdP attive al momento della chiamata dell'API. Il bundle di continuazione è costituito dall'API Continuation e dall'API Parameters, che consentono un'esperienza simile al flusso di autorizzazione OAuth che coinvolge una finestra di dialogo di autorizzazione fornita dall'IDP. Il bundle include anche altre modifiche, come l'API Fields, più configURL ed etichette account personalizzate.

Prova dell'origine: API Multi IdP

La funzionalità consente agli utenti di scegliere un account da un insieme di provider di identità supportati e gli RP beneficiano di tassi di accesso e registrazione più elevati. Se l'utente ha eseguito l'accesso con più IdP, gli verrà chiesto di accedere all'RP utilizzando uno degli IdP.

Le IdP vengono assegnate in base agli account esistenti dell'utente e ai relativi timestamp associati.

- Se l'utente ha già eseguito l'accesso all'RP con un'IdP specifica (ad es. ha un "account di ritorno"), queste IdP verranno elencate per prime.

- All'interno degli account di ritorno, gli IdP vengono ulteriormente ordinati in base al timestamp del loro utilizzo più recente, con l'IdP utilizzato più di recente visualizzato in cima all'elenco. In alcuni casi, Chrome potrebbe non avere dati sui timestamp per un account di ritorno. È probabile che l'utente abbia eseguito l'accesso prima che i log dei timestamp fossero implementati in FedCM. Di seguito sono elencati gli account con timestamp.

- Se l'utente non ha account di ritorno con alcun provider di identità, viene rispettato l'ordine fornito dall'RP.

FedCM consente la ri-autenticazione automatica se lo sviluppatore lo richiede e se esiste un singolo account di ritorno. Nel caso di più IdP, se esistono account di ritorno per più IdP, l'utente non verrà autenticato di nuovo automaticamente. Avere un account di ritorno è un requisito fondamentale per la ri-autenticazione automatica. Il browser avvierà la nuova autenticazione automatica solo se ha riconosciuto esplicitamente l'account. Ciò implica che l'utente deve aver utilizzato in precedenza FedCM con questo account specifico su questo RP.

Se lo stato di accesso dell'utente è impostato su Accesso non effettuato per un IdP, la chiamata a FedCM non recupera gli account per quell'IdP. Analogamente, se lo stato dell'utente è "Ultima autenticazione: Accesso non effettuato" per tutti gli IdP disponibili, la richiesta di accesso a FedCM non viene mostrata automaticamente in modalità widget.

Se lo stato di accesso salvato nel browser per un IdP è stato eseguito, ma la richiesta di recupero non ha restituito account per questo IdP (ad esempio, se la sessione dell'utente è scaduta, ma lo stato di accesso non è stato ancora aggiornato dal browser), viene visualizzata l'interfaccia utente relativa alla mancata corrispondenza per l'IdP, suggerendo all'utente di accedere con l'IdP che non corrisponde.

Per saperne di più sullo stato dell'accesso, consulta la documentazione. Per maggiori dettagli sull'implementazione, consulta la guida per gli sviluppatori.

Prova dell'origine: API Multi IdP

Puoi provare l'API Multi IdP come utente nella RP demo o come sviluppatore utilizzando Chrome 128 o versioni successive.

Provare come utente

Prova tu stesso come utente. Assicurati che:

- Chrome non è configurato per bloccare le richieste di accesso di terze parti nella pagina:

chrome://settings/content/federatedIdentityApi. - Hai eseguito l'accesso a più provider di identità demo. Segui le istruzioni riportate nella pagina della demo.

Tieni presente che per provare la funzionalità Multi-IDP sui siti di cui l'origine non è registrata per la prova dell'origine, devi attivare il flag della funzionalità in chrome://flags/#fedcm-multi-idp.

Provare come sviluppatore

Se un fornitore di servizi di accesso ha un SDK JavaScript incorporato nell'RP (opzione consigliata), la chiamata navigator.credentials.get() per abilitare più IdP può essere implementata dal fornitore e gli sviluppatori dell'RP non devono modificare il codice. In caso contrario,

l'RP deve chiamare autonomamente l'API FedCM.

Per testare gli IdP multi su un RP, specifica l'array di provider supportati come segue:

try {

const cred = await navigator.credentials.get({

identity: {

providers: [

{

configUrl: "https://idp1.example/foo.json", // first IdP

clientId: "123",

},

{

configUrl: "https://idp2.example/bar.json", // second IdP

clientId: "456",

}

]

}

});

const token = cred.token;

const currentConfigFileUrl = cred.configURL;

if (cred.configURL === 'https://idp1.example/foo.json') {

// handle the token for idp1.example

} else if (cred.configURL === 'https://idp2.example/bar.json') {

// handle the token for idp2.example

}

} catch (error) {

console.error("Error during credential retrieval:", error);

}

L'attributo configURL all'interno dell'oggetto risultante memorizza l'URL del

file di configurazione per l'IdP con cui l'utente si è autenticato. L'RP può determinare come gestire il token risultante, in quanto varia a seconda dell'IDP.

Partecipare alla prova dell'origine

Origin trials ti consente di provare nuove funzionalità e di fornire feedback sulla loro usabilità, praticità ed efficacia. Per ulteriori informazioni, consulta la guida introduttiva ai trial delle origini.

Puoi provare la funzionalità Multi IdP registrandoti per le prove dell'origine a partire da Chrome 128.

Per provare la funzionalità Multi IdP, un RP può registrare la propria origine ed eseguire un trial dell'origine di proprietà. È anche possibile che il provider di identità si registri per una prova di origine di terze parti e abbia la funzionalità Multi IdP disponibile per tutti i suoi RP che utilizzano SDK JavaScript.

Passaggi per partecipare alla prova dell'origine:

- Vai alla pagina di registrazione della prova dell'origine dell'API Multi IdP. 2. Fai clic sul pulsante Registrati e compila il modulo per richiedere un token.

- Per registrarti per una prova dell'origine proprietaria, inserisci l'origine RP nel campo "Origine web". Per un prova con un'origine di terze parti, inserisci l'origine dell'SDK JavaScript dell'IDP e seleziona la casella "Corrispondenza di terze parti".

- Fai clic su Invia.

- Fornisci il token emesso nella pagina RP:

- Per i partecipanti alla prova dell'origine proprietaria:

- Come meta tag in

<head>:<meta http-equiv="origin-trial" content="TOKEN_GOES_HERE">- Come intestazione HTTP:Origin-Trial: TOKEN_GOES_HERE - Per i partecipanti alla prova delle origini di terze parti: - Fornendo un token in modo programmatico.

- Per i partecipanti alla prova dell'origine proprietaria:

- Come meta tag in

API Modalità pulsanti per Chrome su Android

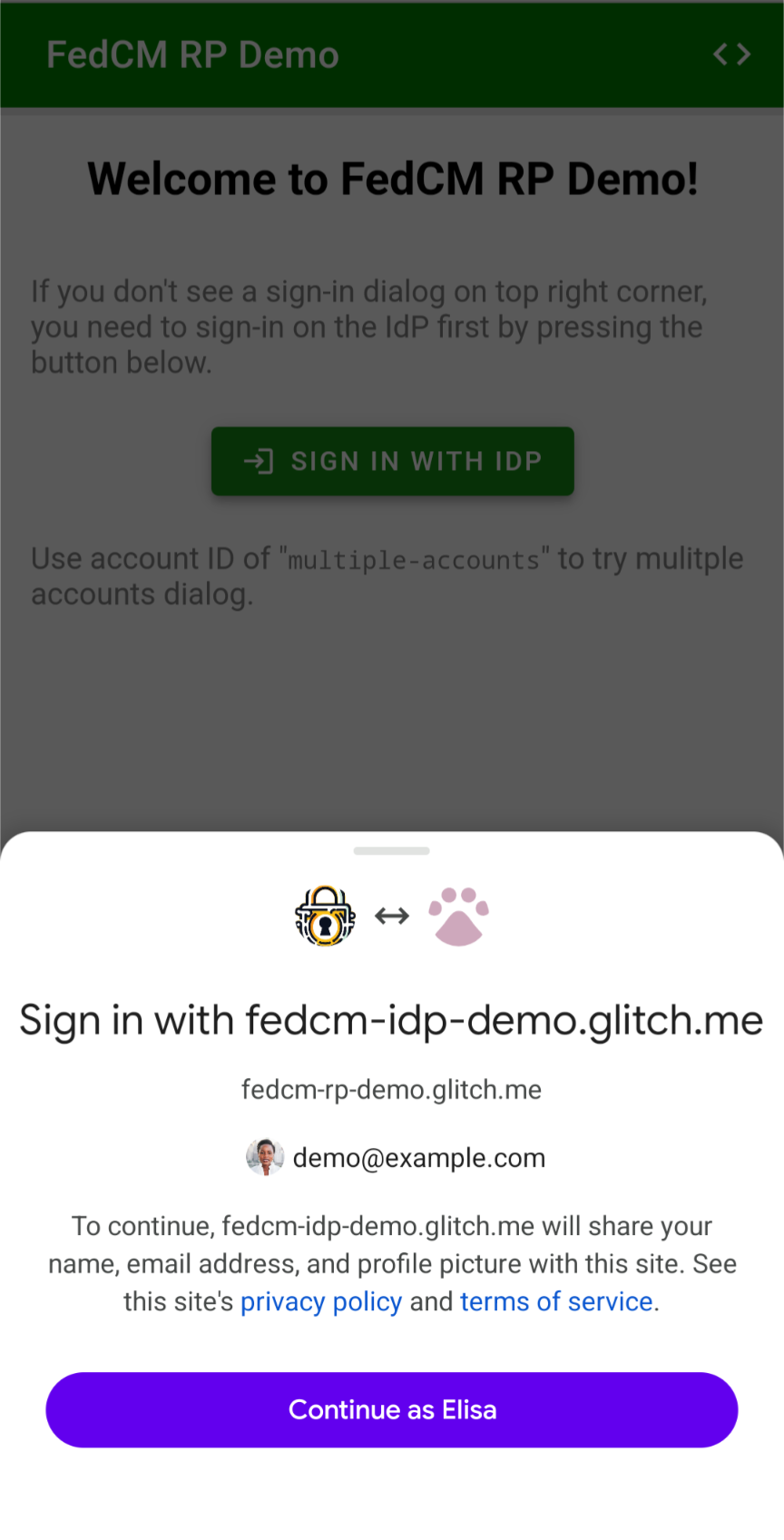

A partire dalla versione 128 di Chrome, la prova dell'origine dell'API Button Mode inizierà su Chrome per Android, dopo la prova iniziale su computer. Con l'API Button Mode, i provider di identità possono utilizzare l'API FedCM anche se i loro utenti non hanno eseguito l'accesso all'IdP al momento della chiamata all'API. Il flusso di accesso viene avviato da un gesto dell'utente, che riflette meglio l'intenzione dell'utente.

In Chrome 128 è stata introdotta una nuova funzionalità che consente agli IdP di includere l'icona del logo ufficiale dell'RP direttamente nella risposta dell'endpoint dei metadati del client. In questo modo, l'interfaccia utente sui dispositivi mobili in modalità pulsante viene migliorata.

Analogamente al branding dell'IdP nel file di configurazione, le icone dell'RP possono essere configurate sul lato dell'IdP e restituite nella risposta client_metadata_endpoint come segue:

"privacy_policy_url": "https://rp.example/privacy_policy.html",

"terms_of_service_url": "https://rp.example/terms_of_service.html",

"icons": [{

"url": "https://idp.example/rp-icon.ico",

"size": 40

}]

Per scoprire di più sul supporto delle icone, consulta la documentazione per gli sviluppatori.

Se l'utente non ha ancora eseguito l'accesso, FedCM gli chiede di accedere all'IdP utilizzando il login_url fornito dall'IdP tramite una scheda personalizzata di Chrome (CCT).

Se l'utente esegue nuovamente l'autenticazione con un account di ritorno, la UI informativa non verrà visualizzata.

Per registrarti alla prova dell'origine, consulta le istruzioni per l'API Button Mode su computer. Se hai già attivato la versione di prova originale su computer, la funzionalità sarà automaticamente disponibile su Chrome per Android a partire da Chrome 128.

Bundle dell'API Continuation per Chrome su Android

A partire dalla versione 128 di Chrome, il bundle dell'API Continuation sarà disponibile per Chrome su Android nell'ambito di una prova dell'origine, dopo la prova iniziale su computer. Il bundle è costituito da più funzionalità di FedCM, tra cui l'API Continuation, l'API Parameters, l'API Fields, più URL di configurazione e Etichette account personalizzate.

L'API Continuation consente flussi di accesso in più passaggi. L'API Parameters consente di trasmettere parametri aggiuntivi all'IDP. L'API Fields consente all'RP di richiedere attributi dell'account specifici per l'interfaccia utente dell'informativa nella finestra di dialogo FedCM. Inoltre,

più configURL supportano più file di configurazione per un IdP e le etichette

dell'account personalizzate consentono agli IdP di annotare gli account in modo che gli RP possanofiltrarli in base a queste etichette.

Per scoprire di più sul bundle dell'API Continuation, consulta il post del blog sul bundle dell'API Continuation su computer. Per registrarti alla prova di Origin, segui queste istruzioni. Se hai già effettuato la registrazione per la prova originale su computer, le funzionalità saranno disponibile automaticamente su Chrome su Android a partire da Chrome 128.

Coinvolgere e condividere feedback

Se hai un feedback o riscontri problemi, puoi segnalare un problema. Manterremo aggiornata la guida per gli sviluppatori di FedCM canonica, insieme alla pagina dei log di aggiornamento accumulati.